Eğitim, kripto para birimi ve biyofarma da dahil olmak üzere çeşitli sektörlerde yaygın olarak kullanılan açık kaynaklı bir yapay zeka çerçevesi olan Ray'deki kritik bir güvenlik açığı.

CVE-2023-48022 olarak bilinen bu güvenlik açığı, son yedi aydır aktif olarak kullanılıyor ve saldırganların bilgi işlem gücünü ele geçirmesine ve hassas verileri sızdırmasına olanak tanıyor.

CVE-2023-48022'nin Keşfi: ShadowRay

2023'ün sonlarında, siber güvenlik kuruluşları Bishop Fox, Bryce Bearchell ve Protect AI tarafından Ray'in geliştiricileri Anyscale'e beş benzersiz güvenlik açığı açıklandı.

Anyscale, Ray 2.8.1 sürümünde bu güvenlik açıklarından dördünü giderdi, ancak beşincisi olan CVE-2023-48022 hala tartışmalı ve yama yapılmamış durumda.

Oligo ekibi, statik taramalardan kaçma ve önemli ihlallere yol açma yeteneği nedeniyle bu güvenlik açığına “ShadowRay” adını verdi.

Yapay zeka ortamları, özel fikri mülkiyet, üçüncü taraf belirteçleri ve şirket veritabanlarına erişim gibi içerdikleri hassas bilgiler nedeniyle saldırganlar için altın madenleridir.

Yapay zeka modelleri için kullanılan yüksek güçlü makineler aynı zamanda bilgi işlem güçleri açısından da ana hedeflerdir.

Oligo araştırma ekibi binlerce sunucuyu riske atan aktif bir saldırı kampanyasını ortaya çıkardı.

Ray ile Tanışın: Etkilenen Çerçeve

Ray, AI ve Python uygulamalarını ölçeklendirmek için tasarlanmış birleşik bir çerçevedir.

Anyscale bunu sürdürüyor ve GitHub'da 30 bin yıldızla büyük ilgi topladı.

Uber, Amazon ve OpenAI gibi büyük kuruluşlar, ölçeklenebilirliği ve verimliliği nedeniyle üretimde Ray'i kullanıyor.

Işın Kümelerinin Kullanımı

Ray'in Jobs API'sindeki yetki eksikliği, istismarın kritik bir noktası olmuştur.

Kontrol paneline ağ erişimi olan saldırganlar, uzak ana makinede izinsiz olarak rasgele işleri başlatabilir.

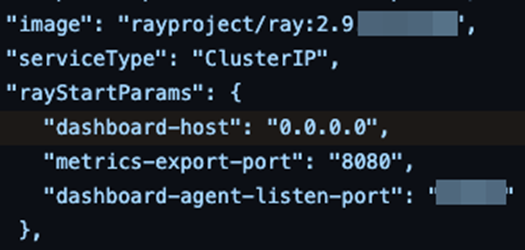

Ray'in resmi Kubernetes dağıtım kılavuzu [10] ve Kuberay'in Kubernetes operatörü, insanları kontrol panelini 0.0.0.0'da kullanıma sunmaya teşvik ediyor:

Bu gözetim, saldırganların kripto para madenciliği ve veri hırsızlığı için bu kusurdan yararlanmasıyla, kamuya açık çok sayıda Ray sunucusunun tehlikeye atılmasına yol açtı.

Güvenliği ihlal edilen makinelerin kolektif değeri şaşırtıcıdır ve potansiyel değeri bir milyar ABD dolarına yakındır.

Saldırganlar bu makinelere yalnızca elde edebilecekleri hassas bilgiler nedeniyle değil, aynı zamanda az bulunan ve pahalı olan GPU'ların yüksek değeri nedeniyle de ilgi duyuyor.

Ortak Konu: Kripto Madencileri

Oligo Research, ele geçirilen kümelerdeki kalıpları tespit etti ve bu da aynı saldırganların onları hedef aldığını öne sürdü.

Kripto madenciliği kampanyaları, madencileri ve ters kabukları kurmak için ShadowRay'den yararlanıyor ve bazı saldırganlar belirli havuzlarda madencilerin en üst %5'ine ulaşıyor.

Bu bulguların ışığında, Ray'i kullanan kuruluşların, maruz kalma durumlarına karşı ortamlarını gözden geçirmeleri ve şüpheli etkinlikleri analiz etmeleri isteniyor.

Okuyucular, güvenlik açıkları ve Anyscale tarafından atılan adımlar hakkında daha ayrıntılı bilgi için Bishop Fox, Bryce Bearchell ve Protect AI'nin blog yazılarına bakabilirler.

Ray kullanıcıları, çerçeveyle ilgili güvenlik hususlarının ve yaygın tuzakların farkında olmalıdır.

İşlevsellik ve güvenlik arasındaki savaş devam ederken Ray olayı, dijital çağda dikkatli olmanın öneminin çarpıcı bir hatırlatıcısı olarak hizmet ediyor.

CVE-2023-48022'nin tartışmalı doğası, yalnızca yazılım geliştirmenin karmaşıklığını vurgulamakla kalmadı, aynı zamanda değerli yapay zeka altyapısının korunmasında sağlam güvenlik önlemlerine duyulan kritik ihtiyacı da vurguladı.

Siber Güvenlik haberleri, Teknik İncelemeler ve İnfografiklerden haberdar olun. Bizi LinkedIn'de takip edin & ikiitter