Siber güvenlik uzmanları, bilgisayar korsanlarının spam filtrelerini aldatmak ve kullanıcı davranışını izlemek için basamaklı stil sayfalarını (CSS) nasıl kullandıklarını ortaya çıkardılar.

Bu sofistike teknik, kötü niyetli aktörlerin kullanıcı tercihleri ve eylemleri hakkında bilgi edinirken radar altında kalmasını sağlar.

CSS’nin hem kaçırma hem de izleme için kötüye kullanılması, gizlilik ve güvenlik için önemli tehditler oluşturmaktadır.

CSS’nin kaçırma için kötüye kullanılması

Tehdit aktörleri, kaçınma tespiti için CSS’den yararlanmak için çeşitli yöntemler geliştirdiler.

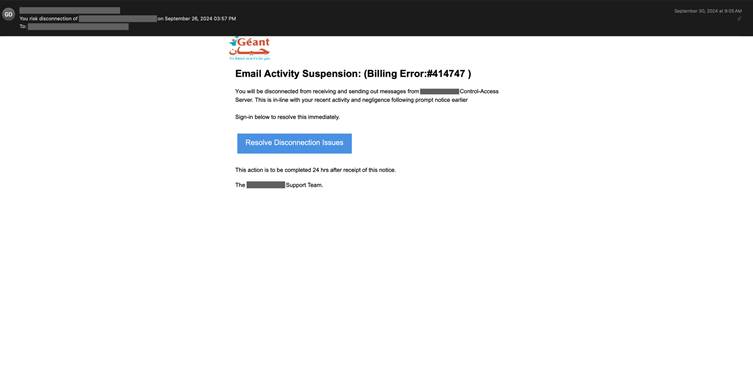

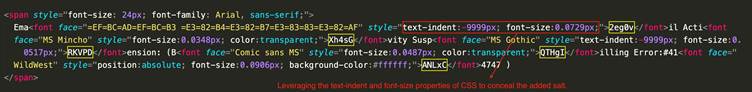

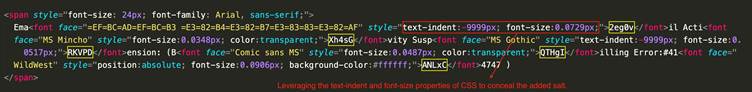

Bu yöntemlerden biri, e-postalarda içeriği gizlemek için metin-teminat ve opaklık gibi CSS özelliklerinin kullanılmasını içerir.

Bu “gizli metin tuzlama” tekniği, saldırganların alıcılar tarafından görülemeyen ancak spam filtrelerini Talos Intelligence’ın raporuna göre meşru olarak yanlış sınıflandırması için kandırabilen alakasız metin veya kod eklemelerini sağlar.

Örneğin, metinten gelen özelliği büyük bir negatif değere (örneğin, -9999px) ayarlayarak, saldırganlar istenmeyen metni e -postanın görünür alanının çok ötesine taşıyabilir.

Bu gizli içerik, e -posta gövdesindeki meşru kelimeler arasına yerleştirilen anlamsız karakterleri içerebilir, bu da algılama motorlarının mesajın gerçek amacını tanımlamasını zorlaştırır.

Ek olarak, yazı tipi boyutunu son derece küçük bir değere veya şeffaf olarak metin rengine ayarlamak, gizli içeriğin insan gözleri için görünmez kalmasını sağlar.

Başka bir teknik, belirli öğeleri tamamen şeffaf hale getirmek için opaklık özelliğini kullanmayı içerir, böylece e -posta kodundaki varlıklarını korurken bunları görüşlerini saklamayı içerir.

Bu yaklaşım, spam filtrelerini aldatmak ve e -postanın daha az şüpheli görünmesini sağlamak için hem e -posta gövdesinde hem de ön başlık bölümlerinde kullanılabilir.

İzleme için CSS’nin kötüye kullanılması

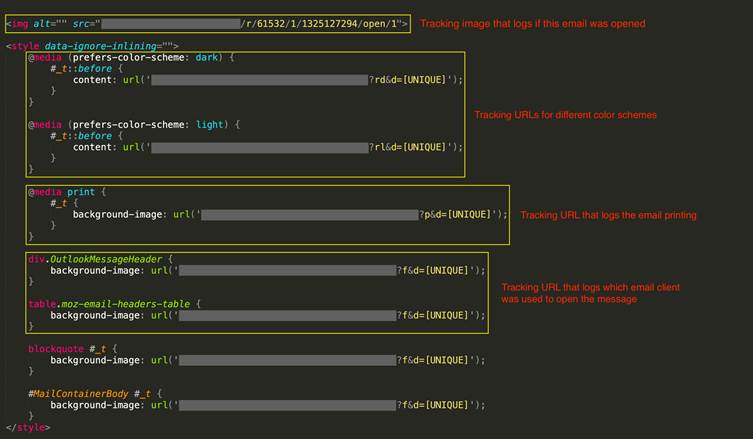

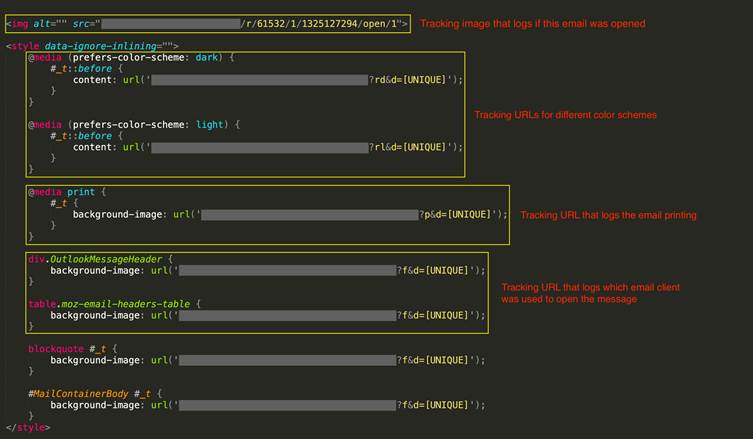

Kaçınma filtrelerinin ötesinde, CSS, kullanıcıların eylemlerini ve tercihlerini izlemek için de kullanılıyor. CSS kuralları için müşterilerin değişen desteği, saldırganların alıcıların sistemlerini ve donanımını parmak izi yapmasını sağlar.

Bu, kimlik avı kampanyalarını veya pazarlama stratejilerini uyarlamak için kullanılabilecek değerli bilgiler sağlayarak ekran boyutlarının, çözünürlüklerin ve renk şemalarını algılamayı içerebilir.

Bu izlemenin bir örneği, bir e-posta görüntülendiğinde veya yazdırıldığında kaydetmek için CSS Media AT-Trule’un kullanılmasını içerir.

Saldırganlar, özel olayları günlüğe kaydeden (örneğin, e -posta belirli bir istemcide açıldığında) izleme görüntüleri veya URL’leri yerleştirerek kullanıcı etkileşimi ve tercihleri hakkında ayrıntılı veri toplayabilir.

Bu bilgiler gelecekteki kampanyaları optimize etmek veya hedeflenen saldırıların etkinliğini artırmak için kullanılabilir.

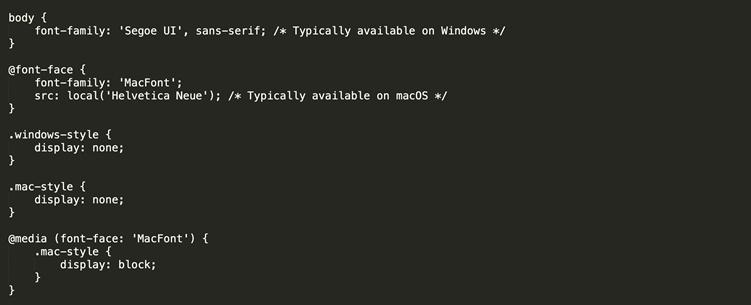

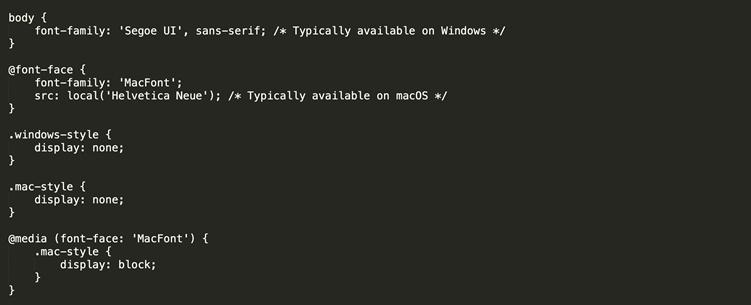

Ayrıca, CSS, belirli yazı tiplerinin kullanılabilirliğine göre parmak izi işletim sistemleri için kullanılabilir.

Örneğin, Windows’ta yaygın olan Segoe UI gibi bir yazı tipi ve Helvetica Neue mevcutsa (genellikle macOS’ta bulunursa) farklı stilleri uygulayan bir medya kuralı kullanarak, saldırganlar bir alıcının hangi işletim sistemini kullandığını belirleyebilir.

Bu bilgiler, kötü niyetli içeriği alıcının ortamına göre uyarlamak için kullanılabilir.

Hafifletme

Bu güvenlik ve gizlilik tehditlerini ele almak için birkaç azaltma stratejisi kullanılabilir:

- Gelişmiş filtreleme mekanizmaları: Gizli içeriği algılayan ve e -postaların hem metin hem de görsel özelliklerini analiz eden gelişmiş e -posta filtreleme sistemlerinin uygulanması kötü amaçlı mesajların tanımlanmasına yardımcı olabilir.

- E -posta Gizlilik Proxys: E -posta istemcileriyle Gizlilik Proxy’lerini kullanmak, uzak kaynakları izlemeyi ve veri URL’lerine dönüştürmeyi önlemek için CSS kurallarını yeniden yazarak kullanıcı gizliliğini etkili bir şekilde koruyabilir. Bu yaklaşım, e -posta içindeki stilleri sınırlar ve bilginin ortaya çıkmasını önler.

- Kullanıcı Farkındalığı: Kullanıcıları bu taktikler hakkında eğitmek ve istenmeyen e -postaları açarken uyanıklığı teşvik etmek de riski azaltmaya yardımcı olabilir.

CSS’nin hain amaçlar için sömürülmesi, siber tehditlerin gelişen doğasını vurgulamaktadır.

Saldırganlar yenilik yapmaya devam ettikçe, hem bireyler hem de kuruluşlar bu sofistike taktiklere karşı korunmak için bilgilendirilmeli ve sağlam güvenlik önlemleri uygulamalıdır.

Are you from SOC/DFIR Teams? – Analyse Malware Incidents & get live Access with ANY.RUN -> Start Now for Free.