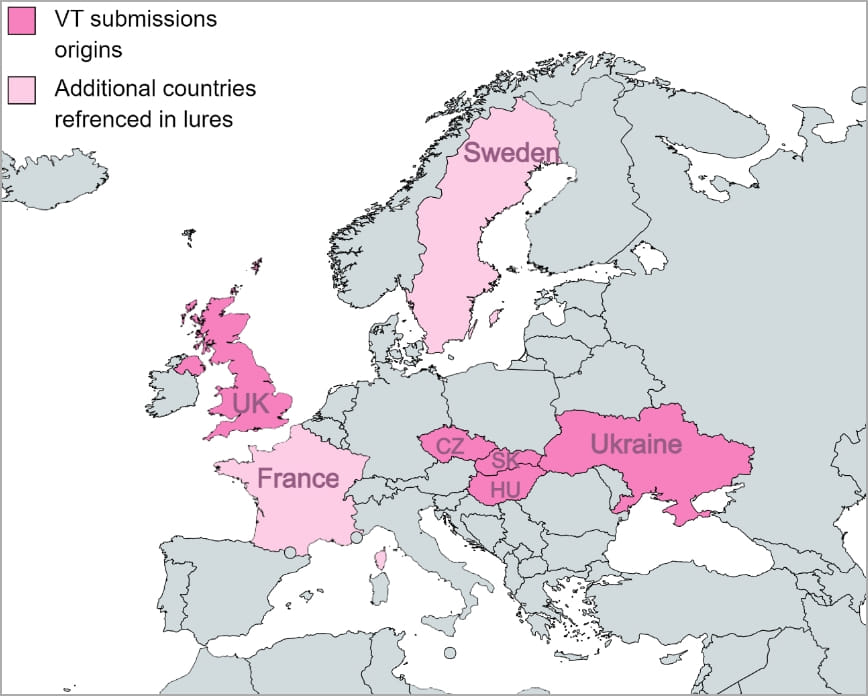

Güvenlik araştırmacılarının SmugX adını verdiği ve Çinli bir tehdit aktörüne atfettiği bir kimlik avı kampanyası, Aralık 2022’den bu yana İngiltere, Fransa, İsveç, Ukrayna, Çek Cumhuriyeti, Macaristan ve Slovakya’daki büyükelçilikleri ve dışişleri bakanlıklarını hedef alıyor.

Siber güvenlik şirketi Check Point’teki araştırmacılar, saldırıları analiz etti ve daha önce Mustang Panda ve RedDelta olarak izlenen gelişmiş kalıcı tehdit (APT) gruplarına atfedilen faaliyetlerle örtüştüğünü gözlemledi.

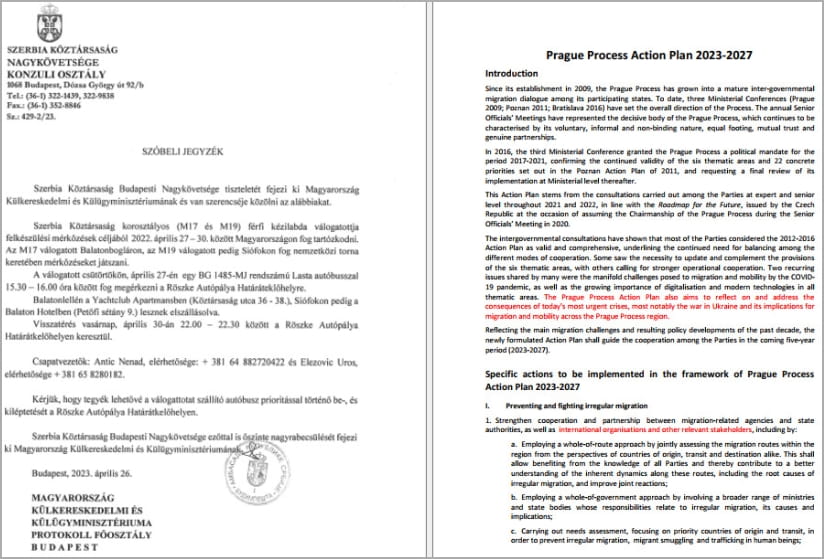

Yem belgelerine bakan araştırmacılar, bunların tipik olarak Avrupa iç ve dış politikaları etrafında şekillendiğini fark ettiler.

Check Point’in soruşturma sırasında topladığı örnekler arasında şunlar yer alıyor:

- Budapeşte’deki Sırp büyükelçiliğinden bir mektup

- Avrupa Birliği Konseyi İsveç Dönem Başkanlığı’nın önceliklerini belirten bir belge

- Macaristan Dışişleri Bakanlığı tarafından diplomatik bir konferansa davet

- iki Çinli insan hakları avukatı hakkında bir makale

SmugX kampanyasında kullanılan tuzaklar, tehdit aktörünün hedef profilini ele veriyor ve kampanyanın muhtemel amacının casusluk olduğunu gösteriyor.

SmugX saldırı zincirleri

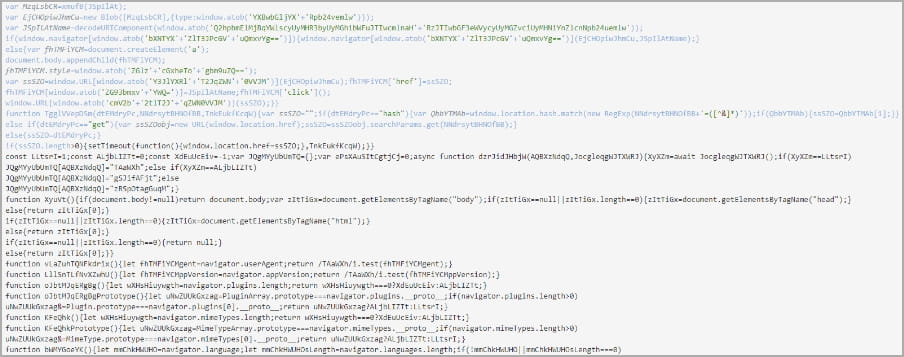

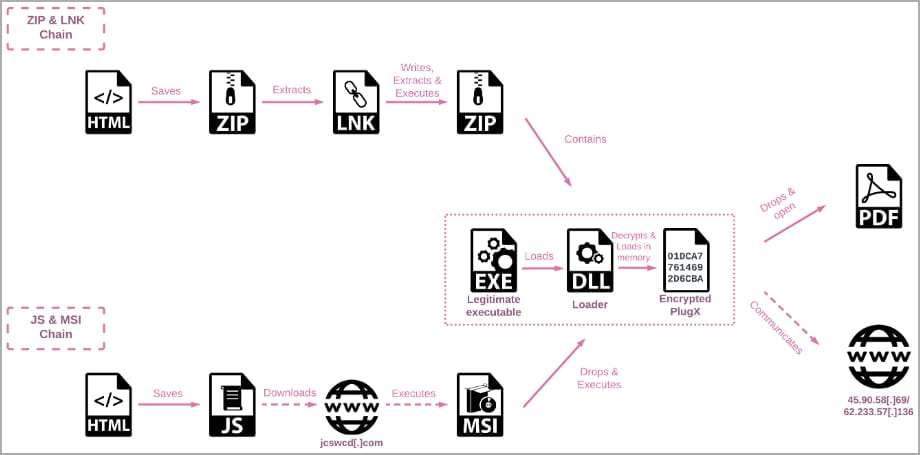

Check Point, SmugX saldırılarının iki bulaşma zincirine dayandığını gözlemledi; her ikisi de sahte mesaja eklenmiş HTML belgelerinin kodlanmış dizilerindeki kötü amaçlı yükleri gizlemek için HTML kaçakçılığı tekniğini kullanıyor.

Kampanyanın bir varyantı, başlatıldığında bir arşivi çıkarmak ve Windows geçici dizinine kaydetmek için PowerShell’i çalıştıran kötü amaçlı bir LNK dosyası içeren bir ZIP arşivi sunar.

Ayıklanan arşiv, biri RoboForm şifre yöneticisinin uygulamayla ilgisi olmayan DLL dosyalarının yüklenmesine izin veren eski bir sürümünden yasal bir yürütülebilir dosya (“robotaskbaricon.exe” veya “passwordgenerator.exe”) olmak üzere üç dosya içerir; bu, DLL yandan yükleme adı verilen bir tekniktir. .

Diğer iki dosya, iki yasal yürütülebilir dosyadan biri kullanılarak dışarıdan yüklenen kötü amaçlı bir DLL (Roboform.dll) ve PowerShell aracılığıyla yürütülen PlugX uzaktan erişim truva atını (RAT) içeren “data.dat” dosyasıdır.

Saldırı zincirinin ikinci varyantı, bir MSI dosyasını saldırganın komut ve kontrol (C2) sunucusundan indirdikten sonra yürüten bir JavaScript dosyasını indirmek için HTML kaçakçılığını kullanır.

MSI daha sonra “%appdata%\Local” dizini içinde yeni bir klasör oluşturur ve üç dosyayı depolar: ele geçirilmiş meşru bir yürütülebilir dosya, yükleyici DLL’si ve şifrelenmiş PlugX yükü (‘data.dat’).

Yine meşru program yürütülür ve PlugX kötü amaçlı yazılımı, tespit edilmekten kaçınmak için DLL yandan yükleme yoluyla belleğe yüklenir.

Kalıcılığı sağlamak için kötü amaçlı yazılım, meşru yürütülebilir ve kötü amaçlı DLL dosyalarını sakladığı gizli bir dizin oluşturur ve programı ‘Çalıştır’ kayıt defteri anahtarına ekler.

PlugX kurbanın makinesine yüklenip çalıştırıldıktan sonra, kurbanın dikkatini dağıtmak ve şüphelerini azaltmak için yanıltıcı bir PDF dosyası yükleyebilir.

PlugX, 2008’den beri birden çok Çin APT’si tarafından kullanılan modüler bir RAT’tır. Dosya hırsızlığı, ekran görüntüsü alma, keylogging ve komut yürütme gibi çok çeşitli işlevlerle birlikte gelir.

Kötü amaçlı yazılım genellikle APT gruplarıyla ilişkilendirilirken, siber suçlu tehdit aktörleri tarafından da kullanılmıştır.

Bununla birlikte, Check Point’in SmugX kampanyasında konuşlandırıldığını gördüğü sürüm, XOR yerine RC4 şifresini kullanması farkıyla, Çinli bir düşmana atfedilen diğer son saldırılarda görülenlerle büyük ölçüde aynıdır.

Ortaya çıkan ayrıntılara dayanarak Check Point araştırmacıları, SmugX kampanyasının Çinli tehdit gruplarının muhtemelen casusluk amacıyla Avrupa hedefleriyle ilgilenmeye başladığını gösterdiğine inanıyor.