Yeni bir bilgisayar korsanlığı kampanyası, Sliver sömürü sonrası araç setini dağıtmak ve güvenlik yazılımını devre dışı bırakmak için Windows Kendi Güvenlik Açığı Sürücüsünü Getir (BYOVD) saldırılarını başlatmak için Sunlogin kusurlarından yararlanıyor.

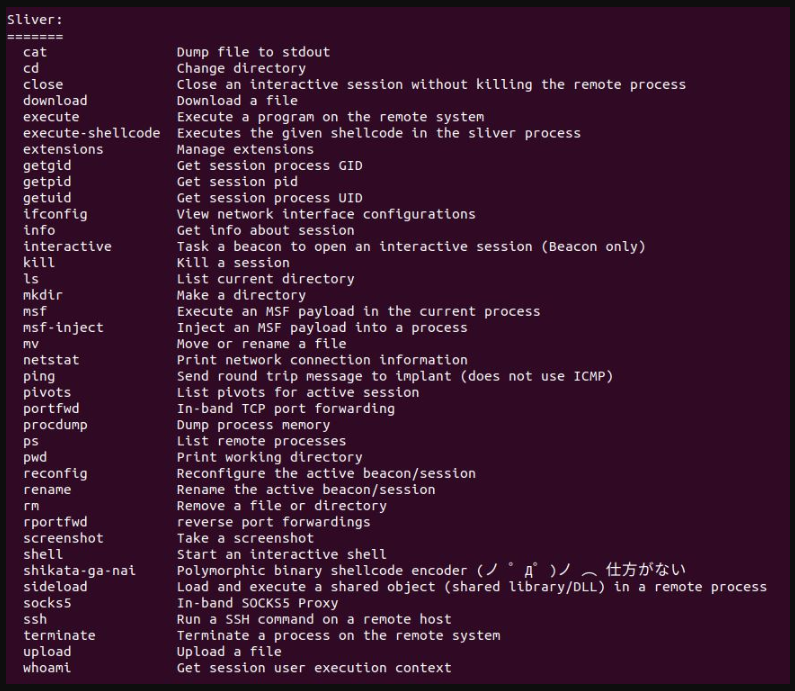

Sliver, Bishop Fox tarafından oluşturulan ve tehdit aktörlerinin geçen yaz bir Cobalt Strike alternatifi olarak kullanmaya başladığı, ağ gözetimi, komut yürütme, yansıtıcı DLL yükleme, oturum oluşturma, süreç manipülasyonu ve daha fazlası için kullandığı bir sömürü sonrası araç takımıdır.

AhnLab Güvenlik Acil Durum Müdahale Merkezi (ASEC) tarafından hazırlanan bir rapora göre, yakın zamanda gözlemlenen saldırılar, Çinli bir geliştiricinin uzaktan kontrol yazılımı olan Sunlogin’de 2022’de ortaya çıkan iki güvenlik açığını hedefliyor.

Saldırganlar, bir cihazın güvenliğini aşmak için bu güvenlik açıklarından yararlandıktan sonra, ters kabukları açmak veya Sliver, Gh0st RAT veya XMRig Monero madeni para madenciliği gibi diğer yükleri yüklemek için PowerShell betiğini kullanır.

Saldırıya kötü amaçlı bir sürücü getirmek

Saldırı, Sunlogin v11.0.0.33 ve önceki sürümlerdeki CNVD-2022-10270 / CNVD-2022-03672 RCE güvenlik açıklarından, kullanıma hazır kavram kanıtı (PoC) istismarları kullanılarak yararlanılarak başlar.

Davetsiz misafirler, arka kapıları konuşlandırmadan önce güvenlik ürünlerini devre dışı bırakmak için gizlenmiş bir PowerShell betiğini yürütmek üzere kusurdan yararlanır.

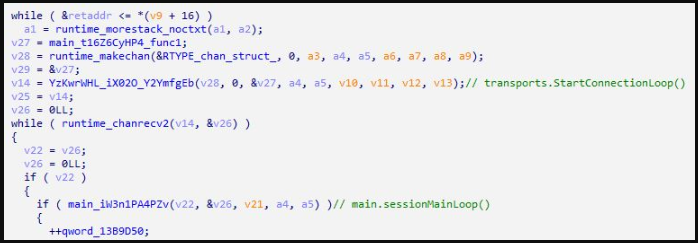

Betik, bir .NET taşınabilir yürütülebilir dosyasının kodunu çözer ve onu belleğe yükler. Bu yürütülebilir dosya, Mhyprot2DrvControl açık kaynak aracının değiştirilmiş bir sürümüdür ve savunmasız Windows sürücülerini çekirdek düzeyinde ayrıcalıklarla kötü niyetli eylemler gerçekleştirmek üzere kötüye kullanmak üzere oluşturulmuştur.

Mhyprot2DrvControl, Trend Micro’nun geçen yıldan beri fidye yazılımı saldırıları için kullanıldığını gözlemlediği, Genshin Impact için dijital olarak imzalanmış bir hile önleyici sürücü olan mhyprot2.sys dosyasını özellikle kötüye kullanıyor.

ASEC raporda “Basit bir baypas işlemiyle kötü amaçlı yazılım, çekirdek alanına mhyprot2.sys aracılığıyla erişebilir” diye açıklıyor.

“Mhyprot2DrvControl geliştiricisi, mhyprot2.sys aracılığıyla artırılan ayrıcalıklarla kullanılabilecek birden çok özellik sağladı. Bunların arasında, tehdit aktörü, birden çok kötü amaçlı yazılımdan koruma ürününü kapatan bir kötü amaçlı yazılım geliştirmek için işlemlerin zorla sonlandırılmasına izin veren özelliği kullandı. “

Sürücü yüklendikten sonra, tehdit aktörleri, daha sonra kullanıcı modu programlarından korunan güvenlik işlemlerini sonlandırmak için kullanılabilen Windows çekirdek ayrıcalıkları elde etmek için güvenlik açığından yararlanır.

PowerShell betiğinin ikinci kısmı, Powercat’i harici bir kaynaktan indirir ve C2 sunucusuna bağlanan bir ters kabuğu çalıştırmak için kullanır ve saldırganın ihlal edilen cihaza uzaktan erişimini sağlar.

ASEC tarafından gözlemlenen bazı durumlarda, Sunlogin saldırılarının ardından bir Sliver implantı (“acl.exe”) yüklendi. Tehdit aktörleri, herhangi bir paketleyici kullanmadan “Oturum Modu”nda Sliver çerçevesi tarafından oluşturulan implantı kullandı.

Diğer durumlarda, saldırganlar uzaktan dosya yönetimi, anahtar günlüğü, uzaktan komut yürütme ve veri sızdırma yetenekleri için Gh0st RAT’ı (uzaktan erişim truva atı) yükledi.

Microsoft, Windows yöneticilerinin BYOVD saldırılarına karşı koruma sağlamak için güvenlik açığı bulunan sürücü engelleme listesini etkinleştirmesini önerir.

Bir Microsoft destek makalesi, Windows Bellek Bütünlüğü özelliğini veya Windows Defender Uygulama Denetimi’ni (WDAC) kullanarak engelleme listesini etkinleştirme hakkında bilgi sağlar.

Bu saldırıya karşı savunma yapmanın başka bir yolu da AV öldürücü “f71b0c2f7cd766d9bdc1ef35c5ec1743” hash’ini engellemek ve “mhyprot2” adlı yeni kurulan hizmetler için olay günlüklerini izlemektir.