Tehdit aktörleri, istismar sonrası faaliyetleri yürütmek için Sliver komuta ve kontrol (C2) çerçevesini devreye almak üzere Sunlogin yazılımındaki bilinen kusurlardan yararlanıyor.

Bulgular, Çin’de geliştirilen bir uzak masaüstü programı olan Sunlogin’deki güvenlik açıklarının çok çeşitli yükleri dağıtmak için kötüye kullanıldığını tespit eden AhnLab Güvenlik Acil Durum Müdahale Merkezi’nden (ASEC) geliyor.

Araştırmacılar, “Tehdit aktörleri yalnızca Sliver arka kapısını kullanmakla kalmadı, aynı zamanda güvenlik ürünlerini devre dışı bırakmak ve ters mermiler yüklemek için BYOVD (Kendi Savunmasız Sürücünüzü Getirin) kötü amaçlı yazılımını da kullandılar” dedi.

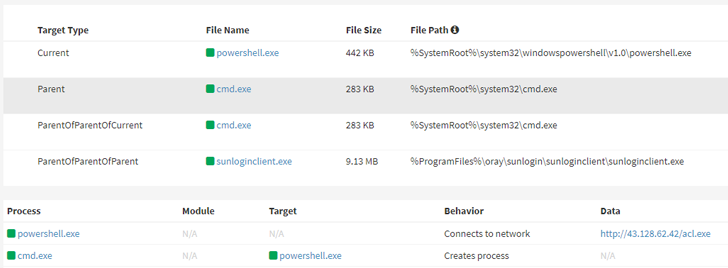

Saldırı zincirleri, v11.0.0.33’ten önceki Sunlogin sürümlerinde (CNVD-2022-03672 ve CNVD-2022-10270) iki uzaktan kod yürütme hatasının kullanılmasıyla başlar ve ardından Sliver veya Gh0st RAT ve XMRig kripto gibi diğer kötü amaçlı yazılımların dağıtılmasıyla başlar. madeni para madencisi

Bir örnekte, tehdit aktörünün Sunlogin açıklarını bir PowerShell betiği yüklemek için silah haline getirdiği ve bunun da sistemde yüklü güvenlik yazılımını devre dışı bırakmak ve Powercat kullanarak bir ters kabuk bırakmak için BYOVD tekniğini kullandığı söyleniyor.

BYOVD yöntemi, yükseltilmiş izinler elde etmek ve virüsten koruma işlemlerini sonlandırmak için geçerli bir sertifikayla imzalanmış meşru ancak savunmasız bir Windows sürücüsü olan mhyprot2.sys’yi kötüye kullanır.

Trend Micro tarafından ifşa edildiği gibi, Genshin Impact video oyununun hile önleme sürücüsünün daha önce fidye yazılımı dağıtımının öncüsü olarak kullanıldığını burada belirtmekte fayda var.

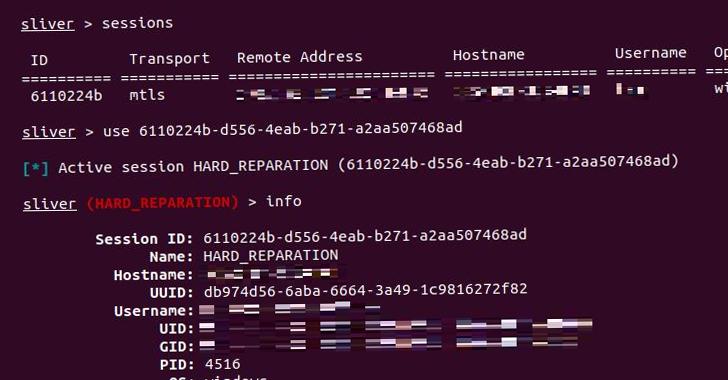

Araştırmacılar, “Aynı tehdit aktörü tarafından yapılıp yapılmadığı doğrulanmadı, ancak birkaç saat sonra bir kayıt, aynı sisteme bir Sunlogin RCE güvenlik açığından yararlanma yoluyla bir Sliver arka kapısının kurulduğunu gösteriyor” dedi.

Bulgular, tehdit aktörlerinin Cobalt Strike ve Metasploit’e alternatif olarak Go tabanlı meşru bir penetrasyon testi aracı olan Sliver’ı benimsemesiyle ortaya çıktı.

Araştırmacılar, “Sliver, tıpkı Cobalt Strike gibi, hesap bilgileri hırsızlığı, dahili ağ hareketi ve dahili şirket ağını ele geçirme gibi gerekli adım adım özellikleri sunuyor” dedi.