Tehdit aktörleri, bulut hizmetlerini ve kaynak kodu depolarını tehlikeye atmak için kullanılan hassas sırları ve kimlik doğrulama jetonlarını ortaya çıkarabilen GIT yapılandırma dosyaları için İnternet çapında taramayı yoğunlaştırıyor.

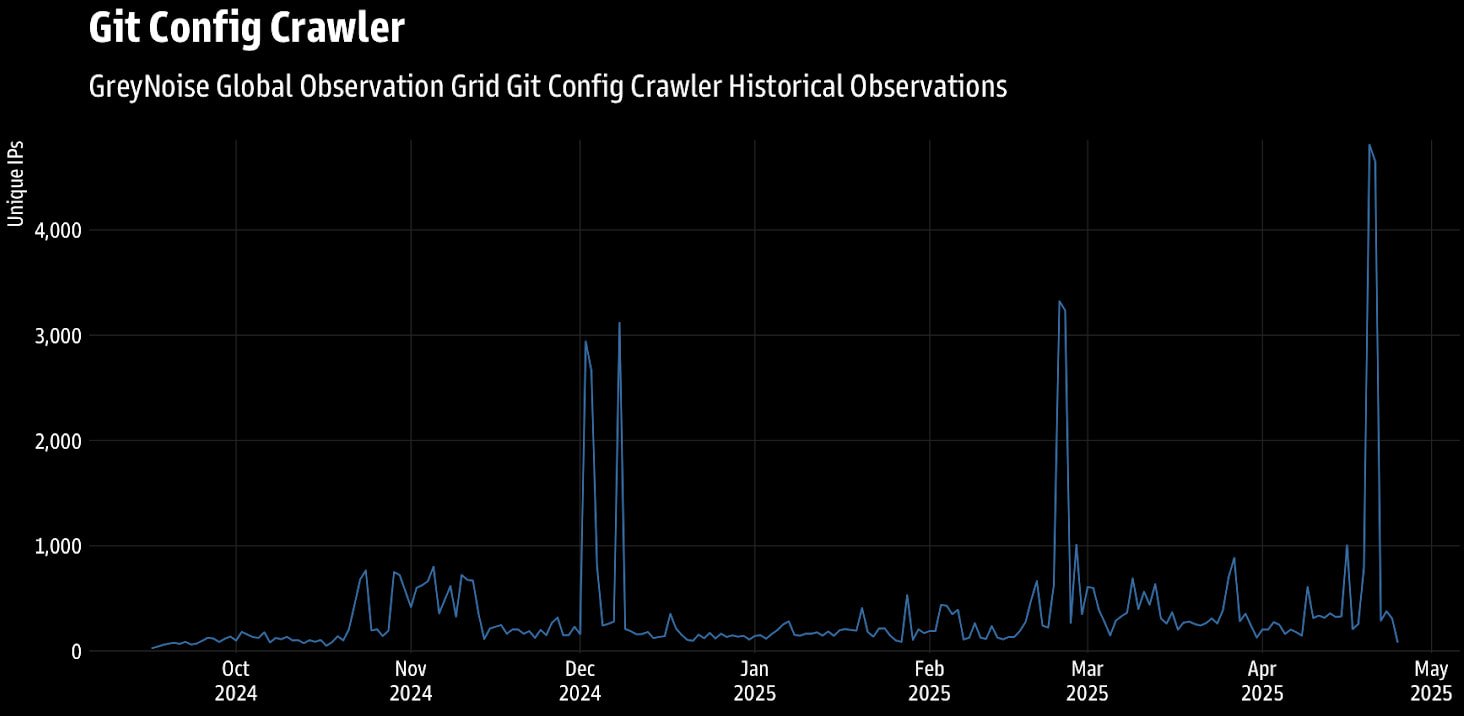

Tehdit izleme firması Greynoise’den yeni bir raporda, araştırmacılar 20-21 Nisan 2025 arasında maruz kalan GIT yapılandırmaları için büyük bir artış kaydetti.

Raporda Grinnoise, “Greynoise, 20-21 Nisan tarihleri arasında günlük yaklaşık 4.800 benzersiz IP adresi gözlemledi ve tipik seviyelere kıyasla önemli bir artış gösterdi.”

“Etkinlik küresel olarak dağıtılsa da, Singapur bu dönemde oturumlar için hem en iyi kaynak hem de varış noktası olarak sıralandı, ardından ABD ve Almanya’yı bir sonraki en yaygın destinasyonlar olarak izledi.”

.jpg)

Kaynak: Geynoise

GIT yapılandırma dosyaları, dal bilgileri, uzaktan depo URL’leri, kancalar ve otomasyon komut dosyaları ve en önemlisi hesap kimlik bilgileri ve erişim belirteçlerini içeren GIT projeleri için yapılandırma dosyalarıdır.

Geliştiriciler veya şirketler, Web uygulamalarını .git/ dizinleri halka açık erişimden doğru bir şekilde hariç tutmadan dağıtır ve bu dosyaları yanlışlıkla herkese maruz bırakır.

Bu dosyaları taramak, tehdit aktörleri için çok sayıda fırsat sağlayan standart bir keşif faaliyetidir.

Ekim 2024’te Sysdig, “EmeraldWhale” adlı büyük ölçekli bir işlem hakkında açıklanan GIT yapılandırma dosyalarını tarayarak binlerce özel depodan 15.000 bulut hesap kimlik bilgilerini kaptı.

Kimlik bilgilerini çalmak, API anahtarlarını, SSH özel anahtarlarını ve hatta yalnızca dahili URL’lere erişmek, tehdit aktörlerinin gizli verilere erişmesini, özel saldırılara ve ayrıcalıklı hesapları ele geçirmesine olanak tanır.

Bu, tehdit aktörlerinin Ekim 2024’te İnternet Arşivi’nin “Wayback Machine” i ihraç etmek ve daha sonra sahibinin saldırıları engelleme çabalarına rağmen dayanaklarını korumak için kullandıkları tam yöntemdir.

Grinnoise, son faaliyetlerin çoğunlukla Singapur, ABD, İspanya, Almanya, İngiltere ve Hindistan’ı hedef aldığını bildirdi.

Kötü niyetli etkinlik dalgalarla sonuçlanır, 2024’ün sonlarından bu yana dört önemli vaka Kasım, Aralık, Mart ve Nisan aylarında kaydedilir. En sonuncusu, araştırmacıların günlüğe kaydettiği en yüksek hacimli saldırı dalgasıydı.

Kaynak: Geynoise

Bu taramalardan kaynaklanan riskleri azaltmak için .git/ dizinlere erişimi engellemek, gizli dosyalara erişimi önlemek için web sunucularını yapılandırmak, şüpheli .git/ config erişim için sunucu günlüklerini izlemek ve potansiyel olarak açıkta kalan kimlik bilgilerini döndürmek önerilir.

Web sunucusu erişim günlükleri GIT yapılandırmalarına yetkisiz erişim gösterirse, içinde saklanan kimlik bilgileri derhal döndürülmelidir.