Kamuya açık internette açık yönetim arayüzlerine sahip Fortinet FortiGate güvenlik duvarı cihazlarını hedef alan yaygın bir kampanya.

Arctic Wolf tarafından Kasım ve Aralık 2024 arasında gözlemlenen saldırılar, sıfır gün güvenlik açığı olduğuna inanılan bir güvenlik açığından yararlanarak, kritik ağ güvenliği altyapısına yetkisiz erişime ve yapılandırma değişikliklerine izin veriyor.

7.0.14 ila 7.0.16 donanım yazılımı sürümlerini çalıştıran cihazları etkileyen kampanya, dört farklı aşamada gerçekleşti:

- Güvenlik Açığı Taraması (16-23 Kasım 2024)

- Keşif (22-27 Kasım 2024)

- SSL VPN Yapılandırması (4-7 Aralık 2024)

- Yanal Hareket (16-27 Aralık 2024)

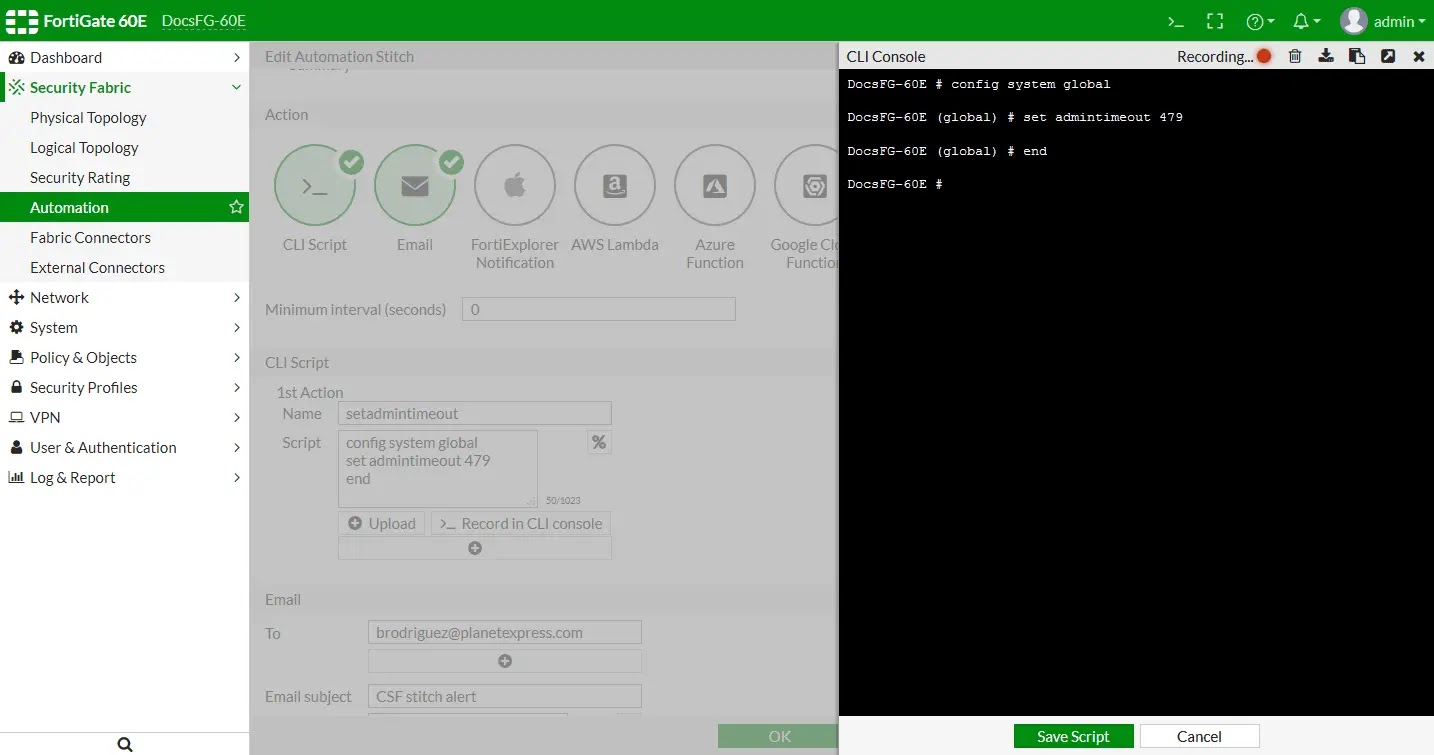

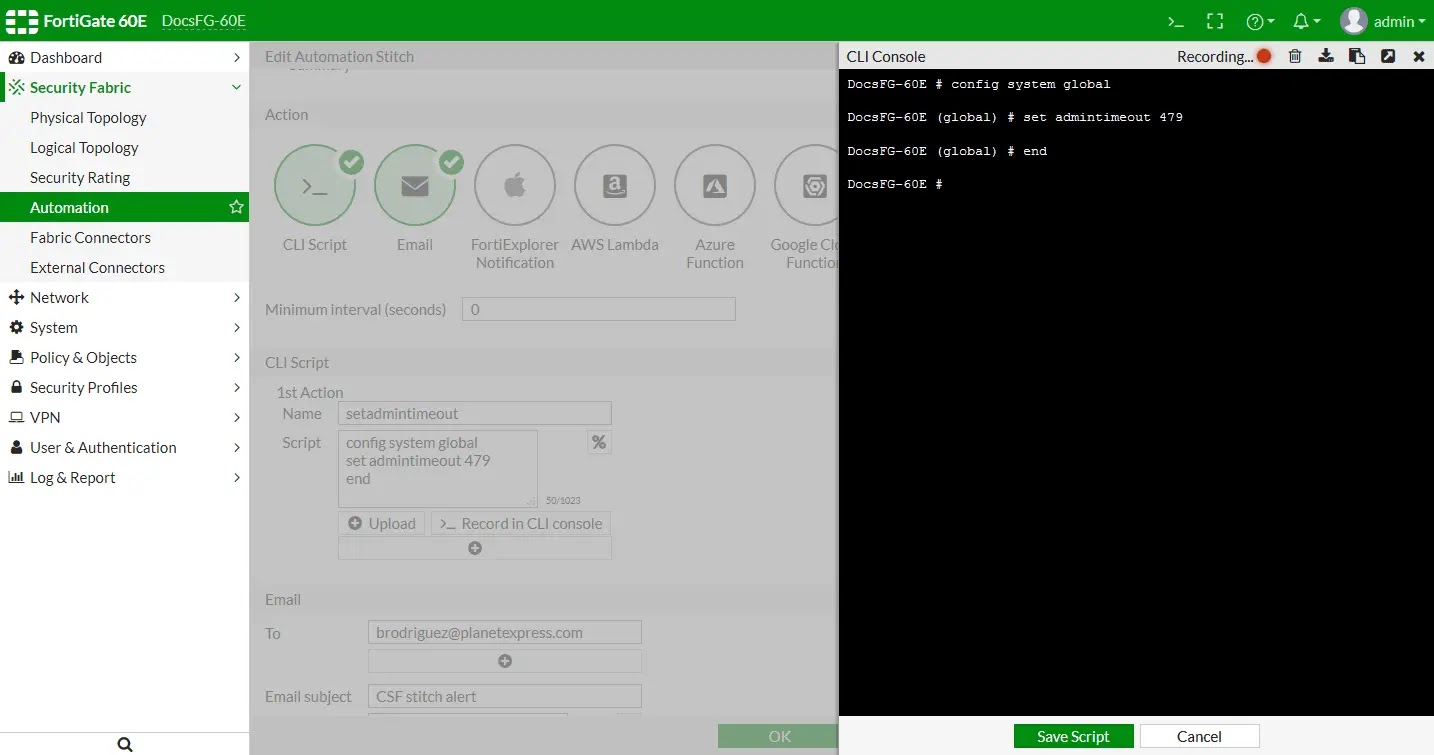

İlk aşamada saldırganlar, jsconsole komut satırı arayüzünü kullanarak güvenlik açığı taramaları gerçekleştirdi. Faaliyetlerini maskelemek için sıklıkla geridöngü adresleri ve genel DNS çözümleyicileri de dahil olmak üzere olağandışı veya sahte IP adresleri kullandılar.

Keşif Aşamaları

Keşif aşaması, ilk yapılandırma değişiklikleri yoluyla yönetici ayrıcalıklarının test edilmesini içeriyordu. Daha sonra, SSL VPN yapılandırma aşamasında, saldırganlar ya yeni süper yönetici hesapları oluşturdular ya da ağlara daha fazla sızmak için mevcut hesapları ele geçirdiler.

Investigate Real-World Malicious Links, Malware & Phishing Attacks With ANY.RUN – Try for Free

Ayrıca VPN portalı ayarlarını değiştirdiler ve kontrol için varsayılan “misafir” hesaplarından yararlandılar.

Son aşamada saldırganlar, yönetim erişiminden yararlanarak kimlik bilgilerini çıkarmak için DCSync tekniğini kullanarak hassas hesap bilgilerine daha derin erişim sağladı.

Arctic Wolf’un baş tehdit istihbaratı araştırmacısı Stefan Hostetler şunları kaydetti: “Etkilenen kurban kuruluşların her birinin Fortinet güvenlik duvarı cihazlarında yüzlerce ila binlerce kötü niyetli oturum açma olayı yaşadığı göz önüne alındığında, gözlemlediğimiz faaliyet modeli fırsatçı yaygın istismarla tutarlıydı.”

Kesin güvenlik açığı henüz doğrulanmamış olsa da, güvenlik uzmanları bunun bir sıfır gün kusuru olduğundan şiddetle şüpheleniyorlar.

Birden fazla kuruluş ve etkilenen ürün yazılımı sürümleri arasındaki saldırıların sıkıştırılmış zaman çizelgesi bu değerlendirmeyi desteklemektedir.

Kampanyanın etkisi önemli oldu; çeşitli sektörlerden en az onlarca kuruluş etkilendi.

Fortinet, saldırıları bir güvenlik tavsiye belgesiyle kabul etti ve tehdit aktörlerinin, güvenliği ihlal edilmiş FortiManager cihazları tarafından yönetilen FortiGate cihazlarının IP adresleri, kimlik bilgileri ve yapılandırma bilgileri dahil olmak üzere hassas verileri sızdırdığını doğruladı.

Bu tehdide yanıt olarak siber güvenlik uzmanları kuruluşları derhal harekete geçmeye çağırıyor:

- FortiGate güvenlik duvarları için genel yönetim arayüzü erişimini devre dışı bırakın.

- Ürün yazılımını en son kararlı sürümlere güncelleyin.

- Yönetici erişimi için çok faktörlü kimlik doğrulamayı uygulayın.

- Anormal oturum açma davranışlarını ve yetkisiz yapılandırma değişikliklerini izleyin.

- Potansiyel tehlikeleri tespit etmek için kapsamlı bir tehdit avı gerçekleştirin.

Fortinet, müşteriler için korumayı geliştirmek amacıyla bu kampanyaya yönelik tespitleri Yönetilen Tespit ve Yanıt (MDR) platformuna entegre etti. Şirket, sorunu aktif olarak araştırıyor ve yamalar geliştirmek için çalışıyor.

Bu olay, ağ yönetimi arayüzlerinin güvenliğinin sağlanmasının ve erişimin yalnızca güvenilir dahili kullanıcılarla sınırlandırılmasının kritik öneminin altını çiziyor.

Siber tehditler gelişmeye devam ettikçe kuruluşların, özellikle güvenlik duvarları gibi kritik ağ altyapısı bileşenlerini hedef alan potansiyel güvenlik açıklarına karşı koruma sağlamak için güvenlik önlemlerinde dikkatli ve proaktif olmaları gerekiyor.

Find this News Interesting! Follow us on Google News, LinkedIn, and X to Get Instant Updates!