Forcepoint X-Labs’taki siber güvenlik araştırmacıları, sahte POC (kavram kanıtı) saldırılarında araştırmacıları hedeflemek için bilinen uzaktan erişim truva atı olan Venomrat ile hedeflenen cihazları yayan ve enfekte eden yeni ve zor bir kötü amaçlı yazılım kampanyası tespit ettiler.

Bu kampanyada, genellikle enfekte olmuş belgeler veya yürütülebilir dosyalar yerine, siber suçlular sanal sabit disk görüntü dosyasının (.vHD) içinde gizlenmiş tehlikeli venomratları sunmaktadır.

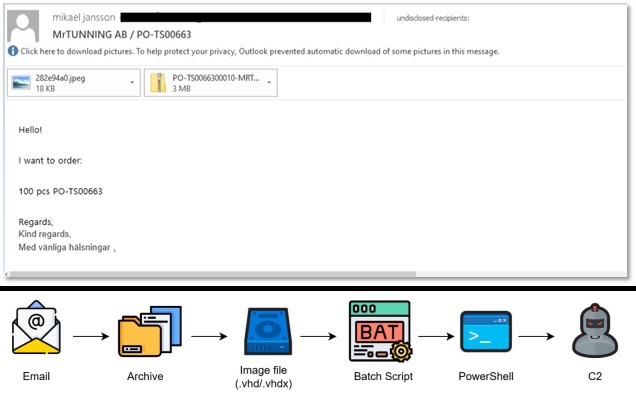

Kampanya bir kimlik avı e -postasıyla başlıyor. Bu kez, yem görünüşte zararsız bir satın alma siparişidir. Ancak, ekli arşivi açmak tipik bir belge ortaya çıkmaz. Bunun yerine, kullanıcılar bir .vhd dosyası bulur – fiziksel sabit sürücüyü taklit eden bir kap.

Bir kullanıcı .vhd dosyasını açtığında, bilgisayarları onu yeni bir sürücü gibi ele alır. Ancak bu meşru dosyalarla dolu bir sürücü değil; Zarar vermek için tasarlanmış kötü amaçlı bir parti komut dosyası içerir. Kötü amaçlı yazılımları yaymak için .vhd dosyası kullanmak yeni bir numaradır. Bu dosyalar disk görüntüleme ve sanallaştırma için yaygın olarak kullanıldığından, güvenlik yazılımı bunları her zaman bir tehdit olarak işaretlemez.

Forcepoint X-Labs’ın güvenlik araştırmacısı Prashant Kumar, “Bu benzersiz bir yaklaşım” diye açıklıyor. “Saldırganlar sürekli olarak algılamadan kaçınmanın yollarını arıyorlar ve kötü amaçlı yazılımları sanal sabit disk görüntüsünde gizlemek bunun iyi bir örneğidir.”

Saldırı ve Kullanıcı Verilerini Çalmak

Hackread.com ile paylaşılan ForcePoint X-Labs’ın araştırmasına göre, kötü amaçlı yazılım komut dosyası birden fazla kod katmanı ile gizlenir ve etkinleştirildikten sonra bir dizi kötü amaçlı etkinlik yürütür. Her zaman bir kopyanın kaldığından emin olarak kendi kendini kopyalayarak başlar.

Daha sonra, genellikle saldırganlar tarafından sömürülen meşru bir Windows aracı olan PowerShell’i başlatır ve başlangıç klasörüne kötü amaçlı bir komut dosyası yerleştirerek kalıcılık oluşturur ve kullanıcı giriş yaparken otomatik olarak çalıştırılmasına izin verir. Daha fazla bilgi kazmak için Windows kayıt defteri ayarlarını değiştirir ve algılamak ve kaldırmayı zorlaştırır.

Kötü amaçlı yazılım ayrıca, saldırganın komut merkezi olarak hizmet veren bir uzaktan komut ve kontrol (C2) sunucusundan talimatları almak için popüler bir metin paylaşım platformu olan Pastebin’e bağlanarak gizli iletişim kullanır. Kurulduktan sonra, kötü amaçlı yazılım veri hırsızlığını başlatır, tuş vuruşlarını günlüğe kaydetme ve hassas bilgileri bir yapılandırma dosyasında saklar. Ayrıca, şifreleme ve sistem manipülasyonuna yardımcı olmak için bir .NET yürütülebilir dosyası da dahil olmak üzere ek bileşenleri indirir.

Araştırmacılar, bu Venomrat varyantının saldırganların enfekte sistemi tespit etmeden kontrol etmesini sağlayan bir uzaktan kumanda hizmeti olan HVNC (gizli sanal ağ hesaplama) kullandığını belirtti.

Şüphesiz kullanıcılar için sırada ne var?

Meşru görünse bile e -posta eklerine dikkat edin; Özellikle bilinmeyen gönderenlerden gelirlerse. Beklenmedik bir fatura veya satın alma siparişi alırsanız, e -postadaki iletişim bilgilerine güvenmeyin; Bilinen bir telefon numarası veya e -posta kullanarak doğrudan gönderenle doğrulayın.

İşletim sisteminizi, antivirüs ve güvenlik araçlarınızı güncel tutmak, tehditlerin sisteminizi yürütmesini engellemek için kritik öneme sahiptir. Son olarak, ekibinizin kimlik avı girişimlerini nasıl tespit edeceğini ve rapor edeceğini bildiğinden emin olun. Farkındalık ve sağduyu, herkesin her yerde ve her zaman kullanabileceği en iyi siber güvenlik önlemlerinden ikisidir.