Güvenlik araştırmacıları, tehdit aktörlerinin Cobalt Strike ve Brute Ratel gibi ücretli seçeneklere alternatif olarak Havoc olarak bilinen yeni ve açık kaynaklı bir komuta ve kontrol (C2) çerçevesine geçtiğini görüyor.

Havoc, en ilginç yetenekleri arasında platformlar arasıdır ve güncel Windows 11 cihazlarında uyku gizleme, dönüş adresi yığını sızdırma ve dolaylı sistem çağrıları kullanarak Microsoft Defender’ı atlar.

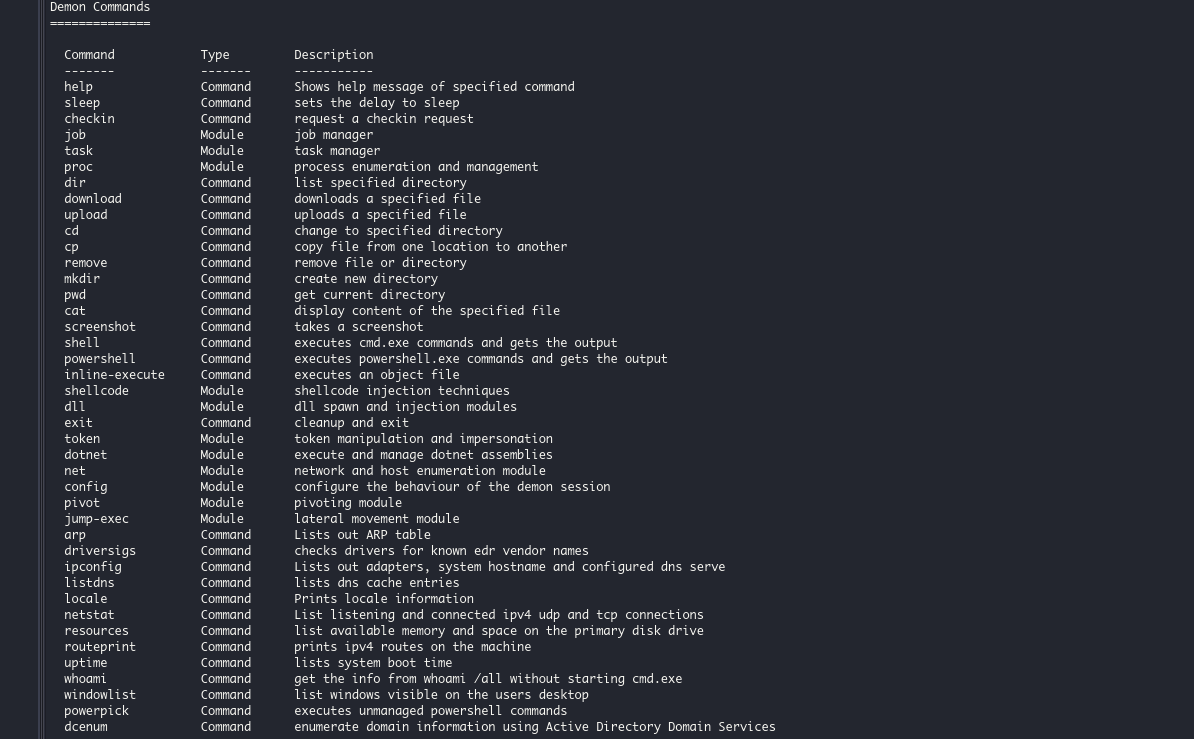

Diğer istismar kitleri gibi, Havoc da kalem testçilerinin (ve bilgisayar korsanlarının) istismar edilen cihazlarda komut yürütme, süreçleri yönetme, ek yükler indirme, Windows belirteçlerini değiştirme ve kabuk kodunu yürütme gibi çeşitli görevleri gerçekleştirmesine izin veren çok çeşitli modüller içerir.

Tüm bunlar, “saldırganın” güvenliği ihlal edilmiş tüm cihazlarını, olaylarını ve görev çıktılarını görmesine izin veren web tabanlı bir yönetim konsolu aracılığıyla yapılır.

Saldırılarda tahribat istismar edildi

Bilinmeyen bir tehdit grubu, yakın zamanda bu istismar sonrası kiti, açıklanmayan bir devlet kuruluşunu hedef alan bir saldırı kampanyasının parçası olarak Ocak ayı başlarında konuşlandırdı.

Bunu vahşi ortamda tespit eden Zscaler ThreatLabz araştırma ekibinin gözlemlediği gibi, güvenliği ihlal edilmiş sistemlere bırakılan kabuk kodu yükleyici, Windows için Olay İzlemeyi (ETW) devre dışı bırakacak ve son Havoc Demon yükü, her ikisi de tespit edilmekten kaçınmak için DOS ve NT başlıkları olmadan yüklenecek .

Bu çerçeve, ReversingLabs’in araştırma ekibinin bu ayın başlarında yayınladığı bir raporda ortaya çıktığı gibi, kötü amaçlı bir npm paketi (Aabquerys) meşru modül yazım hatası yoluyla da konuşlandırıldı.

ReversingLabs tehdit araştırmacısı Lucija Valentić, “Demon.bin, Havoc adlı bir açık kaynak, sömürü sonrası, komut ve kontrol çerçevesi kullanılarak oluşturulmuş, tipik RAT (uzaktan erişim truva atı) işlevlerine sahip kötü niyetli bir ajandır” dedi.

“Windows PE yürütülebilir dosyası, PE DLL ve kabuk kodu dahil olmak üzere çeşitli biçimlerde kötü amaçlı aracılar oluşturmayı destekler.”

Vahşi doğada konuşlandırılan daha fazla Cobalt Strike alternatifi

Cobalt Strike, çeşitli tehdit aktörleri tarafından kurbanlarının ihlal edilen ağlarına daha sonra hareket etmek ve ek kötü amaçlı yükleri göndermek için “işaretler” bırakmak amacıyla kullanılan en yaygın araç haline gelse de, savunucular güç kazandıkça bazıları da son zamanlarda alternatifler aramaya başladı. saldırılarını tespit etmede ve durdurmada daha iyidir.

BleepingComputer’ın daha önce bildirdiği gibi, antivirüs ve Endpoint Detection and Response (EDR) çözümlerinden kurtulmalarına yardımcı olan diğer seçenekler arasında Brute Ratel ve Sliver yer alıyor.

Bu iki C2 çerçevesi, finansal olarak motive olmuş siber suç çetelerinden devlet destekli bilgisayar korsanlığı gruplarına kadar çok çeşitli tehdit grupları tarafından halihazırda sahada test edilmiştir.

Mandiant ve CrowdStrike eski kırmızı ekip üyesi Chetan Nayak tarafından geliştirilen bir sömürü sonrası araç seti olan Brute Ratel, Rus sponsorluğundaki bilgisayar korsanlığı grubu APT29 (namı diğer CozyBear) ile bağlantılı olduğundan şüphelenilen saldırılarda kullanıldı. Aynı zamanda, bazı Brute Ratel lisansları da muhtemelen eski Conti fidye yazılımı çetesi üyelerinin eline geçti.

Ağustos 2022’de Microsoft, devlet destekli gruplardan siber suç çetelerine (APT29, FIN12, Bumblebee/Coldtrain) kadar çok sayıda tehdit aktörünün artık saldırılarında siber güvenlik firması BishopFox araştırmacıları tarafından geliştirilen Go tabanlı Sliver C2 çerçevesini kullandığını da kaydetti. Cobalt Strike’a alternatif olarak.