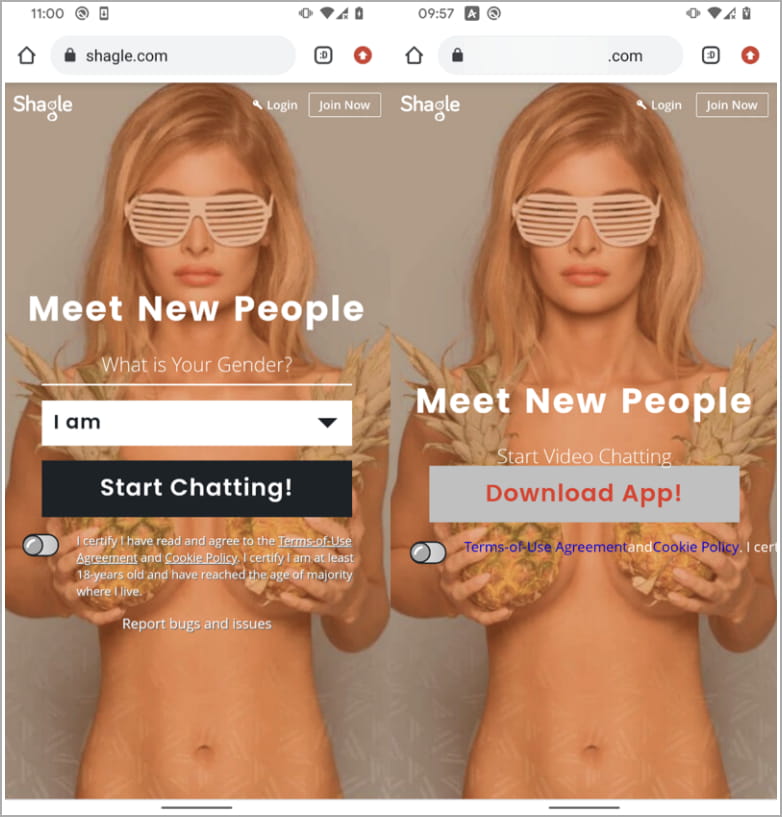

StrongPity APT bilgisayar korsanlığı grubu, ek bir arka kapı ile Android için Telegram uygulamasının truva atı haline getirilmiş bir sürümü olan sahte bir Shagle sohbet uygulaması dağıtıyor.

Shagle, yabancıların şifreli bir iletişim kanalı aracılığıyla konuşmasına izin veren meşru bir rastgele görüntülü sohbet platformudur. Bununla birlikte, platform tamamen web tabanlıdır ve bir mobil uygulama sunmaz.

StrongPity’nin, 2021’den beri kurbanları kötü amaçlı bir Android indirmeleri için kandırmak amacıyla gerçek Shagle sitesini taklit eden sahte bir web sitesi kullandığı tespit edildi.

Bu uygulama yüklendikten sonra, bilgisayar korsanlarının hedeflenen kurbanlar üzerinde telefon görüşmelerini izleme, SMS metinlerini toplama ve kişi listelerini ele geçirme dahil olmak üzere casusluk yapmalarını sağlar.

Kaynak: ESET

Promethium veya APT-C-41 olarak da bilinen StrongPity, daha önce hedeflere kötü amaçlı yazılım bulaştırmak için truva atı haline getirilmiş Notepad++ yükleyicileri ve WinRAR ve TrueCrypt’in kötü amaçlı sürümlerini dağıtan bir kampanyayla ilişkilendiriliyordu.

En son StrongPity etkinliği, geçmiş yüklerle kod benzerliklerine dayanarak kampanyayı casusluk APT grubuna bağlayan ESET araştırmacıları tarafından keşfedildi.

Ek olarak Android uygulaması, APT’nin 2021 kampanyasında Suriye e-devlet Android uygulamasını taklit eden bir uygulamayı imzalamak için kullandığı sertifikayla imzalanmıştır.

Android Telegram uygulamasını trojenleştirme

StrongPity tarafından dağıtılan kötü amaçlı Android uygulaması, Shagle mobil uygulamasını taklit edecek şekilde değiştirilmiş standart Telegram v7.5.0 (Şubat 2022) uygulaması olan “video.apk” adlı bir APK dosyasıdır.

ESET, kurbanların sahte Shagle web sitesine nasıl ulaştığını belirleyemedi, ancak bu büyük olasılıkla hedef odaklı kimlik avı e-postaları, smishing (SMS kimlik avı) veya çevrimiçi platformlardaki anlık iletiler yoluyla oluyor.

Kötü amaçlı APK, doğrudan sahte Shagle sitesinden sağlanır ve Google Play’de hiçbir zaman kullanıma sunulmamıştır.

ESET, klonlanan sitenin ilk olarak Kasım 2021’de çevrimiçi olarak ortaya çıktığını, bu nedenle APK’nın muhtemelen o zamandan beri aktif dağıtım altında olduğunu söylüyor. Ancak ilk doğrulanmış tespit vahşi doğada Temmuz 2022’de geldi.

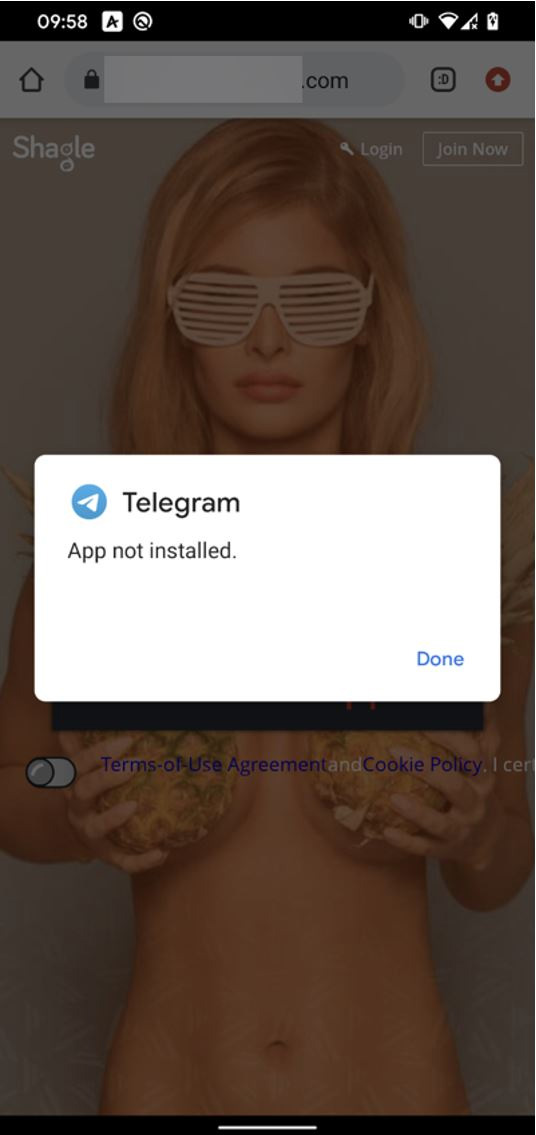

Hacking grubunun sahte uygulaması için temel olarak Telegram kullanmanın bir dezavantajı, kurbanın telefonlarında zaten gerçek Telegram uygulaması yüklüyse, arka kapı sürümünün yüklenmemesidir.

Kaynak: ESET

Şu anda, yakalanan örneklerde kullanılan API kimliği, aşırı kullanım nedeniyle sınırlandırılmıştır, bu nedenle truva atı uygulanan uygulama artık yeni kullanıcı kayıtlarını kabul etmeyecektir; bu nedenle, arka kapı çalışmaz.

ESET, bunun StrongPity’nin kötü amaçlı yazılımı hedeflenen kurbanlara başarıyla dağıttığını gösterdiğine inanıyor.

Kurbanları gözetlemek için tasarlanmış arka kapı

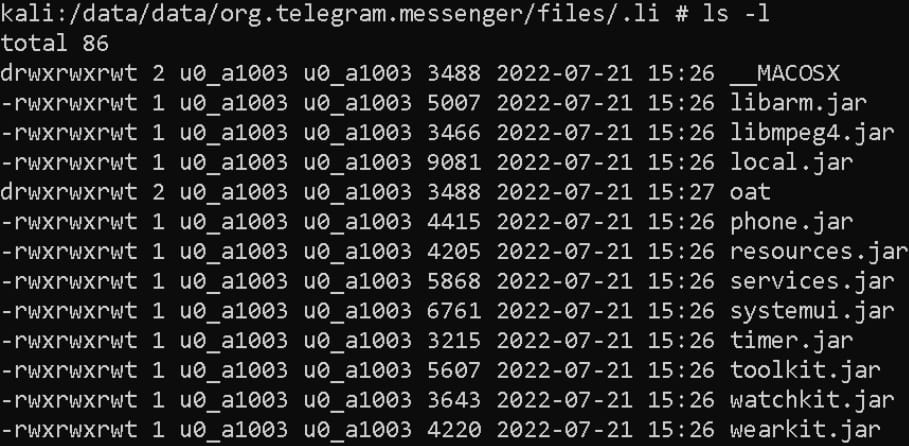

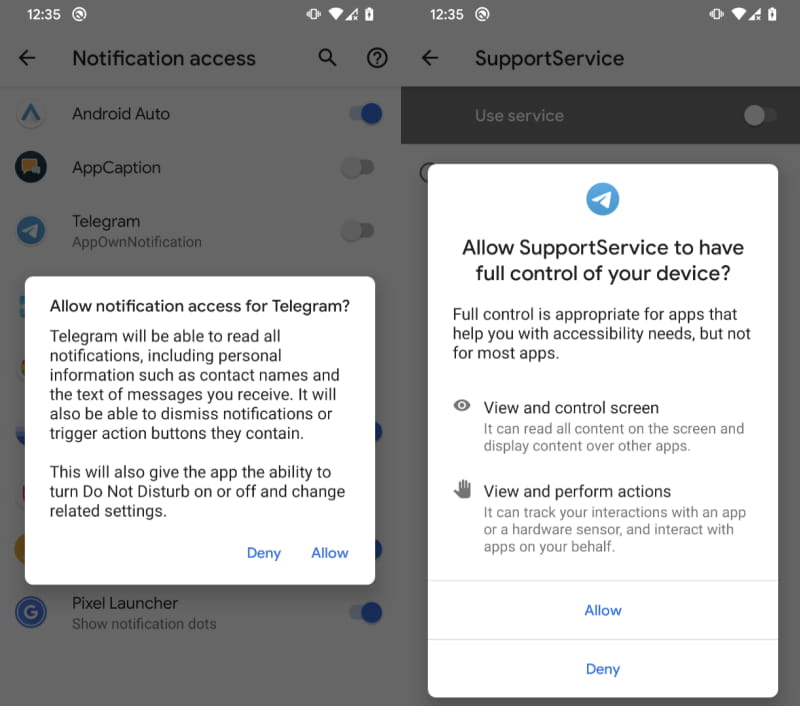

Yüklemenin ardından kötü amaçlı yazılım, Erişilebilirlik Hizmeti’ne erişim talep eder ve ardından saldırganın komut ve kontrol sunucusundan AES ile şifrelenmiş bir dosya alır.

Bu dosya, cihaza çıkarılan ve arka kapı tarafından çeşitli kötü amaçlı işlevleri gerçekleştirmek için kullanılan 11 ikili modülden oluşur.

Kaynak: ESET

Her modül bir casusluk işlevi gerçekleştirir ve gerektiğinde tetiklenir. Kötü amaçlı casus yazılım modüllerinin tam listesi aşağıda listelenmiştir:

- libarm.jar – telefon görüşmelerini kaydeder

- libmpeg4.jar – 17 uygulamadan gelen bildirim mesajlarının metnini toplar

- local.jar – cihazdaki dosya listesini (dosya ağacı) toplar

- phone.jar – kişi adını, sohbet mesajını ve tarihi dışarı sızdırarak mesajlaşma uygulamalarını gözetlemek için erişilebilirlik hizmetlerini kötüye kullanır

- kaynakları.jar – cihazda saklanan SMS mesajlarını toplar

- services.jar – cihaz konumunu alır

- systemui.jar – cihaz ve sistem bilgilerini toplar

- timer.jar – yüklü uygulamaların bir listesini toplar

- toolkit.jar – kişi listesini toplar

- watchkit.jar – cihaz hesaplarının bir listesini toplar

- wearkit.jar – arama kayıtlarının bir listesini toplar

Toplanan veriler, uygulamanın dizininde saklanır, AES ile şifrelenir ve sonunda saldırganın komuta ve kontrol sunucusuna geri gönderilir.

Kötü amaçlı yazılım, Erişilebilirlik Hizmetini kötüye kullanarak Messenger, Viber, Skype, WeChat, Snapchat, Tinder, Instagram, Twitter, Gmail ve diğerlerinden gelen bildirim içeriğini okuyabilir.

Kaynak: ESET

Normal kullanıcının yönetici ayrıcalıklarına sahip olduğu köklü cihazlarda, kötü amaçlı yazılım, güvenlik ayarlarında değişiklik yapma, dosya sistemine yazma, yeniden başlatma gerçekleştirme ve diğer tehlikeli işlevleri gerçekleştirme iznini otomatik olarak verir.

StrongPity bilgisayar korsanlığı grubu, 2012’den beri aktiftir ve genellikle meşru yazılım yükleyicilerinde arka kapıları gizler. ESET’in raporuna göre, tehdit aktörü on yıl sonra aynı taktiği uygulamaya devam ediyor.

Android kullanıcıları, Google Play dışından temin edilen APK’lara karşı dikkatli olmalı ve yeni uygulamalar yüklerken izin isteklerine dikkat etmelidir.