Tehdit aktörleri, bankacılık uygulamalarını taklit etmek ve Android ve iOS kullanıcılarının kimlik bilgilerini çalmak için ilerici web uygulamalarını kullanmaya başladı.

İlerici web uygulamaları (PWA), doğrudan tarayıcıdan yüklenebilen ve anlık bildirimler, cihaz donanımına erişim ve arka planda veri senkronizasyonu gibi özellikler aracılığıyla yerel benzeri bir deneyim sunan, platformlar arası uygulamalardır.

Bu tür uygulamaları kimlik avı kampanyalarında kullanmak, tespit edilmekten kaçınmayı, uygulama yükleme kısıtlamalarını aşmayı ve kullanıcıya şüphe uyandırabilecek standart bir istem sunmadan cihazda riskli izinlere erişmeyi sağlar.

Teknik ilk olarak Temmuz 2023’te Polonya’da vahşi doğada gözlemlendi, aynı yılın Kasım ayında başlatılan sonraki bir kampanya ise Çek kullanıcıları hedef aldı.

Siber güvenlik şirketi ESET, bu tekniğe dayanan iki ayrı saldırıyı şu anda takip ettiğini, birinin Macar finans kuruluşu OTP Bank’ı, diğerinin ise Gürcistan’daki TBC Bank’ı hedef aldığını bildirdi.

Ancak, iki kampanyanın farklı tehdit aktörleri tarafından yürütüldüğü anlaşılıyor. Biri çalınan kimlik bilgilerini almak için ayrı bir komuta ve kontrol (C2) altyapısı kullanırken, diğer grup çalınan verileri Telegram aracılığıyla günlüğe kaydediyor.

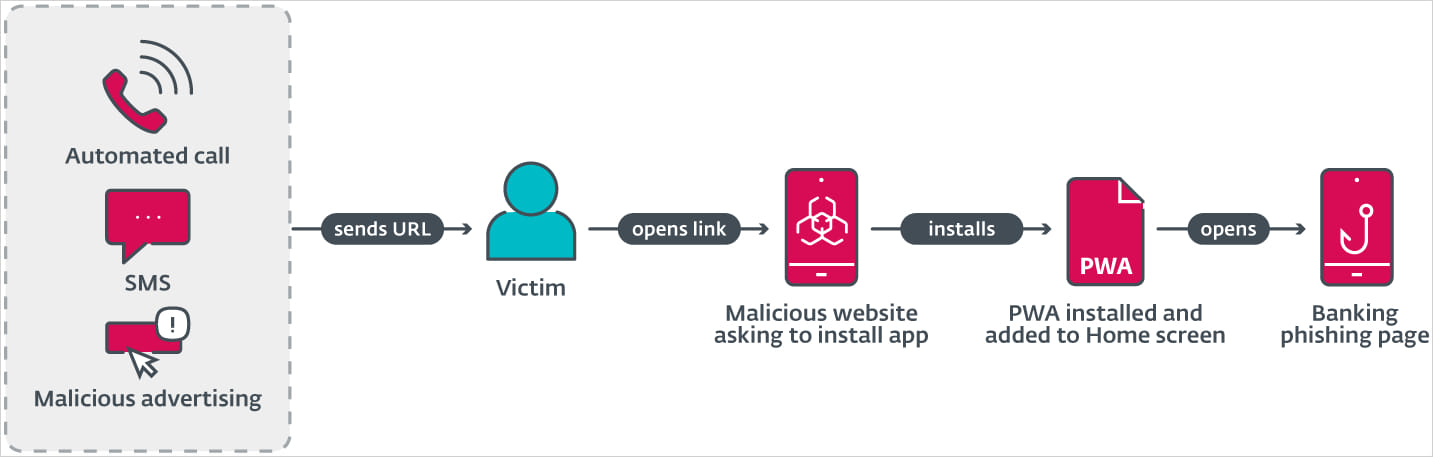

Enfeksiyon zinciri

ESET, kampanyaların hedef kitleye ulaşmak için otomatik aramalar, SMS mesajları (smishing) ve Facebook reklam kampanyalarında iyi hazırlanmış kötü amaçlı reklamlar gibi çok çeşitli yöntemlere dayandığını söylüyor.

İlk iki vakada, siber suçlular kullanıcıyı bankacılık uygulamasının güncel olmadığını ve güvenlik nedeniyle en son sürümü yüklemesi gerektiğini söyleyen sahte bir mesajla kandırıyor ve kimlik avı PWA’sını indirmek için bir URL sağlıyor.

Kaynak: ESET

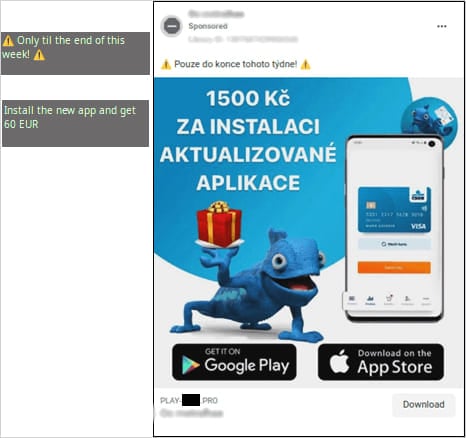

Sosyal medyadaki kötü amaçlı reklamlarda, tehdit aktörleri, meşruiyet duygusu yaratmak ve sözde kritik bir uygulama güncellemesinin yüklenmesi karşılığında para ödülü gibi sınırlı süreli teklifleri tanıtmak için taklit edilen bankanın resmi maskotunu kullanıyor.

Kaynak: ESET

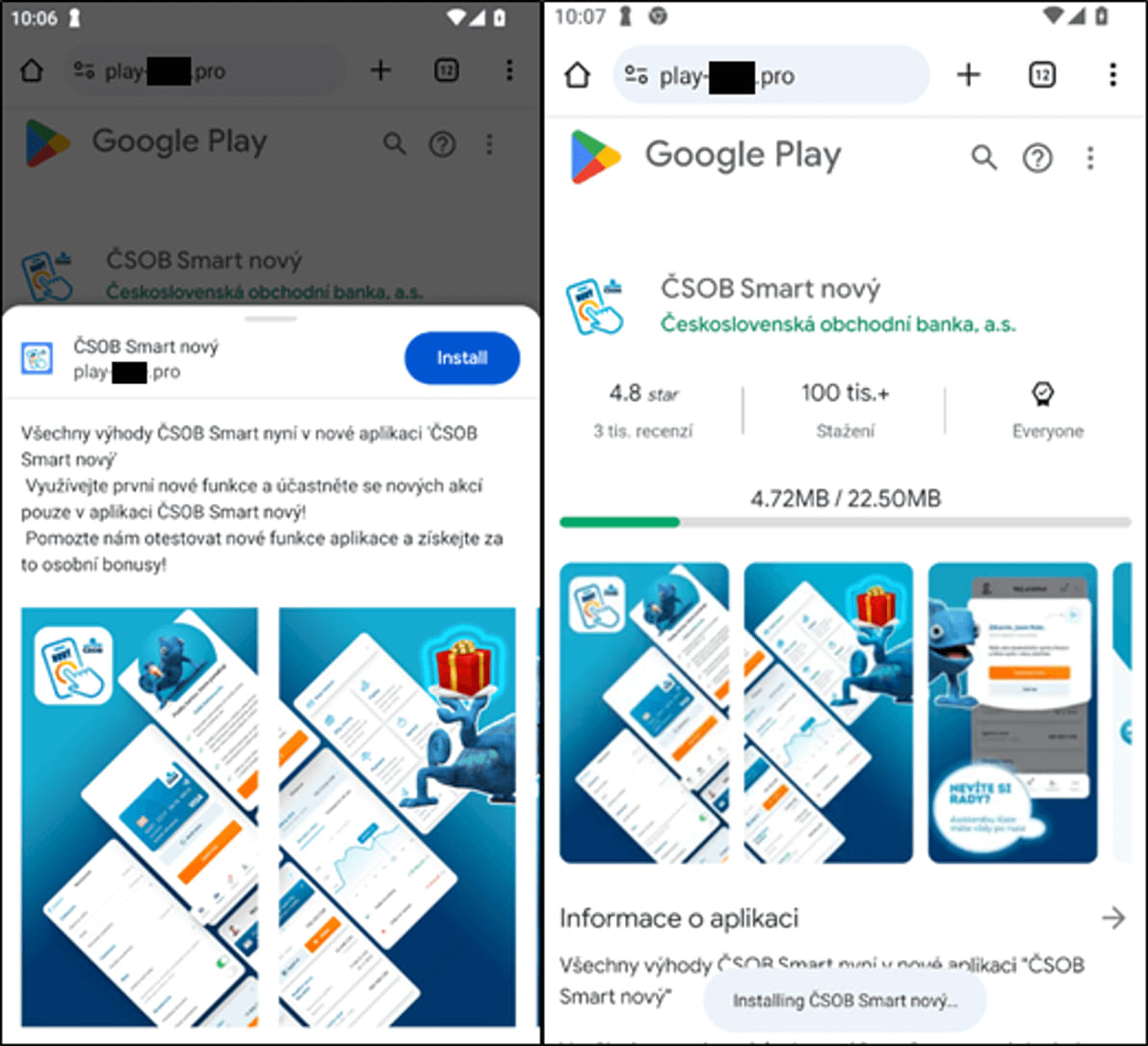

Cihaza bağlı olarak (User-Agent HTTP başlığı aracılığıyla doğrulanır), reklama tıklandığında kurban sahte bir Google Play veya App Store sayfasına yönlendirilir.

Kaynak: ESET

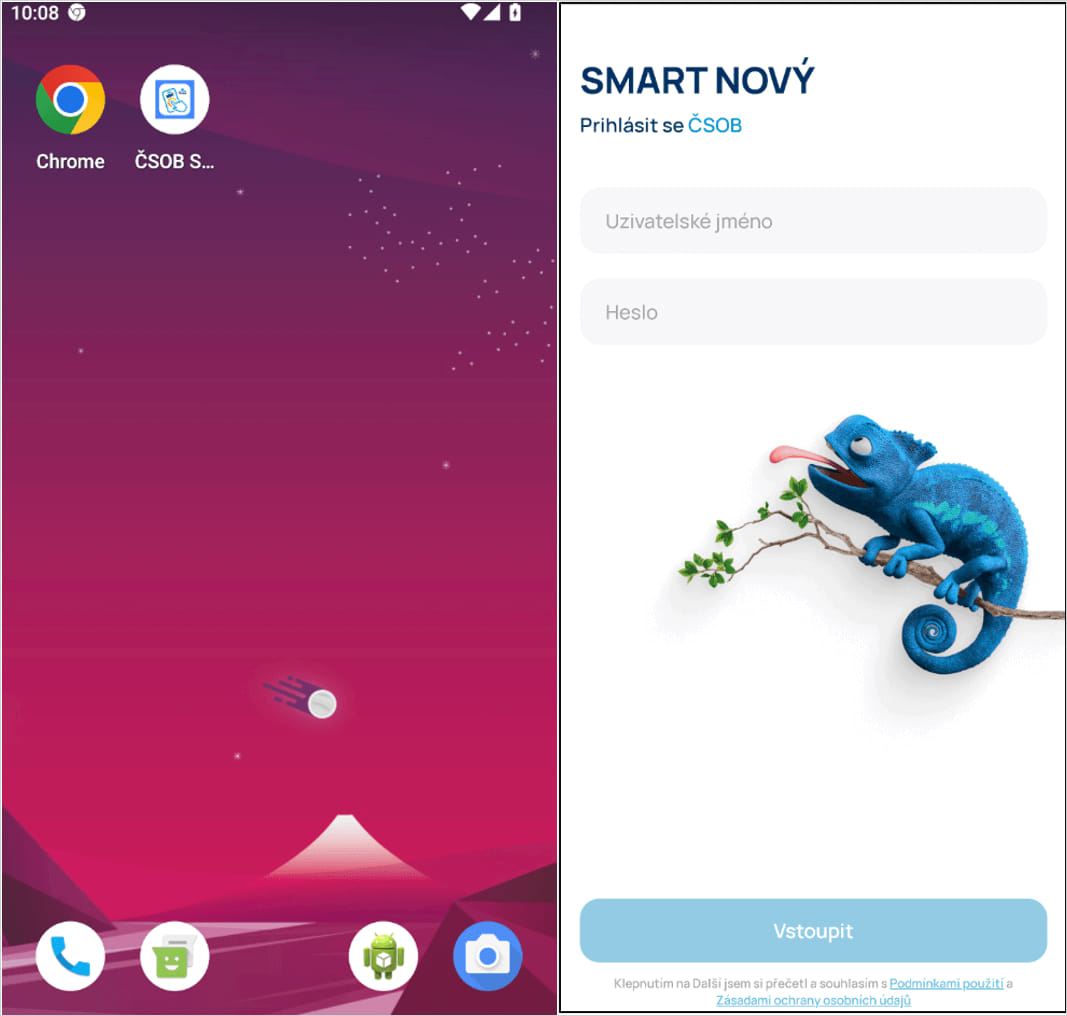

‘Yükle’ düğmesine tıklandığında kullanıcıdan bankacılık uygulaması gibi görünen kötü amaçlı bir PWA yüklemesi istenir. Bazı durumlarda Android’de kötü amaçlı uygulama, Chrome tarayıcısı tarafından oluşturulan yerel bir APK olan WebAPK biçiminde yüklenir.

Kimlik avı uygulaması, resmi bankacılık uygulamasının tanımlayıcılarını (örneğin logo, meşru görünümlü oturum açma ekranı) kullanıyor ve hatta uygulamanın yazılım kaynağı olarak Google Play Store’u gösteriyor.

Kaynak: ESET

Mobil cihazlarda PWA kullanmanın cazibesi

PWA’lar birden fazla platformda çalışacak şekilde tasarlanmıştır; bu sayede saldırganlar tek bir kimlik avı kampanyası ve veri yükü aracılığıyla daha geniş bir kitleye ulaşabilir.

Ancak asıl avantaj, Google ve Apple’ın resmi uygulama mağazaları dışındaki uygulamalara yönelik yükleme kısıtlamalarını ve kurbanları potansiyel riskler konusunda uyarabilecek “bilinmeyen kaynaklardan yükleme” uyarılarını aşabilmesi.

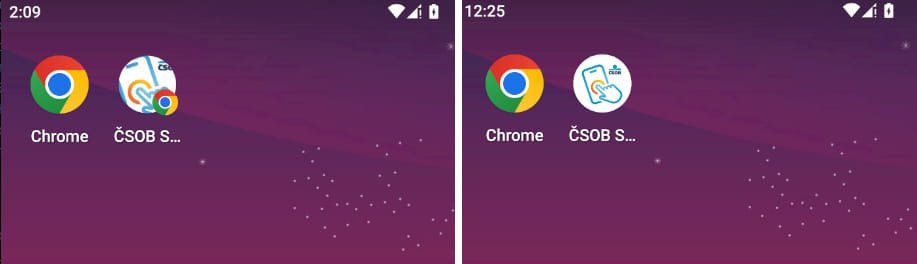

PWA’lar, özellikle WebAPK’lar söz konusu olduğunda, yerel uygulamaların görünümünü ve hissini oldukça taklit edebilir; burada simgedeki tarayıcı logosu ve uygulama içindeki tarayıcı arayüzü gizlenir, bu nedenle onu gerçek uygulamalardan ayırt etmek neredeyse imkansızdır.

Kaynak: ESET

Bu web uygulamaları, mobil işletim sisteminin izinler ekranından talepte bulunmadan, coğrafi konum, kamera ve mikrofon gibi çeşitli cihaz sistemlerine tarayıcı API’leri aracılığıyla erişebiliyor.

Sonuç olarak, PWA’lar saldırgan tarafından kullanıcı etkileşimi olmadan güncellenebilir veya değiştirilebilir; bu da kimlik avı kampanyasının daha büyük başarı için dinamik olarak ayarlanmasına olanak tanır.

PWA’ların kimlik avı amacıyla kötüye kullanımı, daha fazla siber suçlunun potansiyeli ve faydaları fark etmesiyle yeni boyutlara ulaşabilecek tehlikeli bir yeni trenddir.

Birkaç ay önce, PWA’lar kullanarak Windows hesaplarını hedef alan yeni kimlik avı kitleri hakkında bir rapor yayınlamıştık. Kitler, özellikle bu uygulamaların ikna edici kurumsal oturum açma formları oluşturarak kimlik bilgilerini çalmak için nasıl kullanılabileceğini göstermek amacıyla güvenlik araştırmacısı mr.d0x tarafından oluşturuldu.

BleepingComputer, PWA’lara/WebAPK’lara karşı herhangi bir savunma uygulamayı planlayıp planlamadıklarını sormak için hem Google hem de Apple ile iletişime geçti. Geri dönüş aldığımızda bu gönderiyi yanıtlarıyla güncelleyeceğiz.