Bilgisayar korsanları, endüstriyel, sağlık hizmetleri, iş konferansları, hükümet ve mahkeme salonu ortamlarında kullanılan PTZOptics pan-tilt-zoom (PTZ) canlı yayın kameralarındaki iki sıfır gün güvenlik açığından yararlanmaya çalışıyor.

Nisan 2024’te GreyNoise, yapay zeka destekli tehdit algılama aracı Sift’in bal küpü ağında bilinen herhangi bir tehditle eşleşmeyen olağandışı etkinlik tespit etmesinden sonra CVE-2024-8956 ve CVE-2024-8957’yi keşfetti.

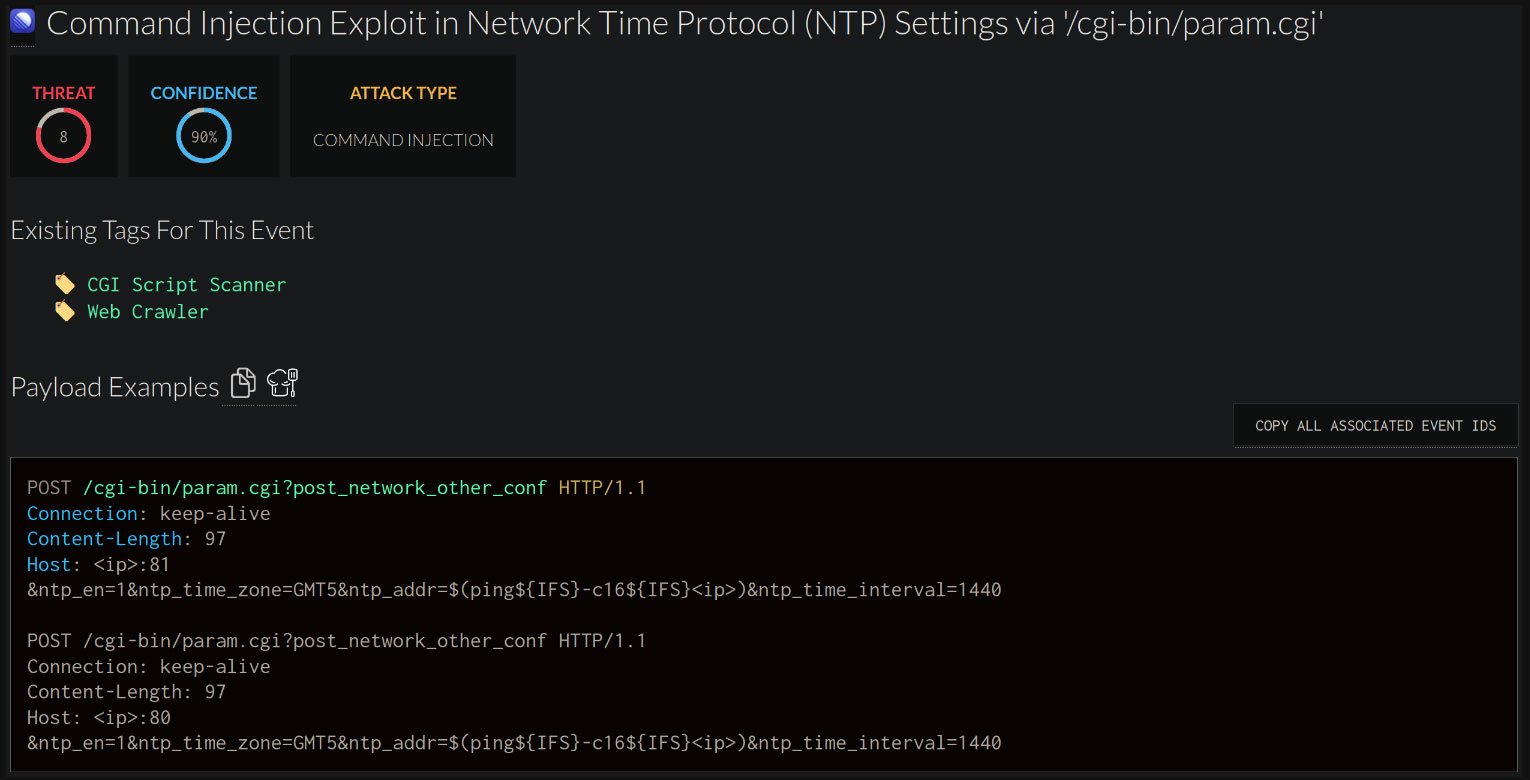

Uyarının incelenmesinin ardından GreyNoise araştırmacıları, kameranın CGI tabanlı API’sini ve yerleşik ‘ntp_client’i hedef alan ve komut eklemeyi amaçlayan bir istismar girişimini ortaya çıkardı.

GreyNoise araştırmacısı Konstantin Lazarev’in teknik açıdan derinlemesine incelemesi, iki kusur hakkında daha fazla bilgi sağlıyor.

CVE-2024-8956, kameranın ‘lighthttpd’ web sunucusundaki zayıf bir kimlik doğrulama sorunudur ve yetkisiz kullanıcıların, kullanıcı adlarını, MD5 şifre karmalarını ve ağ yapılandırmalarını açığa çıkaran bir yetkilendirme başlığı olmadan CGI API’sine erişmesine olanak tanır.

CVE-2024-8957, ‘ntp.dll dosyasındaki giriş temizliğinin yetersiz olmasından kaynaklanıyor. ‘ntp_client’ ikili dosyası tarafından işlenen addr’ alanı, saldırganların uzaktan kod yürütmek amacıyla komut eklemek için özel hazırlanmış bir veri yükü kullanmasına olanak tanıyor.

Greynoise, bu iki kusurun kullanılmasının kameranın tamamen ele geçirilmesine, botların bulaşmasına, aynı ağa bağlı diğer cihazlara yönlendirilmesine veya video yayınlarının kesintiye uğramasına yol açabileceğini belirtiyor.

Siber güvenlik firması, ilk etkinliğin kaynağının bal küpü saldırılarından kısa bir süre sonra sessizleştiğini ancak Haziran ayında wget kullanarak ters kabuk erişimi için bir kabuk betiği indirmeye yönelik ayrı bir girişimin gözlemlendiğini bildirdi.

Açıklama ve sabitleme durumu

CVE-2024-8956 ve CVE-2024-8957’yi keşfettikten sonra GreyNoise, etkilenen satıcılara sorumlu açıklama yapmak için VulnCheck ile çalıştı.

Kaynak: GreyNoise

İki kusurdan etkilenen cihazlar, 6.3.40’tan daha eski VHD PTZ kamera donanım yazılımı sürümlerini çalıştıran Hisilicon Hi3516A V600 SoC V60, V61 ve V63 tabanlı NDI özellikli kameralardır.

Buna PTZOptics, Multicam Systems SAS kameraları ve SMTAV Corporation cihazlarından çeşitli modeller dahildir.

PTZOptics, 17 Eylül’de bir güvenlik güncellemesi yayınladı ancak PT20X-NDI-G2 ve PT12X-NDI-G2 gibi modeller, kullanım ömrünün sonuna gelmiş olması nedeniyle bir ürün yazılımı güncellemesi almadı.

Daha sonra GreyNoise, yine yama almayan en az iki yeni model olan PT20X-SE-NDI-G3 ve PT30X-SE-NDI-G3’ün de etkilendiğini keşfetti.

PTZOptics, genişletilmiş kapsam hakkında 25 Ekim’de VulnCheck aracılığıyla bilgilendirildi, ancak bu yazının yazıldığı an itibariyle bu modellere yönelik herhangi bir düzeltme yayınlanmadı.

GreyNoise, BleepingComputer’a kusurların muhtemelen geniş bir kamera modeli yelpazesini etkilediğini söyledi.

GreyNoise, BleepingComputer’a şunları söyledi: “Daha geniş bir cihaz yelpazesinin etkilendiğine (güçlü bir şekilde) inanıyoruz, bu da potansiyel olarak gerçek suçlunun üreticinin (ValueHD / VHD Corporation) kullandığı SDK’da olduğunu gösteriyor.”

Bununla birlikte kullanıcılar, cihazları için mevcut en son ürün yazılımı güncellemesine CVE-2024-8956 ve CVE-2024-8957 düzeltmelerinin dahil edilip edilmediğini görmek için cihaz satıcılarına danışmalıdır.