Bilgisayar korsanları, tespit edilmekten kaçınmak ve yalnızca üç ay içinde 17.000’den fazla sisteme bulaşmak için yaygın olarak kullanılan Godot oyun motorunun yeteneklerinden yararlanan yeni GodLoader kötü amaçlı yazılımını kullandı.

Check Point Research’ün saldırıları araştırırken tespit ettiği gibi, tehdit aktörleri bu kötü amaçlı yazılım yükleyiciyi Windows, macOS, Linux, Android ve iOS dahil olmak üzere tüm büyük platformlardaki oyuncuları hedeflemek için kullanabilir.

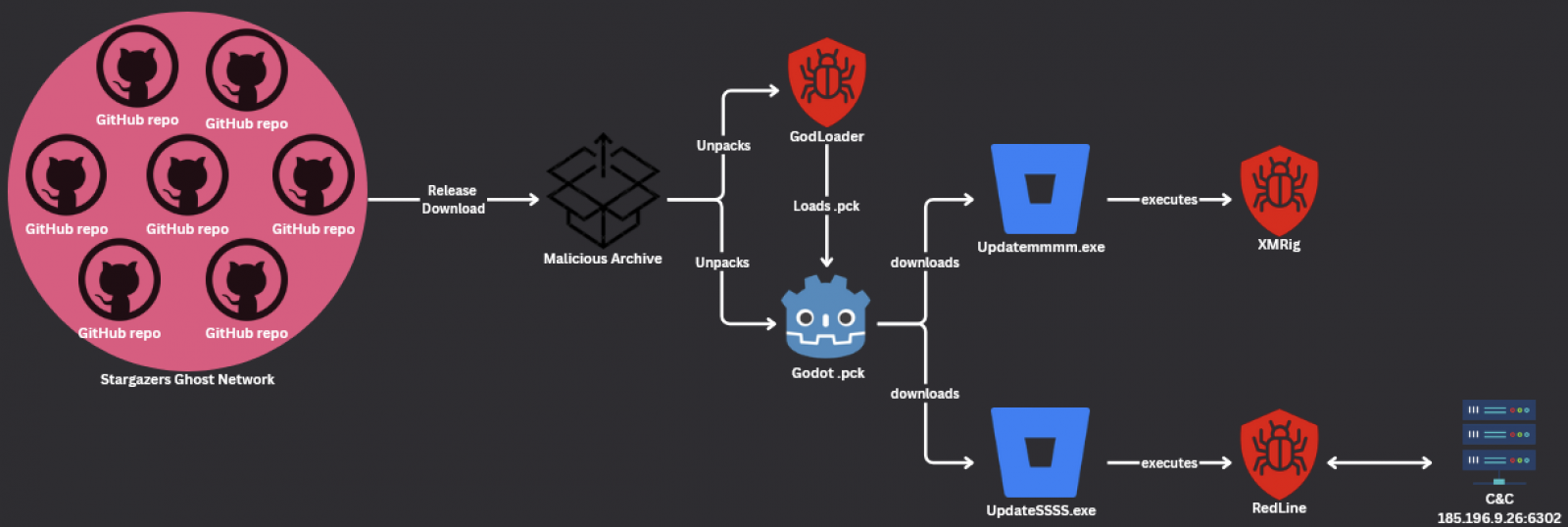

Aynı zamanda Godot’nun esnekliğinden ve GDScript betik dili yeteneklerinden faydalanarak rastgele kod yürütmek ve zararlı betikleri yerleştirmek için oyun varlıklarını paketleyen oyun motoru .pck dosyalarını kullanarak algılama sistemlerini atlamak için kullanılır.

Kötü amaçlarla oluşturulan dosyalar bir kez yüklendikten sonra kurbanların cihazlarında kötü amaçlı kod tetikleyerek saldırganların kimlik bilgilerini çalmasına veya XMRig kripto madencisinin de aralarında bulunduğu ek yükler indirmesine olanak tanıyor. Bu madenci kötü amaçlı yazılımın yapılandırması, Mayıs ayında yüklenen ve kampanya boyunca 206.913 kez ziyaret edilen özel bir Pastebin dosyasında barındırılıyordu.

“Siber suçlular, en az 29 Haziran 2024’ten bu yana, kötü amaçlı komutları tetikleyen ve kötü amaçlı yazılım dağıtan özel hazırlanmış GDScript kodunu yürütmek için Godot Engine’den yararlanıyor. Bu teknik, VirusTotal’daki çoğu antivirüs aracı tarafından tespit edilemedi ve muhtemelen sadece birkaç dakika içinde 17.000’den fazla makineye bulaştı. Birkaç ay” Check Point’e göre.

“Godot, açık kaynak doğasına ve güçlü yeteneklerine değer veren canlı ve büyüyen bir geliştirici topluluğuna sahip. 2.700’den fazla geliştirici Godot oyun motoruna katkıda bulunurken” Discord, YouTube ve diğer sosyal medya platformları gibi platformlarda da Godot motoru katkıda bulundu En son haberlerden haberdar olan yaklaşık 80.000 takipçisi var.”

Saldırganlar, GodLoader kötü amaçlı yazılımını, görünüşte meşru GitHub depolarını kullanarak faaliyetlerini maskeleyen kötü amaçlı bir Hizmet Olarak Dağıtım (DaaS) olan Stargazers Ghost Network aracılığıyla dağıttı.

Eylül ve Ekim 2024 arasında, kötü amaçlı yazılımı hedeflerin sistemlerine dağıtmak için 225’ten fazla Stargazer Ghost hesabı tarafından kontrol edilen 200’den fazla veri deposunu kullandılar ve potansiyel kurbanların açık kaynaklı platformlara ve görünüşte meşru yazılım depolarına olan güveninden yararlandılar.

Kampanya boyunca Check Point, 12 Eylül ile 3 Ekim tarihleri arasında geliştiricilere ve oyunculara yönelik dört ayrı saldırı dalgası tespit etti ve bu saldırıların onları virüslü araç ve oyunları indirmeye teşvik ettiğini tespit etti.

Güvenlik araştırmacıları yalnızca Windows sistemlerini hedef alan GodLoader örneklerini keşfederken, aynı zamanda kötü amaçlı yazılımın Linux ve macOS sistemlerine saldırmak için ne kadar kolay uyarlanabileceğini gösteren GDScript kavram kanıtlama yararlanma kodunu da geliştirdiler.

Bu saldırılarda kullanılan Stargazers Ghost Network DaaS platformunun arkasındaki tehdit aktörü Stargazer Goblin, ilk olarak Haziran 2023’te bu kötü amaçlı yazılım dağıtım hizmetini karanlık ağda tanıtan Check Point tarafından gözlemlendi. Ancak muhtemelen en az Ağustos 2022’den beri aktiftir. Bu hizmet başlatıldığından bu yana 100.000 doların üzerinde kazanç elde edildi.

Stargazers Ghost Network, kötü amaçlı yazılım (çoğunlukla RedLine, Lumma Stealer, Rhadamanthys, RisePro ve Atlantida Stealer gibi bilgi hırsızları) ve yıldız, çatal ve Bu kötü amaçlı depolara abone olarak onları GitHub’un trendler bölümüne itin ve görünürdeki meşruiyetlerini artırın.