Bilgisayar korsanları, ayın başlarında açıklanan kritik bir hesap parola sıfırlama kusurundan yararlanmaya çalışarak, büyük İnternet taramalarında binlerce WordPress web sitesinde Elementor için savunmasız Essential Addons eklenti sürümlerini aktif olarak araştırıyor.

Kritik önem derecesindeki kusur, CVE-2023-32243 olarak izlenir ve Essential Addons for Elementor 5.4.0 ila 5.7.1 sürümlerini etkileyerek kimliği doğrulanmamış saldırganların yönetici hesaplarının parolalarını keyfi olarak sıfırlamasına ve web sitelerinin kontrolünü ele geçirmesine olanak tanır.

Bir milyondan fazla web sitesini etkileyen kusur, PatchStack tarafından 8 Mayıs 2023’te keşfedildi ve satıcı tarafından 11 Mayıs’ta eklentinin 5.7.2 sürümünün yayınlanmasıyla düzeltildi.

sömürü ölçeği

14 Mayıs 2023’te araştırmacılar, GitHub’da bir kavram kanıtı (PoC) istismarı yayınlayarak aracı saldırganların geniş çapta kullanmasını sağladı.

O sırada, bir BleepingComputer okuyucusu ve web sitesi sahibi, kusurdan yararlanarak yönetici parolasını sıfırlayan bilgisayar korsanlarının sitelerine saldırdığını bildirdi. Yine de, sömürünün ölçeği bilinmiyordu.

Dün yayınlanan bir Wordfence raporu, şirketin web sitelerinde eklentinin varlığına yönelik milyonlarca araştırma girişimi gözlemlediğini ve en az 6.900 istismar girişimini engellediğini iddia etmesiyle daha fazla ışık tutuyor.

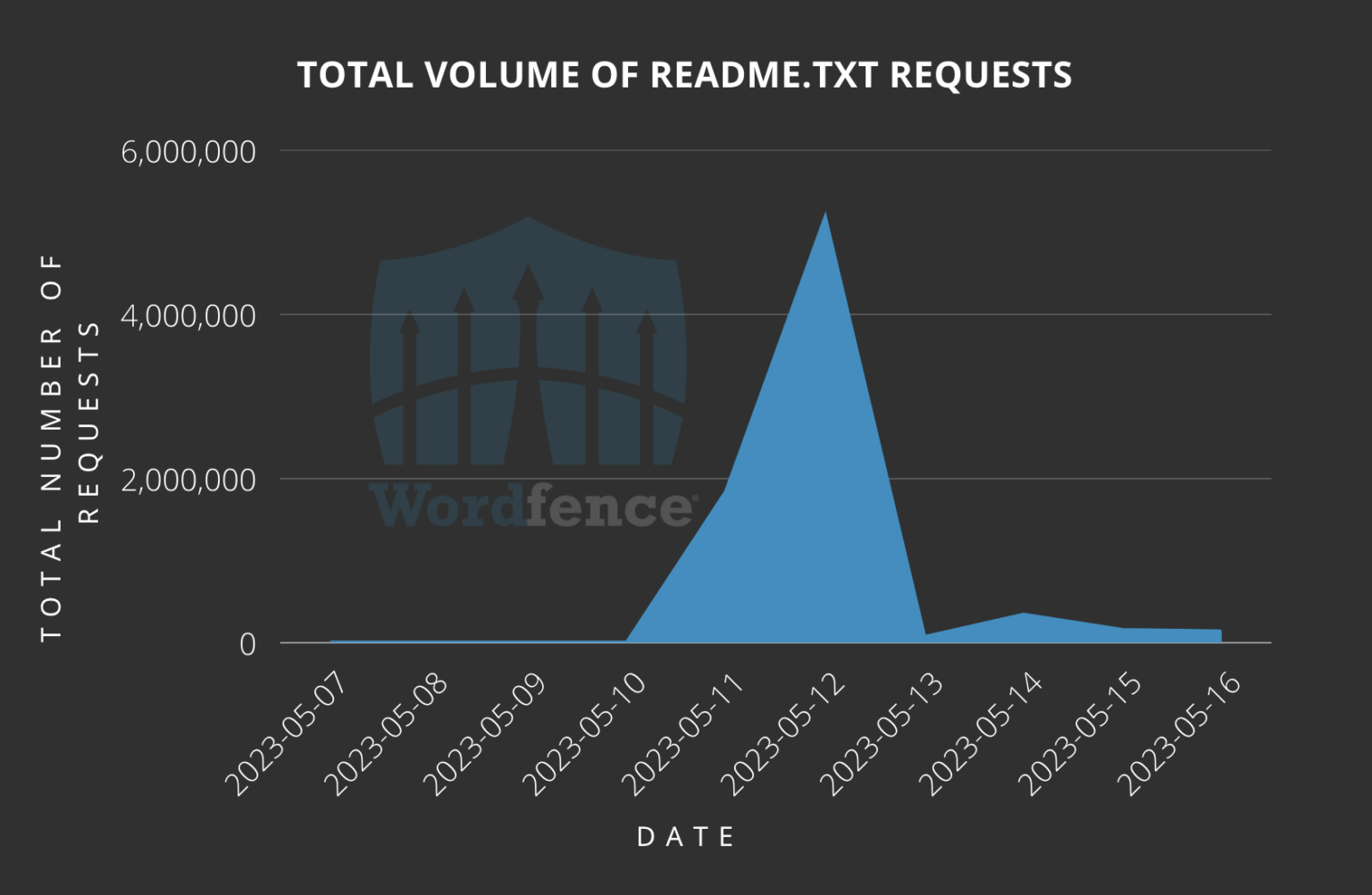

Kusurun ifşa edilmesinden sonraki gün, WordFence, eklentinin sürüm bilgilerini içeren ‘readme.txt’ dosyasını arayan ve dolayısıyla bir sitenin savunmasız olup olmadığını belirleyen 5.000.000 tarama taraması kaydetti.

Wordfence raporda, “Yükleme verilerini meşru amaçlarla inceleyen hizmetler olsa da, bu verilerin saldırganların güvenlik açığı ortaya çıkar çıkmaz savunmasız siteleri aramaya başladıklarını gösterdiğine inanıyoruz.”

Bu isteklerin çoğu yalnızca iki IP adresinden geldi, ‘185.496.220.26’ ve ‘185.244.175.65’.

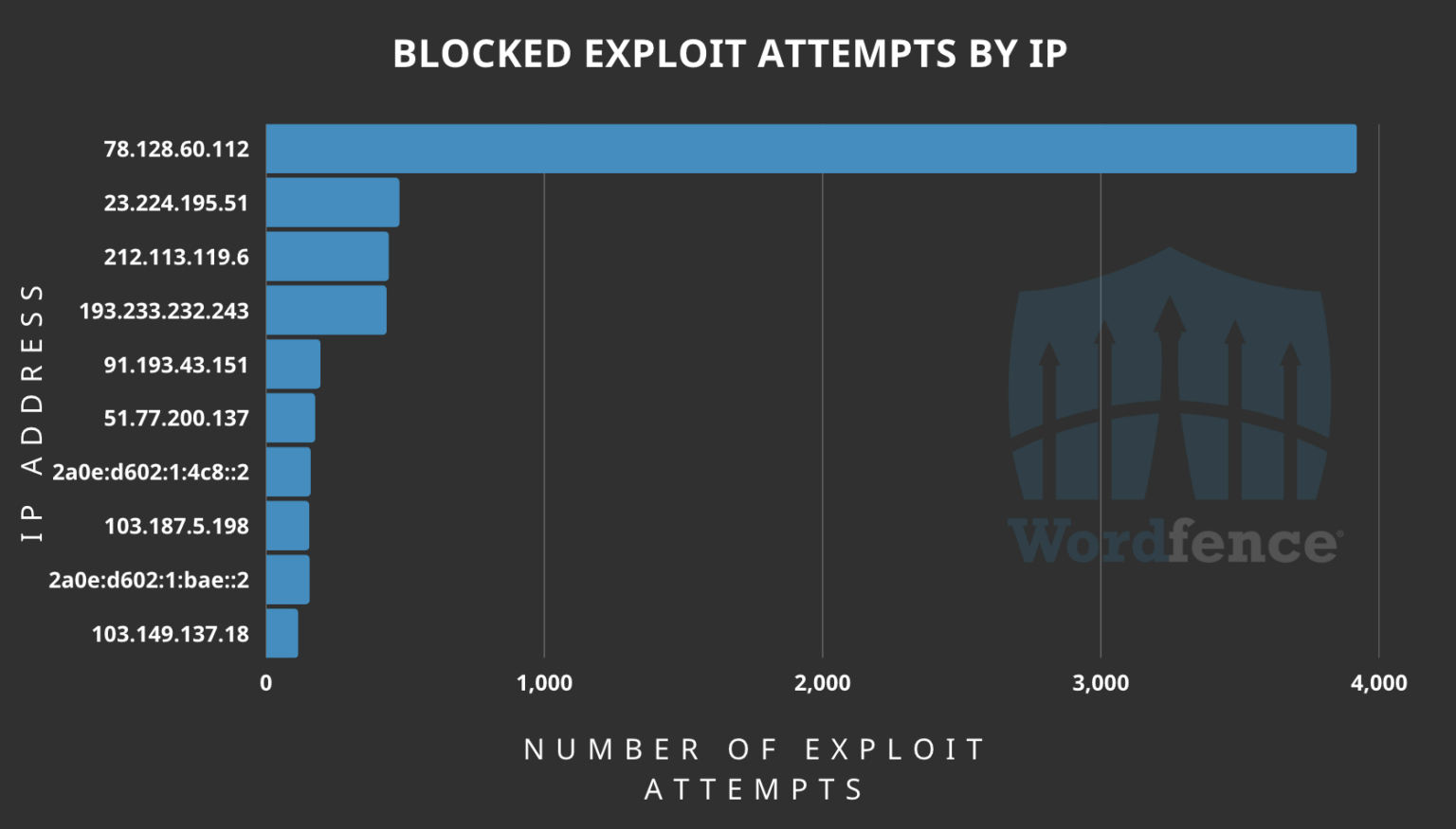

İstismar girişimlerine gelince, ‘78.128.60.112’ IP adresi, GitHub’da yayınlanan PoC istismarını kullanarak hatırı sayılır bir hacme sahipti. Diğer üst düzey saldırı IP’leri, 100 ila 500 denemeyi sayar.

‘Essential Addons for Elementor’ eklentisini kullanan web sitesi sahiplerine, 5.7.2 veya sonraki sürümünü hemen yükleyerek mevcut güvenlik güncellemesini uygulamaları tavsiye edilir.

Wordfence, “Bu güvenlik açığından ne kadar kolay bir şekilde yararlanılabileceğini göz önünde bulundurarak, sitelerinin bu güvenlik açığından etkilenmediğinden emin olmak için tüm eklenti kullanıcılarının ASAP güncellemesini önemle tavsiye ediyoruz.”

Ek olarak, web sitesi yöneticileri Wordfence’in raporunda listelenen risk göstergelerini kullanmalı ve bu ve gelecekteki saldırıları durdurmak için rahatsız edici IP adreslerini bir engelleme listesine eklemelidir.

Wordfence’in ücretsiz güvenlik paketinin kullanıcıları, 20 Haziran 2023’te CVE-2023-32243’e karşı koruma kapsamında olacak, dolayısıyla şu anda onlar da risk altında.