Bilgisayar korsanları, İnternet’e açık J-Web yapılandırma arayüzleri aracılığıyla Juniper EX anahtarlarını ve SRX güvenlik duvarlarını hedeflemek için kritik bir yararlanma zinciri kullanıyor.

Başarılı bir şekilde yararlanma, kimliği doğrulanmamış saldırganların yama uygulanmamış cihazlarda uzaktan kod yürütmesine olanak tanır.

Juniper, “Kimlik doğrulama gerektirmeyen belirli bir istekle bir saldırgan, J-Web aracılığıyla rastgele dosyalar yükleyebilir, bu da dosya sisteminin belirli bir bölümünde bütünlük kaybına yol açarak diğer güvenlik açıklarına zincirleme yol açabilir” diyor. .

Juniper’ın, uzaktan kod yürütmeyi sağlamak için zincirlenebilecek dört kusuru düzeltmek için güvenlik güncellemelerini açıklayıp yayınlamasından bir hafta sonra, watchTowr Labs güvenlik araştırmacıları, SRX güvenlik duvarı hatalarını (CVE-2023 olarak izlenen) hedef alan bir kavram kanıtı (PoC) istismarı yayınladı. -36846 ve CVE-2023-36845).

Juniper, aktif istismara dair bir kanıt olmadığını söylerken watchTowr Labs, saldırganların yakında geniş çaplı saldırılarda yama yapılmamış Juniper cihazlarını hedef almaya başlayacağına inandıklarını söyledi.

Araştırmacılar, “Kullanımın basitliği ve JunOS cihazlarının bir ağda sahip olduğu ayrıcalıklı konum göz önüne alındığında, büyük ölçekli sömürü görmemiz bizi şaşırtmaz” diye uyardı.

Beklendiği gibi, kar amacı gütmeyen internet güvenlik kuruluşu Shadowserver Foundation’daki güvenlik araştırmacıları, watchTowr Labs’ın PoC istismarının yayınlandığı gün başlayan istismar girişimlerini tespit ettiklerini bugün açıkladı.

Shadowserver Foundation, “25 Ağustos’tan beri Juniper J-Web CVE-2023-36844 (ve arkadaşları) için /webauth_operation.php uç noktasını hedefleyen birden fazla IP’den yararlanma girişimleri görüyoruz.” tweet attı Salı günü.

“Aynı gün bir istismar POC’si yayınlandı. Bu, kimlik doğrulama öncesi RCE’ye ulaşmak için daha düşük önem derecesine sahip CVE’lerin birleştirilmesini içerir.”

Shadowserver CEO’su Piotr Kijewski, BleepingComputer’a saldırganların watchTowr Labs’ın PoC’sinden ilham alarak oluşturulan güvenlik açıklarını kullandığını doğruladı.

Kijewski, “Kötüye kullanım girişimleri, bazı varyasyonlarla birlikte, bir PHP dosyası yüklemeye ve ardından onu yürütmeye çalışan bu istismar POC’sine dayanıyor gibi görünüyor. Bu yüzden sanırım web kabuklarını bekleyebiliriz” dedi.

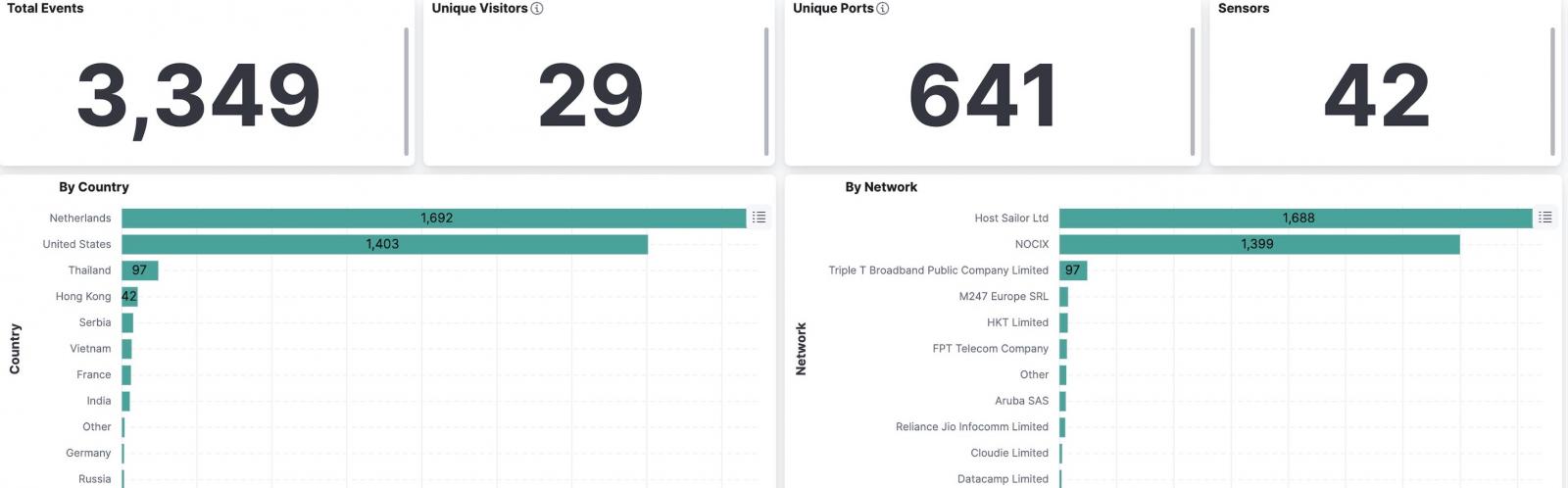

“Bal küpü gözlemlerimize dayanarak, J-Web’in açığa çıktığı tüm Juniper örneklerinin zaten saldırıya uğradığını söyleyebilirim. Şu anda 29 IP bu saldırılara teşebbüs ediyor, [..] muhtemelen birden fazla tehdit aktörü var.”

Shadowserver verilerine göre şu anda çoğu Güney Kore’den olmak üzere 8.200’den fazla Juniper cihazının J-Web arayüzleri çevrimiçi olarak kullanıma sunuluyor.

Yöneticilere yamaları uygulamaları veya JunOS’u derhal en son sürüme yükseltmeleri veya en azından saldırı vektörünü ortadan kaldırmak için J-Web arayüzüne İnternet erişimini devre dışı bırakmaları tavsiye edilir.