Bilgisayar korsanları, bir kavram kanıtı (PoC) istismarının halka duyurulmasından yaklaşık 24 saat sonra, WordPress Gelişmiş Özel Alanlar eklentisindeki yakın zamanda düzeltilen bir güvenlik açığından aktif olarak yararlanıyor.

Söz konusu güvenlik açığı, kimliği doğrulanmamış saldırganların etkilenen WordPress sitelerinde hassas bilgileri çalmasına ve ayrıcalıklarını yükseltmesine olanak tanıyan, yüksek önem düzeyine sahip, yansıtılmış siteler arası komut dosyası çalıştırma (XSS) kusuru olan CVE-2023-30777’dir.

Kusur, web sitesi güvenlik şirketi Patchstack tarafından 2 Mayıs 2023’te keşfedildi ve eklenti satıcısının 6.1.6 sürümüyle bir güvenlik güncellemesi yayınlamasından bir gün sonra, 5 Mayıs’ta bir kavram kanıtı istismarıyla birlikte ifşa edildi.

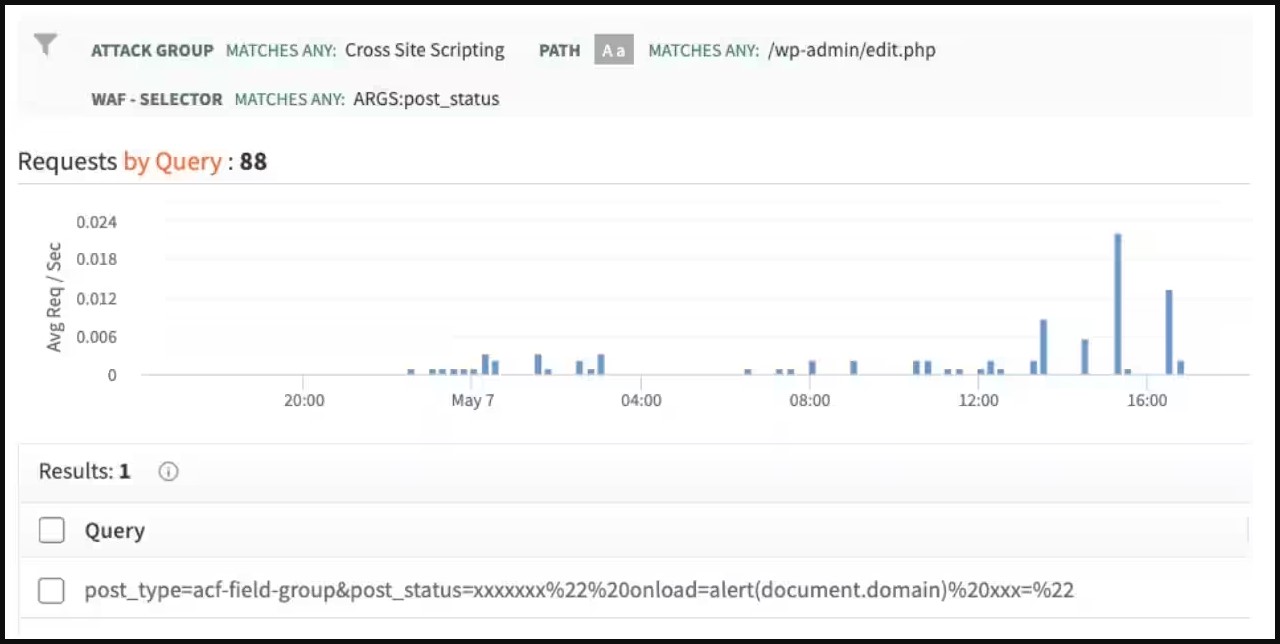

Akamai Security Intelligence Group’un (SIG) dün bildirdiği gibi, 6 Mayıs 2023’ten itibaren Patchstack’in yazısında sağlanan örnek kodu kullanarak önemli ölçüde tarama ve istismar faaliyeti gözlemlediler.

Raporda, “Akamai SIG, XSS saldırı verilerini analiz etti ve PoC’nin açıklanmasından sonraki 24 saat içinde başlayan saldırıları belirledi” diyor.

“Bununla ilgili özellikle ilginç olan şey, sorgunun kendisi: Tehdit aktörü, Patchstack örnek kodunu yazıdan kopyaladı ve kullandı.”

WordPress.org istatistiklerine göre, etkilenen WordPress eklentisini kullanan 1,4 milyondan fazla web sitesinin en son sürüme yükseltmediği göz önüne alındığında, saldırganların keşfetmesi gereken oldukça geniş bir saldırı yüzeyi var.

XSS kusuru, eklentiye erişimi olan oturum açmış bir kullanıcının tarayıcılarında saldırganlara siteye yüksek ayrıcalıklı erişim sağlayacak kötü amaçlı kod çalıştırmasını gerektirir.

Kötü amaçlı taramalar, bu hafifletme faktörünün, temel hile ve toplum mühendisliği yoluyla bunun üstesinden gelebileceklerine inanan tehdit aktörlerinin cesaretini kırmadığını gösteriyor.

Ayrıca, istismar, etkilenen eklenti sürümlerinin varsayılan yapılandırmalarında çalışır ve bu da ekstra çaba gerektirmeden tehdit aktörlerinin başarı şansını artırır.

Güvenlik açığı bulunan eklentileri kullanan WordPress site yöneticilerinin, devam eden tarama ve istismar faaliyetlerinden korunmak için mevcut yamayı derhal uygulamaları istenir.

Önerilen eylem, ‘Gelişmiş Özel Alanlar’ ücretsiz ve pro eklentilerini 5.12.6 (backported) ve 6.1.6 sürümüne yükseltmektir.