Bulut hesabı ele geçirme saldırıları, basit kimlik bilgisi hırsızlığının ötesine geçti. Siber suçlular, parola sıfırlama ve çok faktörlü kimlik doğrulama gibi geleneksel güvenlik önlemlerini atlayarak, tehlikeye atılmış ortamlara kalıcı erişimi sürdürmek için artık OAuth uygulamalarından yararlanıyor.

Bulut hesabı ele geçirme (ATO) saldırıları, siber suçluların ve devlet destekli aktörlerin, tehlikeye atılmış ortamlarda kalıcı erişim elde etme aracı olarak kötü amaçlı OAuth uygulamalarını giderek daha fazla benimsemesiyle son yıllarda önemli bir endişe haline geldi.

Bu saldırılar, kötü niyetli aktörlerin kullanıcı hesaplarını ele geçirmesine, keşif yapmasına, verileri sızdırmasına ve daha fazla kötü amaçlı etkinlik başlatmasına olanak tanır.

Proofpoint araştırmacıları bu saldırıların nasıl tamamen otomatikleştirilebileceğini gösterdi ve tehdit aktörleri halihazırda bu güvenlik açıklarından aktif olarak yararlanıyor.

Güvenlikle ilgili sonuçlar özellikle endişe vericidir. Saldırgan bir bulut hesabına erişim elde ettiğinde, özel tanımlı kapsamlar ve izinlerle dahili (ikinci taraf) uygulamalar oluşturabilir ve yetkilendirebilir.

Bu özellik, posta kutuları ve dosyalar gibi kritik kaynaklara kalıcı erişim sağlayarak parola değişikliği gibi geleneksel güvenlik önlemlerini etkili bir şekilde atlatır.

Bu saldırı vektörünü daha iyi anlamak ve göstermek için Proofpoint araştırmacıları, güvenliği ihlal edilmiş bir bulut ortamında kötü amaçlı dahili uygulamaların oluşturulmasını otomatikleştiren bir araç geliştirdi.

Bu, söz konusu aracın derinlemesine teknik analizini ve bunun kurumsal güvenlik açısından etkilerini sağlar. Ek olarak, telemetri yoluyla tespit edilen gerçek dünya olayları, tehdit aktörlerinin bu tür güvenlik açıklarından vahşi ortamda nasıl aktif olarak yararlandığına dair somut kanıtlar sunuyor.

OAuth Uygulama Türlerini Anlamak

Bulut ortamları, özellikle de Microsoft Entra ID bağlamında, ikinci taraf ve üçüncü taraf uygulamalar arasındaki ayrımı anlamak çok önemlidir.

İkinci taraf uygulamalar doğrudan bir kuruluşun kiracısına kayıtlıdır. Dahili uygulamalar olarak da bilinen bu uygulamalar genellikle kuruluşun yöneticileri veya uygun ayrıcalıklara sahip kullanıcılar tarafından oluşturulur ve yönetilir.

İkinci taraf uygulamalar, kuruluşun kendi dizininden kaynaklandığından, ortamda bir düzeyde örtülü güven devralır.

Üçüncü taraf uygulamalar harici kiracılarda kayıtlıdır ve diğer kuruluşların kiracılarındaki kaynaklara erişim talebinde bulunur. Yaygın örnekler arasında Zoom veya DocuSign gibi yaygın olarak kullanılan hizmetler yer alır.

Üçüncü taraf uygulamalara erişim izni verilmeden önce genellikle idari izin iş akışları ve kurumsal güvenlik politikaları aracılığıyla ek incelemeye tabi tutulur.

Tehdit aktörleri genellikle istismar sonrası aşamalarda ikinci taraf uygulamalar oluşturmayı tercih ettiğinden, bu ayrım özellikle güvenlik açısından önemlidir.

Bu dahili uygulamaların tespit edilmesi daha zor olabilir ve öncelikle harici uygulama izleme için tasarlanan güvenlik kontrollerini atlayabilir.

Saldırganlar Kalıcı Erişimi Nasıl Sağlar?

Siber suçlular genellikle bulut kullanıcı hesaplarına ilk erişim sağlamak için çeşitli tekniklerin birleşiminden yararlanır. Yaygın bir taktik, kimlik bilgilerinin ve oturum çerezlerinin çalınmasına olanak tanıyan kişiselleştirilmiş kimlik avı tuzaklarıyla birlikte ters proxy araç setlerinin kullanılmasıdır.

Saldırganlar bir kullanıcının oturum açma bilgilerini çaldıktan sonra, hedeflenen hesaplara yetkisiz erişim sağlayarak saldırının sonraki aşamalarına zemin hazırlayabilirler.

Standart yönetim arayüzlerindeki bu görünürlük, kötü amaçlı uygulamalar özel olarak incelenmedikçe meşru iş uygulamalarıyla karışabileceğinden, düzenli uygulama denetimi ve izlemenin önemini vurgulamaktadır.

Başarılı ilk erişimin ardından saldırganlar genellikle kötü amaçlı OAuth uygulamaları oluşturmaya ve dağıtmaya yönelir. Bu süreç genellikle yeni dahili uygulamaları kaydetmek için ele geçirilen hesabın ayrıcalıklarından yararlanmayı, maksimum etki için belirli izinleri ve API kapsamlarını yapılandırmayı ve bu uygulamaların kritik kurumsal kaynaklara erişmesine izin vermeyi içerir.

Bu yaklaşımın stratejik değeri kalıcılık mekanizmasında yatmaktadır: Güvenliği ihlal edilen kullanıcının kimlik bilgileri sıfırlansa veya çok faktörlü kimlik doğrulama uygulansa bile, kötü amaçlı OAuth uygulamaları yetkili erişimlerini sürdürür.

Bu, özel olarak tanımlanıp düzeltilmediği sürece ortamda süresiz olarak tespit edilemeyecek dayanıklı bir arka kapı oluşturur.

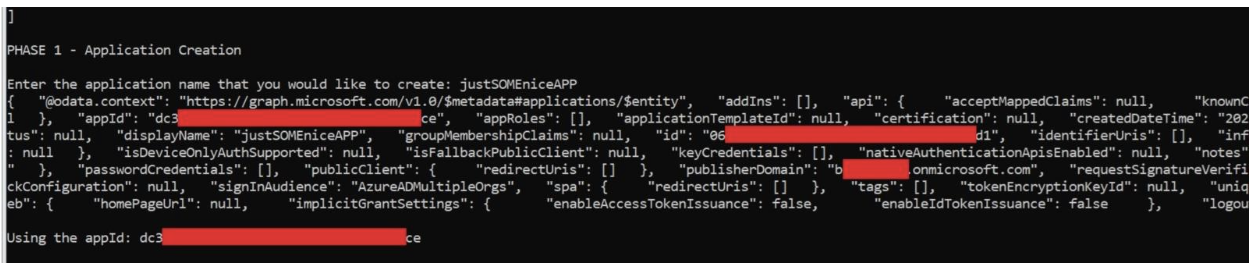

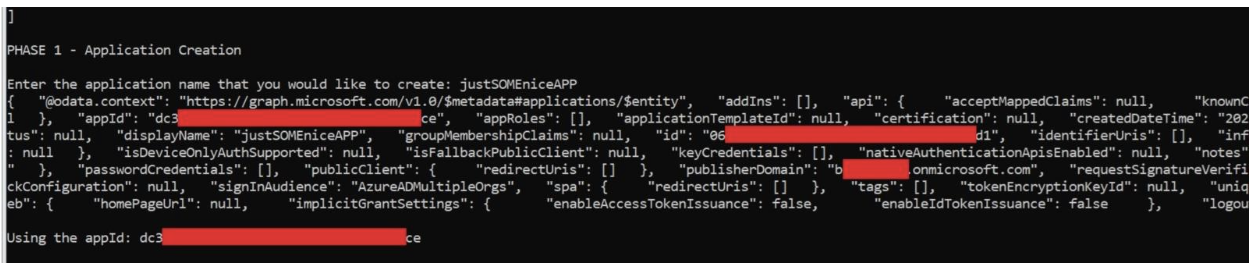

Proofpoint araştırmacıları, tehdit aktörlerinin kötü amaçlı OAuth uygulamaları aracılığıyla kalıcı erişim sağlama yöntemlerini gösteren otomatik bir araç seti geliştirdi.

Kavram kanıtlama, otomatik OAuth uygulama kaydı ve yapılandırması, özelleştirilebilir izin kapsamı seçimi, kullanıcı kimlik bilgilerinden bağımsız kalıcı erişim mekanizması ve yapılandırılabilir uygulama adlandırma kuralları dahil olmak üzere gerçek dünyadaki saldırı senaryolarını yansıtan çeşitli temel yetenekleri uygular.

Araç, başlangıçta güvenliği ihlal edilmiş bir hesaptan başlayarak, otomatik uygulama oluşturma yoluyla istismar sonrası süreci kolaylaştırır.

Bu gösteri rastgele uygulama adları kullanırken, gerçek dünyadaki tehdit aktörleri genellikle tespit edilmekten kaçınmak için meşru iş uygulamalarını taklit eden aldatıcı adlandırma stratejileri kullanır.

Otomatik dağıtım işlemi sırasında, bir uygulama, saldırganın hedefleriyle uyumlu, önceden yapılandırılmış izin kapsamlarıyla kaydedilir.

Bu uygulamanın kritik bir yönü sahiplik özelliğidir: güvenliği ihlal edilmiş kullanıcı hesabı, yeni oluşturulan uygulamanın kayıtlı sahibi haline gelir ve onu kuruluşun ortamında meşru bir iç kaynak olarak etkili bir şekilde kurar.

Bu sahiplik modeli çeşitli taktiksel avantajlar sağlar. Uygulama dahili olarak geliştirilmiş bir kaynak olarak görünür ve kimlik doğrulama istekleri kuruluşun kiracısından kaynaklanır.

Uygulama, iç kaynaklarla ilişkili güven ilişkilerini devralır ve standart üçüncü taraf uygulama güvenlik kontrolleri bu etkinliği algılayamayabilir veya işaretleyemeyebilir.

Başarılı uygulama kaydının ardından araç, iki kritik kimlik doğrulama bileşenini otomatik olarak oluşturur: uygulama sırrı oluşturma ve belirteç toplama.

Araç ilk olarak uygulama için, uygulamanın kendi kimlik doğrulama kimlik bilgisi olarak hizmet veren bir şifreleme istemci sırrı oluşturur. Otomasyon daha sonra erişim jetonu, yenileme jetonu ve kimlik jetonu dahil olmak üzere birden fazla OAuth jetonu türünü toplamaya devam eder.

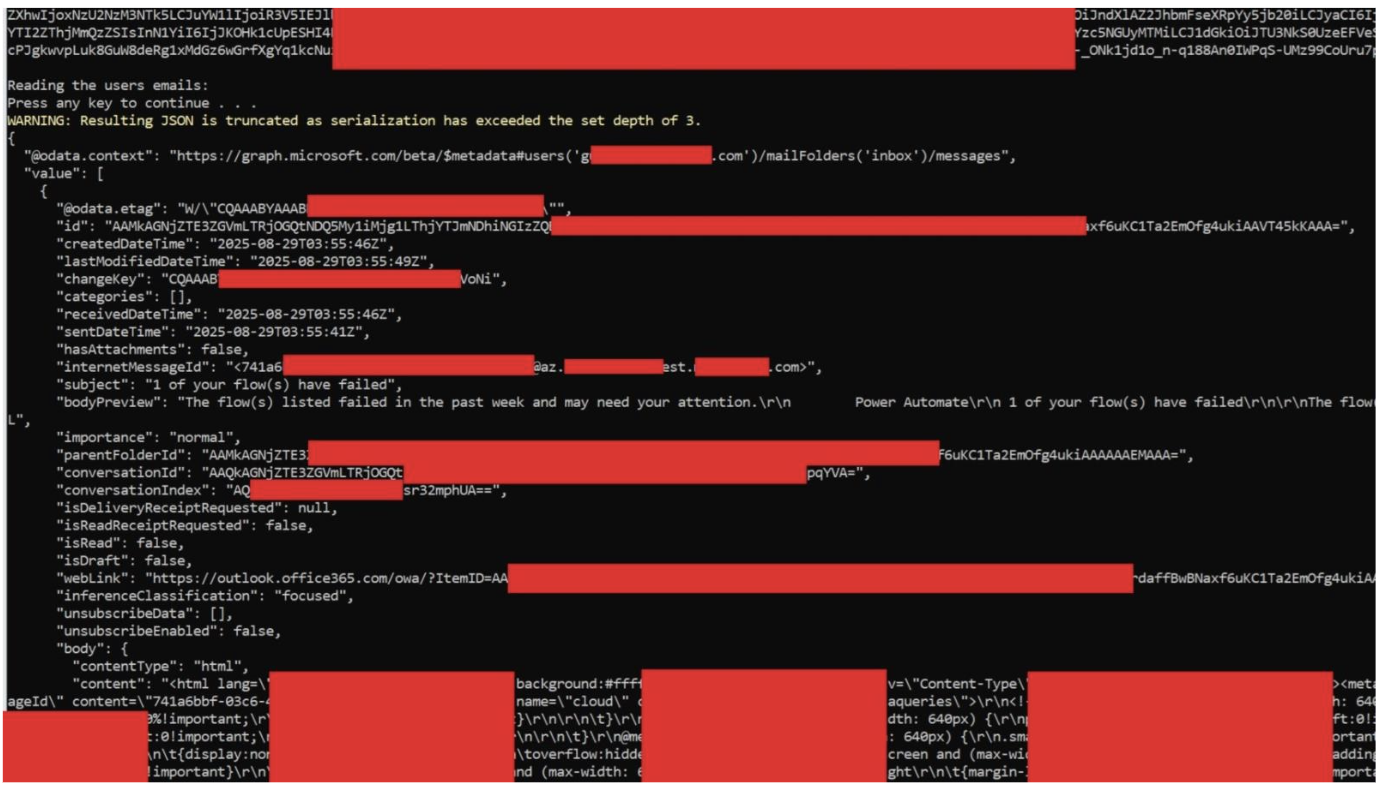

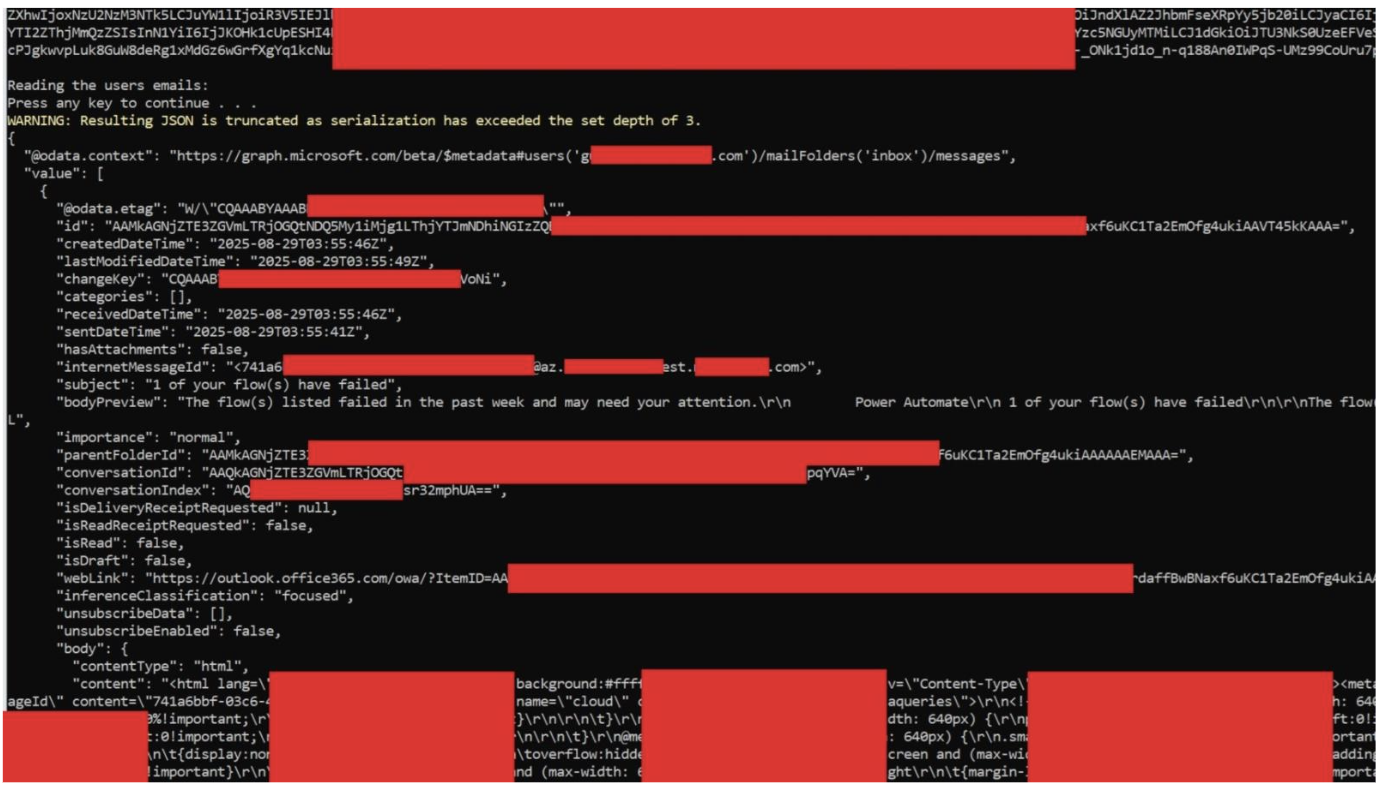

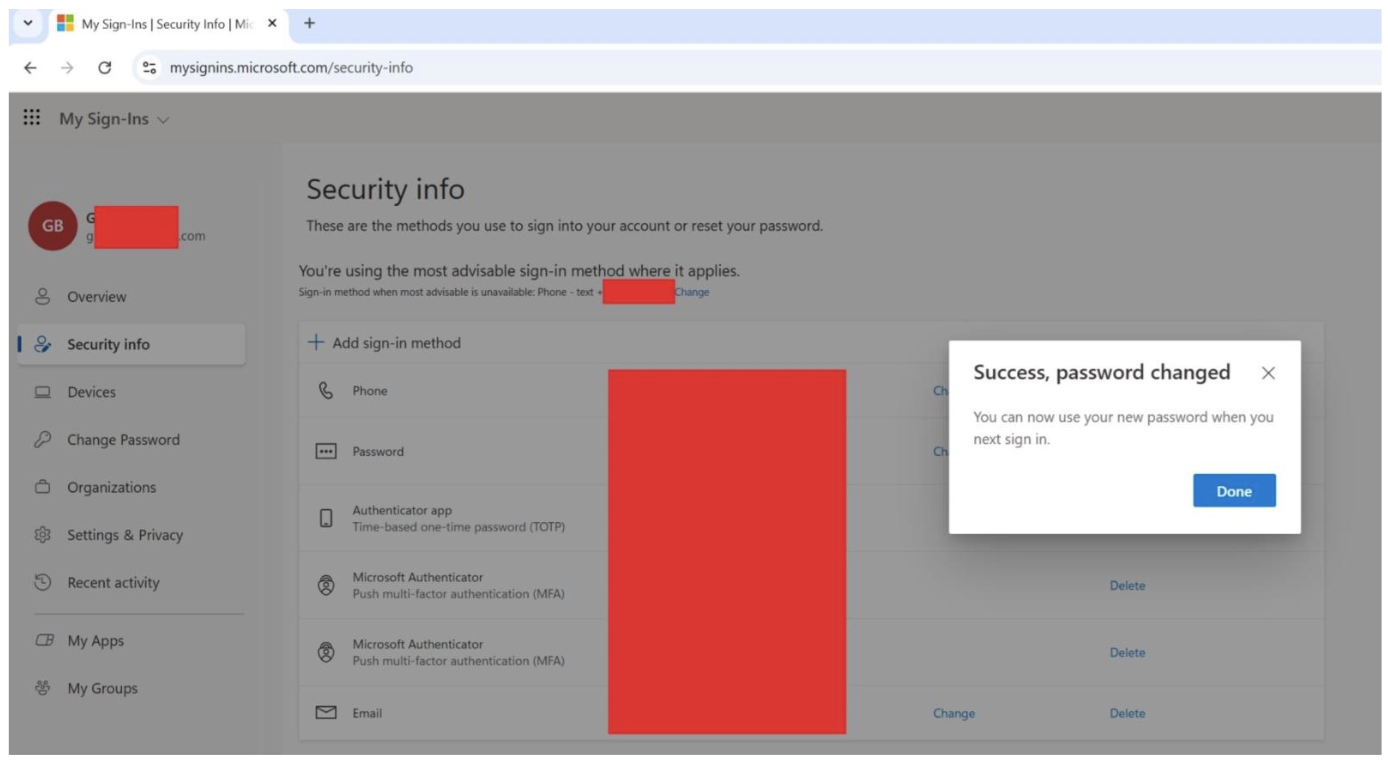

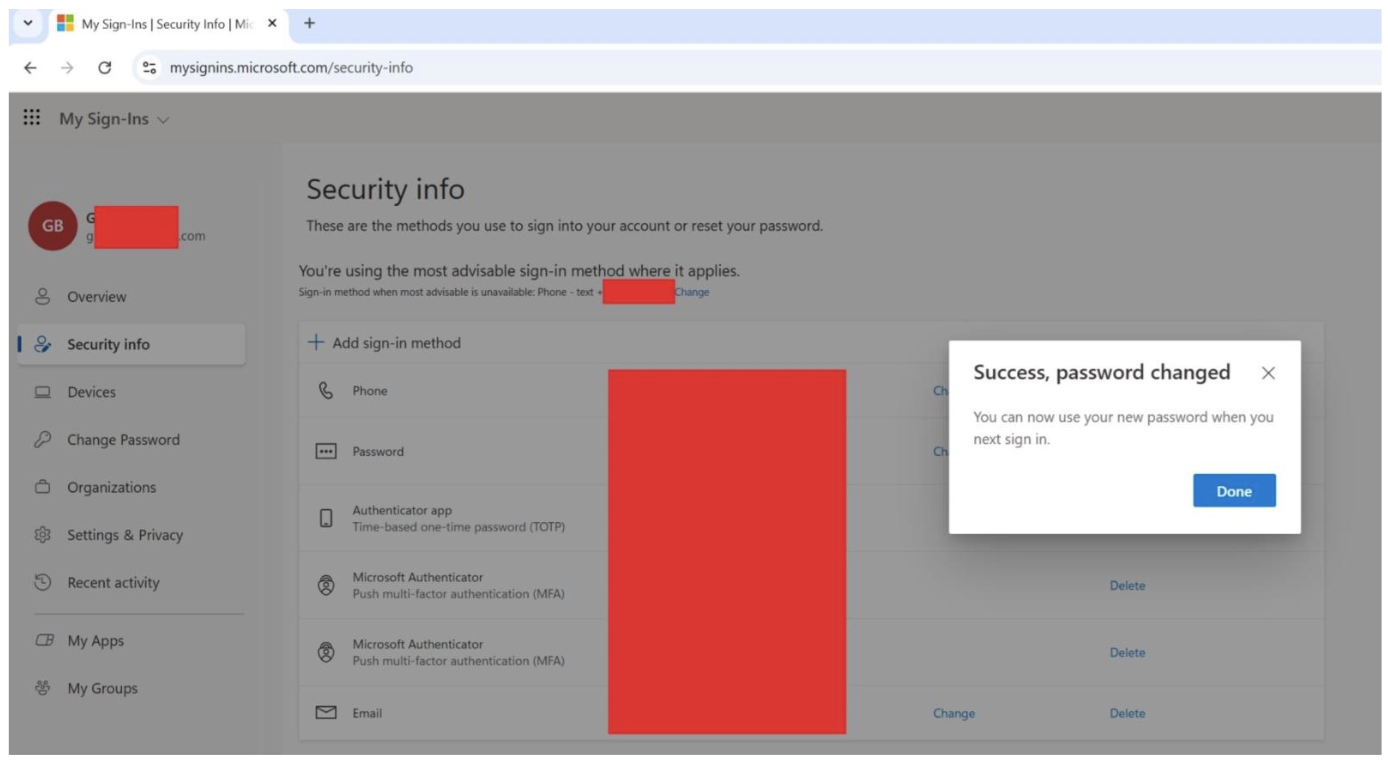

Parola sıfırlamanın ardından araç, birkaç önemli etkinlik yoluyla kötü amaçlı uygulamanın erişiminin sürdürülebilir etkinliğini gösterir.

Kullanıcı posta kutusu içeriklerini başarıyla alır ve gelen ve geçmiş e-postalara sürekli erişimi sürdürür; artık kullanıcı kimlik bilgileri değişikliklerinden bağımsız olarak çalışır.

Yetkisiz erişimin kapsamı e-postanın çok ötesine geçerek SharePoint belgelerini, OneDrive’da depolanan dosyaları, Teams mesajlarını, takvim bilgilerini, kurumsal kişileri ve diğer Microsoft 365 kaynaklarını kapsar.

Vahşi Doğada Gerçek Dünya Saldırısı Gözlemlendi

Proofpoint telemetrisi, dört gün boyunca devam eden gerçek dünyada bir hesap ele geçirme olayını ortaya çıkardı. İlk güvenlik açığı, büyük olasılıkla Ortadaki Düşman (AiTM) kimlik avı saldırılarıyla, özellikle de Tycoon kimlik avı kitiyle ilişkili bir kullanıcı aracısı imzası kullanılarak yapılan başarılı bir oturum açma girişimiyle tespit edildi.

ABD merkezli VPN proxy’leri aracılığıyla çalışan tehdit aktörü, çeşitli kötü amaçlı eylemler gerçekleştirdi: kötü amaçlı posta kutusu kuralları oluşturdu, ‘test’ adlı dahili bir uygulamayı kaydettirdi ve Mail.Read ve offline_access izinleriyle uygulama sırları ekleyerek, şifre değişikliklerinden sonra bile kurbanın posta kutusuna kalıcı erişim sağladı.

Yaklaşık dört gün sonra kullanıcının şifresi değiştirildi ve ardından Nijerya’daki bir konut IP adresinden başarısız oturum açma girişimleri gözlemlendi ve bu da tehdit aktörünün olası kaynağına işaret etti. Ancak uygulama aktif kaldı.

Bu vaka çalışması, bu tehditlerin yalnızca teorik olmadığını, aynı zamanda mevcut tehdit ortamında aktif olarak istismar edilen riskler olduğunu gösteren somut bir örnek olarak hizmet vermektedir.

Anında Güncellemeler Almak ve GBH’yi Google’da Tercih Edilen Kaynak Olarak Ayarlamak için bizi Google Haberler, LinkedIn ve X’te takip edin.