Bilgisayar korsanları, kimlik doğrulamasını atlamaya izin veren yakın zamanda sabit bir güvenlik açığından (CVE-2025-0108) yararlanarak Palo Alto Networks Pan-OS güvenlik duvarlarına karşı saldırılar başlatıyor.

Güvenlik sorunu yüksek bir puan aldı ve PAN-OS yönetimi web arayüzünü etkiler ve ağdaki kimlik doğrulanmamış bir saldırganın kimlik doğrulamasını atlamasına ve belirli PHP komut dosyalarını çağırmasına izin verir, potansiyel olarak bütünlüğü ve gizliliği tehlikeye atar.

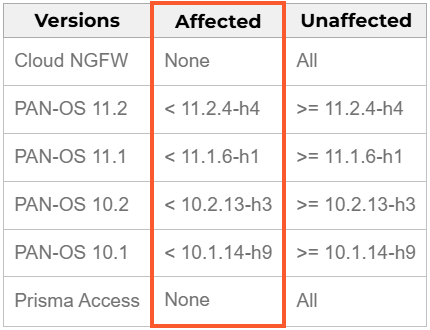

12 Şubat’taki bir güvenlik bülteninde Palo Alto Networks, yöneticileri sorunu ele almak için aşağıdaki sürümlere güvenlik duvarlarını yükseltmeye çağırıyor:

- 11.2.4-h4 veya sonraki

- 11.1.6-h1 veya sonraki

- 10.2.13-h3 veya üstü

- 10.1.14-h9 veya üstü

PAN-OS 11.0 da etkilenir, ancak ürün yaşamın sonuna (EOL) ulaştı ve Palo Alto Networks bunun için herhangi bir düzeltme yayınlamayı planlamıyor. Bu nedenle, kullanıcıların bunun yerine desteklenen bir sürüme yükseltilmeleri şiddetle tavsiye edilir.

Kaynak: Palo Alto Networks

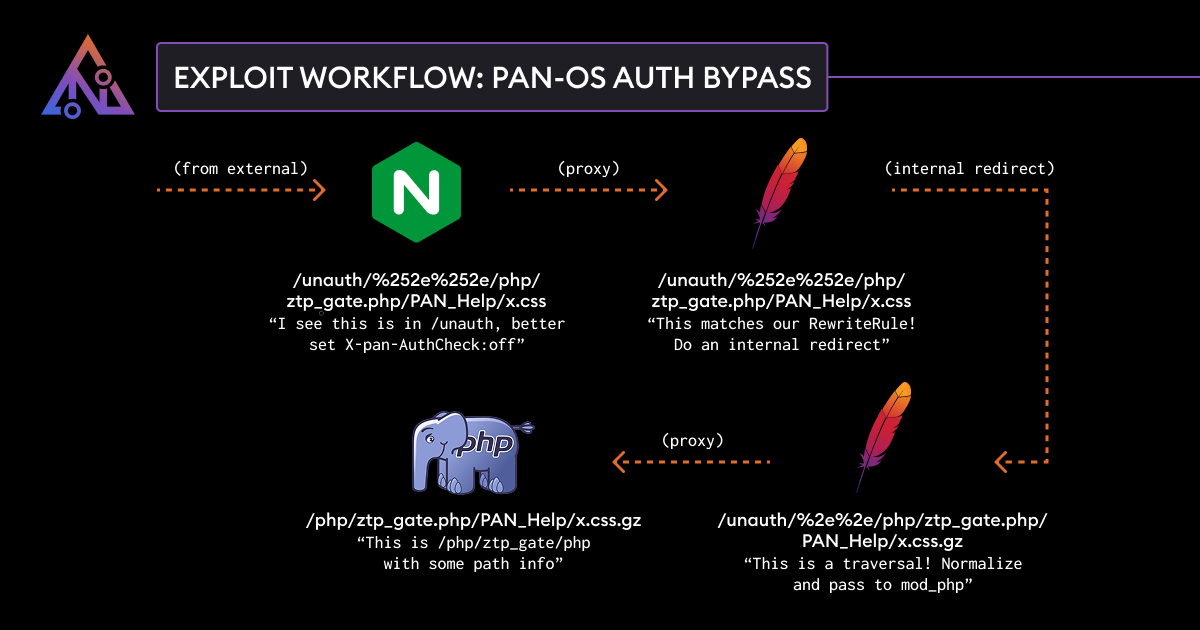

Güvenlik açığı keşfedildi ve AssetNote’daki güvenlik araştırmacıları tarafından Palo Alto Networks’e bildirildi. Ayrıca, yama serbest bırakıldığında tam sömürü ayrıntıları içeren bir yazı yayınladılar.

Araştırmacılar, hassas sistem verilerini çıkarmak, güvenlik duvarı yapılandırmalarını almak veya PAN-OS içindeki belirli ayarları potansiyel olarak manipüle etmek için kusurun nasıl kaldırılabileceğini gösterdiler.

İstismar, PAN-OS’deki Nginx ve Apache arasında kimlik doğrulamasını atlayan bir yol karışımından yararlanır.

Yönetim arayüzüne ağ erişimi olan saldırganlar, daha fazla saldırı için istihbarat toplamak veya erişilebilir ayarları değiştirerek güvenlik savunmalarını zayıflatmak için bunu kullanabilir.

Kaynak: AssetNote

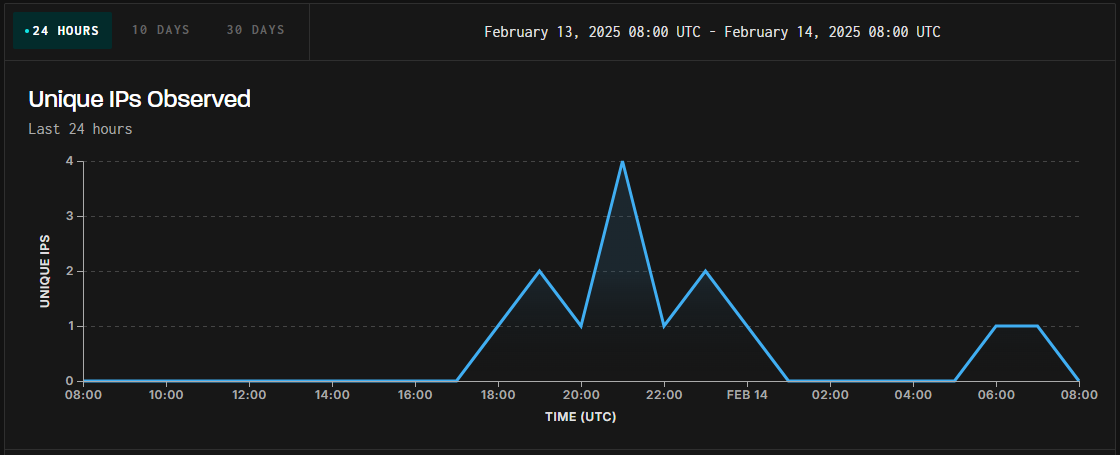

Tehdit İzleme Platformu Geynoise Gözden Geçirilmiş Sömürü Denemeleri Pan-OS güvenlik duvarlarını hedefleyen.

Saldırılar 13 Şubat’ta 17:00 UTC’de başladı ve çeşitli IP adreslerinden kaynaklanıyor ve potansiyel olarak farklı tehdit aktörlerinden sömürü çabalarını gösteriyor.

Kaynak: Geynoise

Savunmasız cihazların çevrimiçi olarak maruz kalmasıyla ilgili olarak, MacNica araştırmacısı Yutaka Sejiyama, BleepingComputer’a şu anda yönetim arayüzlerini çevrimiçi olarak ortaya çıkaran 4.400’den fazla PAN-OS cihazının olduğunu söyledi.

POC’nin kamuya açık olduğu düşünüldüğünde, sonraki günlerde doruğa ulaşması muhtemel olan devam eden sömürü faaliyetine karşı savunmak için, mevcut yamaların uygulanması ve güvenlik duvarı yönetimi arayüzlerine erişimi kısıtlamanız önerilir.