Güvenlik araştırmacıları, kritik PAN-OS GlobalProtect güvenlik açığını (CVE-2024-3400) hedefleyen internet çapında taramalarda önemli bir artış gözlemliyorlar.

Saldırganlar, işletim sistemi komut enjeksiyonu ve sonuçta savunmasız güvenlik duvarlarında tam kök kodu yürütülmesi için keyfi bir dosya oluşturma kusurundan yararlanmaya çalıştıkça istismar girişimleri arttı.

Kritik PAN-OS SSL VPN kusurunun sömürülmesi (CVE-2024-3400)

Eylül 2025’in sonlarından bu yana, küresel olarak konuşlandırılan Honeypots, PAN-OS SSL VPN portallarını araştıran binlerce TCP bağlantısı giriş yaptı.

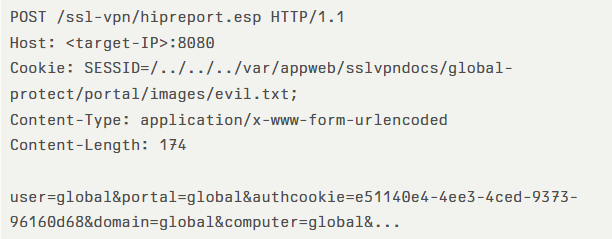

SANS Teknoloji Enstitüsü, önemli bir kaynak IP’nin, 141.98.82.26’nın, oturum kimliği doğrulama eksikliğinden yararlanarak /ssl-vpn/hipreport.esp son noktasına defalarca kötü niyetli posta talepleri yayınladığını gözlemledi. Saldırgan hazırlanmış bir kurabiye başlığı sağlar:

Yükleme başarılı olursa, /global-protect/portal/images/evil.txt için bir takip GET isteği, dosya varlığını onaylayarak HTTP/403 döndürür.

Saldırganlar daha sonra dosya yerleştirmeyi dizinlere yönlendirerek komut yürütmesine izin verir. Bu otomatik taramalar, CVE-2024-3400’ün yüksek CVSS 10.0 şiddetini ve ağa erişilemeyen, kime doğrulanmamış saldırı vektörünü yansıtır.

| Risk faktörleri | Detaylar |

| Etkilenen ürünler | PAN-OS 10.2 10.2.9-H1, 11.0 Öncesi Sürümler 11.0.4-H1, 11.1’den önceki sürümler 11.1.2-H3’ten önce versiyonlar (GlobalProtect ağ geçidi veya portal etkinken) |

| Darbe | OS komut enjeksiyonuna ve kök kodu yürütülmesine yol açan keyfi dosya oluşturma |

| Önkoşuldan istismar | Yok (Ağ tarafından erişilebilir, kimlik doğrulanmamış) |

| CVSS 3.1 puanı | 10. 0 (kritik) |

Hafifletme

Palo Alto Networks, 10.2.9-H1, 11.0.4-H1, 11.1.2-H3-sabit PAN-OS sürümleri ve etkilenen dallar için yeni sıcaklıklar yayınladı.

Hemen yükseltme, devam eden sömürüyü engellemeye şiddetle tavsiye edilir. Yöneticiler ayrıca GlobalProtect arayüzündeki ilk keyfi dosya oluşturma etkileşimini engellemek için Tehdit Önleme İmzaları 95187, 95189 ve 95191’i dağıtabilir.

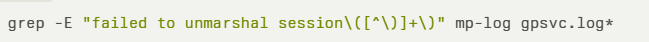

Tespit için operatörler anormal oturum kimliği dizeleri için GPSVC günlüklerini aşınmalıdır:

Meşru rehber kalıpları altı haneli gruplar olarak görünür; Oturumlar (ve) arasındaki herhangi bir dosya sistemi yolu veya kabuk snippet’i sömürü girişimlerini gösterir.

Güncellemelerin bir zaman çizelgesi, gelişmiş fabrika sıfırlama (EFR) prosedürlerinin ve kanıt toplama için CLI komutlarının Nisan ve Mayıs 2024 arasında yayınlandığını ve devam eden iyileştirme çabalarının altını çizdiğini göstermektedir.

Cloud NGFW ve Prisma Access müşterileri etkilenmez; Yalnızca şirket içi PAN-OS 10.2–11.1 GlobalProtect Gateway veya Portal özellikli cihazlar risk altındadır.

Kuruluşlar,/var/appweb/sslvpndocs’ta yetkisiz dosyalar için ağ> globalprotect> ağ geçitleri/portallar ve denetim altındaki güvenlik duvarı GUI üzerinden yapılandırmayı doğrulamalıdır.

Tehdit aktörleri CVE-2024-3400’ü silahlandırmaya devam ettikçe, uyanık yama yönetimi, proaktif günlük denetimi ve sağlam tehdit önleme uygulaması, yetkisiz kök seviyesi erişimi karşı savunmak için kritik öneme sahiptir.

Günlük siber güvenlik güncellemeleri için bizi Google News, LinkedIn ve X’te takip edin. Hikayelerinizi öne çıkarmak için bizimle iletişime geçin.