Palo Alto Networks, bilgisayar korsanlarının, güvenlik duvarı korumalarını yeniden başlatmaya zorlayarak devre dışı bırakmak için CVE-2024-3393 hizmet reddi güvenlik açığından yararlandıkları konusunda uyarıyor.

Ancak güvenlik sorununun tekrar tekrar kullanılması, cihazın bakım moduna girmesine neden olur ve cihazın normal çalışmasına geri döndürülmesi için manuel müdahale gerekir.

Danışma belgesinde “Palo Alto Networks PAN-OS yazılımının DNS Güvenliği özelliğindeki Hizmet Reddi güvenlik açığı, kimliği doğrulanmamış bir saldırganın güvenlik duvarının veri düzlemi üzerinden, güvenlik duvarını yeniden başlatan kötü amaçlı bir paket göndermesine olanak tanıyor” ifadesine yer veriliyor.

DoS hatası aktif olarak istismar ediliyor

Palo Alto Networks, kimliği doğrulanmamış bir saldırganın etkilenen cihaza özel hazırlanmış, kötü amaçlı bir paket göndererek bu güvenlik açığından yararlanabileceğini söylüyor.

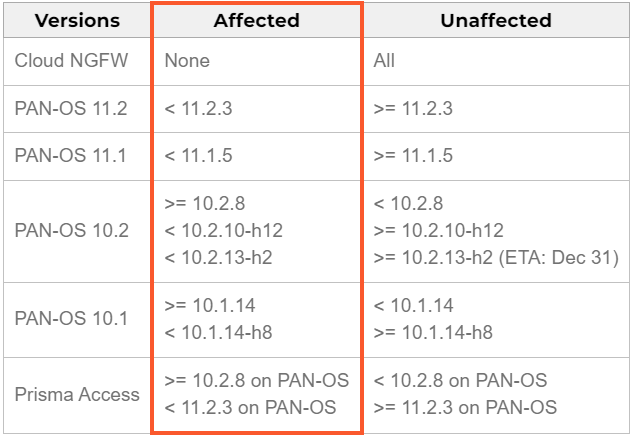

Sorun yalnızca ‘DNS Güvenliği’ günlük kaydının etkinleştirildiği cihazları etkilemektedir; CVE-2024-3393’ten etkilenen ürün sürümleri aşağıda gösterilmektedir.

Satıcı, güvenlik duvarlarının bu sorundan yararlanan saldırganlardan gelen kötü amaçlı DNS paketlerini engellemesi nedeniyle müşterilerin kesinti yaşadığını belirterek, kusurun aktif olarak istismar edildiğini doğruladı.

Şirket, PAN-OS 10.1.14-h8, PAN-OS 10.2.10-h12, PAN-OS 11.1.5, PAN-OS 11.2.3 ve sonraki sürümlerdeki kusuru giderdi.

Ancak CVE-2024-3393’ten etkilenen PAN-OS 11.0’ın, 17 Kasım’da kullanım ömrünün (EOL) sona ermesi nedeniyle yama almayacağı belirtiliyor.

Palo Alto Networks ayrıca, hemen güncelleme yapamayanlar için sorunu hafifletmeye yönelik geçici çözümler ve adımlar da yayınladı:

İçin yönetilmeyen NGFW’ler, Panorama tarafından yönetilen NGFW’ler veya Panorama Tarafından Yönetilen Prisma Erişimi:

- Şuraya gidin: Nesneler → Güvenlik Profilleri → Casus yazılıma karşı koruma → DNS Politikaları → Her bir casus yazılıma karşı koruma profili için DNS Güvenliği.

- Yapılandırılmış tüm DNS Güvenliği kategorileri için Günlük Önem Derecesini “yok” olarak değiştirin.

- Değişiklikleri uygulayın ve düzeltmeleri uyguladıktan sonra Günlük Önem Derecesi ayarlarını geri alın.

İçin Strata Cloud Manager (SCM) tarafından yönetilen NGFW’ler:

- Seçenek 1: Yukarıdaki adımları kullanarak her NGFW’de DNS Güvenliği günlük kaydını doğrudan devre dışı bırakın.

- Seçenek 2: Bir destek vakası açarak kiracıdaki tüm NGFW’lerde DNS Güvenliği günlüğünü devre dışı bırakın.

İçin Strata Cloud Manager (SCM) tarafından yönetilen Prisma Access:

- Kiracınızdaki tüm NGFW’lerde DNS Güvenliği günlüğünü devre dışı bırakmak için bir destek vakası açın.

- Gerekirse destek vakasında Prisma Access kiracı yükseltmesinin hızlandırılmasını talep edin.