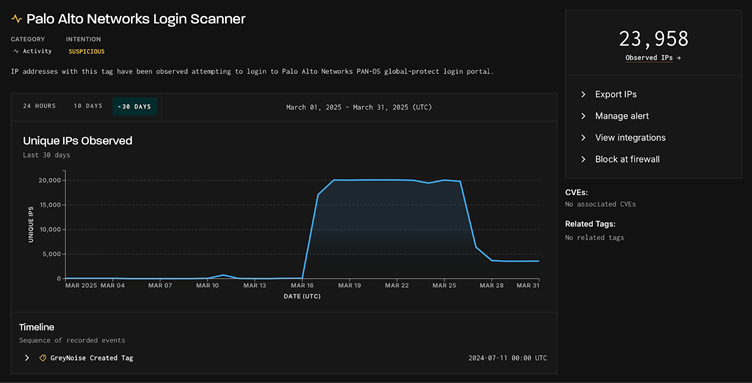

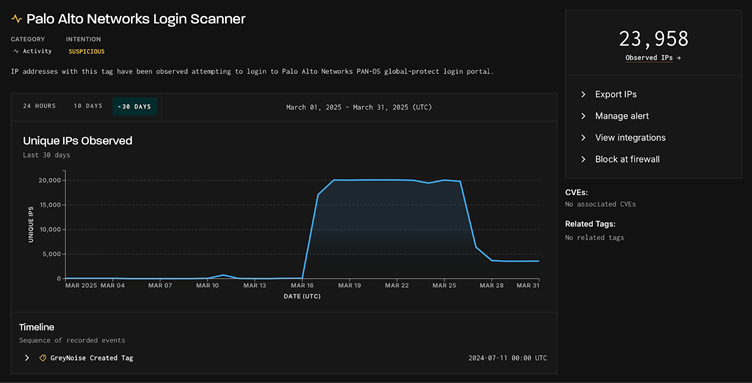

Palo Alto Networks Pan-OS GlobalProtect portallarını hedefleyen kötü niyetli bir etkinlik dalgası gözlenmiştir ve yaklaşık 24.000 benzersiz IPS son 30 gün içinde yetkisiz erişimi çalıştırmıştır.

Siber güvenlik firması Greynoise tarafından işaretlenen bu koordineli çaba, potansiyel sömürünün öncüsü olarak ağ savunmalarını araştıran saldırganların artan sofistike olmasını vurgulamaktadır.

Greynoise, 17 Mart 2025’ten başlayarak günde yaklaşık 20.000 benzersiz IP adresine zirveye ulaştı.

Etkinlik 26 Mart’a kadar devam ederken, IP adreslerinin çoğunluğu şüpheli (23.800) ve daha küçük bir alt küme açık kötü niyetli olarak kabul edildi (154).

Geynoise’deki Veri Bilimi Başkan Yardımcısı Bob Rudis, bu eğilimin yeni güvenlik açıklarının ortaya çıkmasıyla bağlantılı tarihsel kalıplarla uyumlu olduğunu belirtti:

“Son 18 ila 24 ay boyunca, eski güvenlik açıklarının kasıtlı olarak hedeflenmesini gözlemledik, ardından genellikle haftalar içinde yeni istismarların keşfi.”

Palo Alto Networks ürünlerine güvenen kuruluşların, saldırganların sömürü için hazırlanabileceğinden, giriş portallarını hemen güvence altına almaları istenir.

Anahtar gözlemler

Grinnoise, ihlal girişiminde birkaç önemli unsur belirledi:

Kaynak ve Hedef Analizi

- Kaynak Ülkeler: Trafiğin çoğunluğu, Finlandiya, Hollanda ve Rusya’dan ek faaliyetlerle ABD (16.249) ve Kanada’dan (5.823) ortaya çıktı.

- Hedef Ülkeler: Amerika Birleşik Devletleri’nde ezici bir şekilde hedeflenen sistemler (23.768), ardından İngiltere, İrlanda, Rusya ve Singapur’a yönelik daha küçük ciltler.

Bu küresel etkinlik, birden fazla bölgeyi kapsayan koordineli bir işlemin altını çizmektedir.

En iyi katkıda bulunanlar ve araç seti göstergeleri

Trafiğin dikkate değer bir kısmı, ASN200373 kapsamındaki 20.010 IPS’den sorumlu 3xk Tech GmbH’ye kadar izlendi.

Diğer katkıda bulunanlar arasında Purevoltage Hosting Inc., Fast Servers Pty Ltd. ve Oy Crea Nova Hosting Solution Ltd.

Oturum açma tarayıcısı aracıyla ilişkili üç JA4H karma tespit edildi:

- Po11nnnnus_967778c7bec7_00000000000000

- po11n09enus_fb8b2e7e6287_000000000000

- PO11N060000_C4F66731B00D_000000000000

Bu karmalar, özel bağlantı araçlarını kullanarak portalları ihlal etmek için planlanmış ve sistematik bir yaklaşım olduğunu göstermektedir.

Olay, Cisco Talos tarafından bildirildiği gibi, çevre cihazlarını hedefleyen 2024 casusluk kampanyasına paralellikler çekiyor.

Yöntemler farklı olsa da, her iki olay da kuruluşların kenar cihazlarını izlemesi ve savunması için kritik ihtiyacı vurgulamaktadır.

Kuruluşlar için öneriler

Uzmanlar işletmeleri hızlı bir şekilde hareket etmeye çağırdı:

- Denetleme Mart Günlükleri: Olağandışı erişim denemeleri için etkinliği gözden geçirin.

- Tehdit avlarını gerçekleştirin: Sistemleri potansiyel uzlaşmalar veya şüpheli süreçler için analiz edin.

- Kötü niyetli IP’leri bloke: Maruz kalmayı en aza indirmek için eyleme geçirilebilir zeka kullanın.

Problama davranışı ışığında, maruz kalan Palo Alto Networks portalları etrafında sağlam savunmaların sağlanması, gelecekteki sömürü girişimlerini önlemek için gereklidir.

Kritik ağ sistemlerine karşı koordineli saldırılardaki artış, sürekli gelişen bir tehdit manzarasında proaktif siber güvenlik önlemlerinin önemini açık bir hatırlatma görevi görüyor.

Find this News Interesting! Follow us on Google News, LinkedIn, and X to Get Instant Updates!