adlı sofistike bir saldırı kampanyası kızılçelik özel veri ve yazılım hırsızlığını gerçekleştirmek için kapsayıcılı ortamları hedefliyor.

Sysdig yeni bir raporda, “Saldırgan, kapsayıcılı bir iş yükünden yararlandı ve ardından özel mülk yazılımları ve kimlik bilgilerini çalmak amacıyla bir AWS hesabına ayrıcalık yükseltmesi gerçekleştirmek için bundan yararlandı.”

Gelişmiş bulut saldırısı, siber güvenlik şirketinin ya yasadışı kar elde etme girişimi ya da savunucuların dikkatini dağıtmak ve onları yoldan çıkarmak için bir hile olduğunu söylediği kripto madenci yazılımının konuşlandırılmasını da gerektirdi.

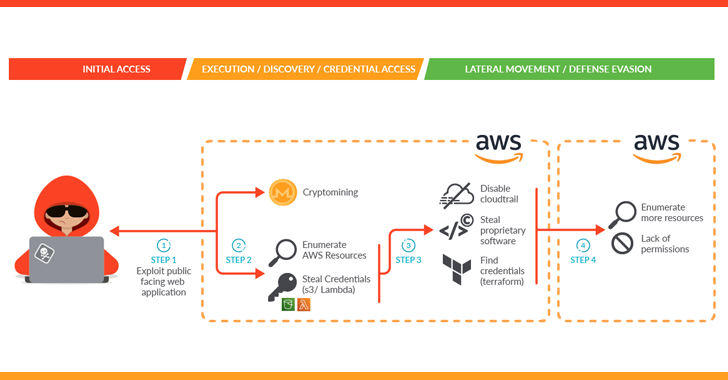

İlk bulaşma vektörü, Amazon Web Services’ta (AWS) barındırılan, kendi kendini yöneten bir Kubernetes kümesinde halka açık savunmasız bir hizmetten yararlanmaya dayalıydı.

Başarılı bir dayanak noktası elde edilmesinin ardından, bir XMRig kripto madencisi başlatıldı ve AWS bulut altyapısına daha fazla girmek ve hassas verileri sızdırmak için kullanılabilecek kimlik bilgilerini elde etmek için bir bash betiği kullanıldı.

Şirket, “Ya kripto madenciliği saldırganın ilk hedefiydi ve kurbanın ortamına eriştikten sonra hedef değişti ya da kripto madenciliği, veri hırsızlığının tespitinden kaçınmak için bir tuzak olarak kullanıldı” dedi.

İzinsiz giriş, dijital ayak izini en aza indirmek için CloudTrail günlüklerini de devre dışı bırakarak Sysdig’in ek kanıtlara erişmesini engelledi. Toplamda, tehdit aktörünün müşteri komut dosyaları, sorun giderme araçları ve günlük dosyaları dahil olmak üzere 1 TB’tan fazla veriye erişmesine izin verdi.

Şirket, “Erişimlerini kuruluş genelinde yaymak için bir Terraform durum dosyasını kullanarak diğer bağlı AWS hesaplarına döndürmeye de çalıştılar” dedi. Ancak bu, izin eksikliği nedeniyle başarısız oldu.

Bulgular, Sysdig’in Kasım 2022 ile Ocak 2023 arasında 8220 Çetesi tarafından sömürülebilir Apache web sunucusunu ve Oracle Weblogic uygulamalarını hedef alan başka bir cryptojacking kampanyasının detaylandırılmasından haftalar sonra geldi.