Bir başlangıç erişim brokeri (IAB) grubu tarafından yapılan sofistike bir kampanya, hedeflenen kuruluşlara yetkisiz erişim elde etmek için ASP.NET web sitelerinden sızan makine anahtarlarından yararlanıyor.

TGR-CRI 0045 olarak izlenen tehdit grubu, Ekim 2024’ten bu yana Ocak ve Mart 2025 arasındaki saldırılarda önemli bir artışla, Avrupa ve Amerika Birleşik Devletleri genelinde finansal hizmetler, üretim, perakende ve ulaşım da dahil olmak üzere sektörlerde hedeflenen kuruluşları hedefliyor.

TGR-CRI-0045, doğrudan sunucu belleğinde kötü amaçlı yükleri yürütmek için ASP.NET View Durum Durumu Durumu adlı sofistike bir teknik kullanır ve adli ayak izlerini önemli ölçüde azaltır.

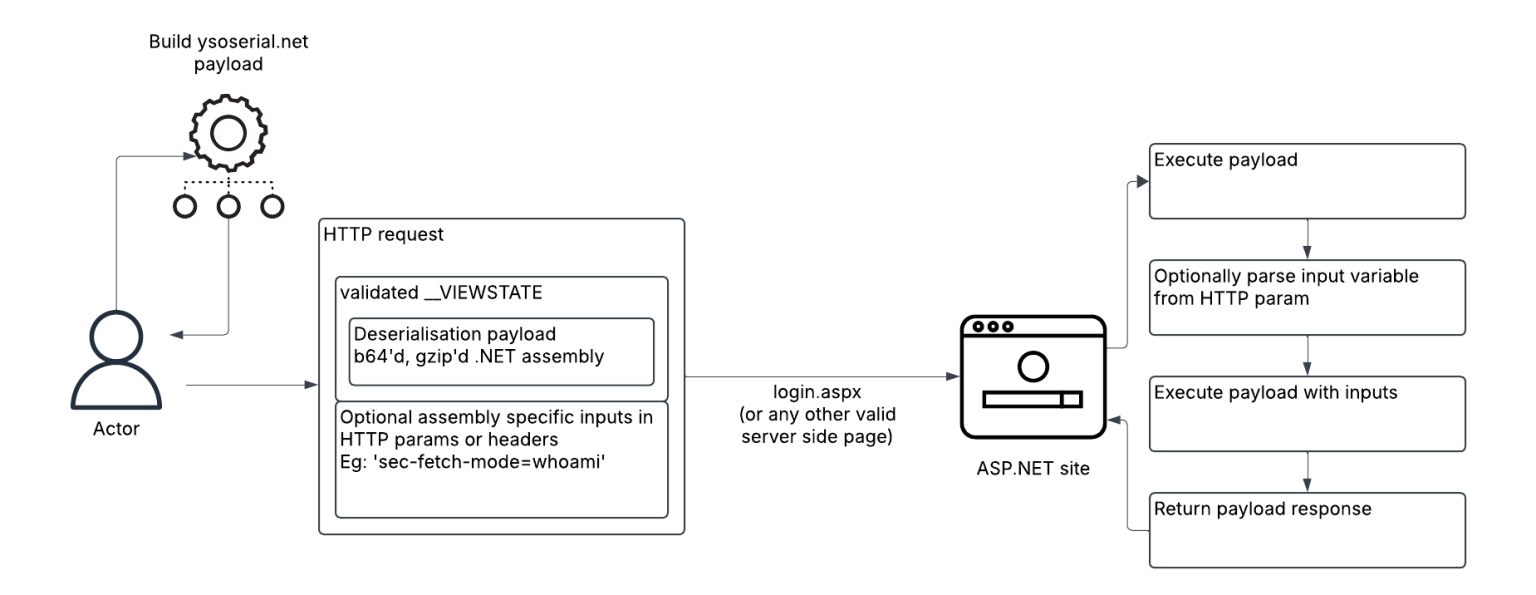

Saldırganlar, yerleşik güvenlik korumalarını atlayan kötü niyetli seansizasyon yükleri oluşturmak için ASP.NET görünüm durumlarını korumak için kullanılan kriptografik anahtarlar olan, ödün verilen makine anahtarlarının kamuya açık listelerinden yararlanır.

Grup, HTTP isteklerinde __ViewState parametresi aracılığıyla teslim edilen bu yükleri oluşturmak için ysoserial.net gibi araçları kullanır.

İşlendikten sonra, kötü amaçlı kod, IIS işçisi işlemi bağlamında yürütülür, saldırganların diskte geleneksel göstergeleri bırakmadan komutları çalıştırmasına, dosya yüklemesine ve erişimi sürdürmesine izin verir.

Bu “tek atış” istismar yaklaşımı, her komut yürütme için ayrı denemeler gerektirir ve istismar denemeleri ve komut yürütmeleri arasında 1: 1 oranını oluşturur.

Ünite 42 Araştırmacılar, komut yürütme modülleri, dosya yükleme özellikleri ve sömürü doğrulama araçları dahil olmak üzere bu saldırılarda kullanılan beş farklı .NET montajı tespit ettiler.

Tehdit oyuncusu sürekli olarak C: \ Windows \ Temp \ 111T’yi bir evreleme dizini olarak kullanır ve “UPDF” gibi özel araçlar kullanır-Godpotato istismarını kullanan gizlenmiş ayrıcalık yükseltme ikili-uzlaşmış ana bilgisayarlara sistem düzeyinde erişim elde eder.

Atıf noktaları

Araştırmacılar, TGR-CRI-0045’in uzlaşma, taktikler, teknikler ve mağdur modelleri ve istismar dama göstergelerine dayanan altın melodiyle (UNC961 veya Peygamber Örümcek olarak da bilinir) bağlantılı olduğunu değerlendirir.

Grup, öncelikle ABD merkezli kuruluşlara odaklanan saldırı metodolojileri ile tutarlı fırsatçı bir hedefleme yaklaşımı göstermektedir.

Tehdit oyuncunun sepet sonrası faaliyetleri, hem yerleşik Windows komutlarını hem de Golang tabanlı bir bağlantı noktası tarayıcısı Txportmap gibi özel araçları kullanan kapsamlı keşifleri içerir.

Bununla birlikte, araştırmacılar, Haziran 2025’in başından itibaren yanal hareket olduğuna dair hiçbir kanıt kaydetti ve grubun birincil odağının diğer tehdit aktörlerine potansiyel satış için ilk erişimi oluşturmaya ve sürdürmeye devam ettiğini gösteriyor.

Kritik altyapı güvenlik açıkları

Kampanya, geleneksel güvenlik izlemedeki önemli kör noktaları vurgulamaktadır, çünkü görünüm durumu seansizasyon saldırıları uygun telemetri olmadan neredeyse görünmez olabilir.

Tekniğin genellikle standart güvenlik altyapısı tarafından günlüğe kaydedilmeyen taleplere güvenmesi, kuruluşlar için ek tespit zorlukları yaratır.

Microsoft ve güvenlik uzmanları, kuruluşların uzlaşmış makine anahtarları için ASP.NET uygulamalarını derhal gözden geçirmelerini ve durum mesajı kimlik doğrulama kodu (MAC) imzasının etkinleştirilmesini sağlamasını şiddetle tavsiye eder.

Kuruluşlar koşullu sonrası istek günlüğü uygulamalı, görüntülenen durum sazelleştirme hatalarını görüntülemek için Windows olay kimliğini izlemeli ve yansıtıcı .NET montaj yüklemesini tespit edebilen uç nokta algılama çözümlerini dağıtmayı düşünmelidir.

Keşif, ilk erişim brokerlerinin gelişen sofistike olmasının ve kuruluşların, daha zararlı saldırılar için giriş noktası haline gelmeden önce web altyapılarındaki temel şifreleme güvenlik açıklarını ele almaları için kritik ihtiyacın altını çizmektedir.

Bu hikayeyi ilginç bul! Daha fazla güncelleme almak için bizi LinkedIn ve X’te takip edin.