Openai’nin chatgpt altyapısında bir sunucu tarafı isteği ampudu (SSRF) güvenlik açığının aktif olarak kullanılması sonrasında kritik bir siber güvenlik uyarısı verilmiştir.

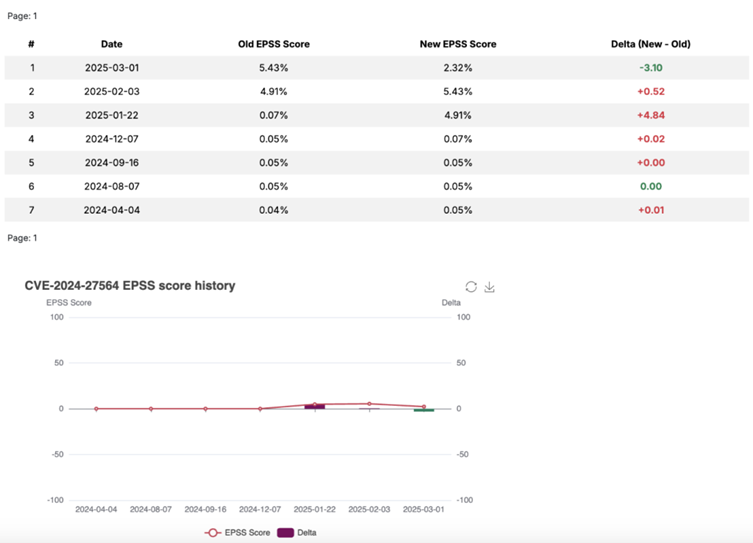

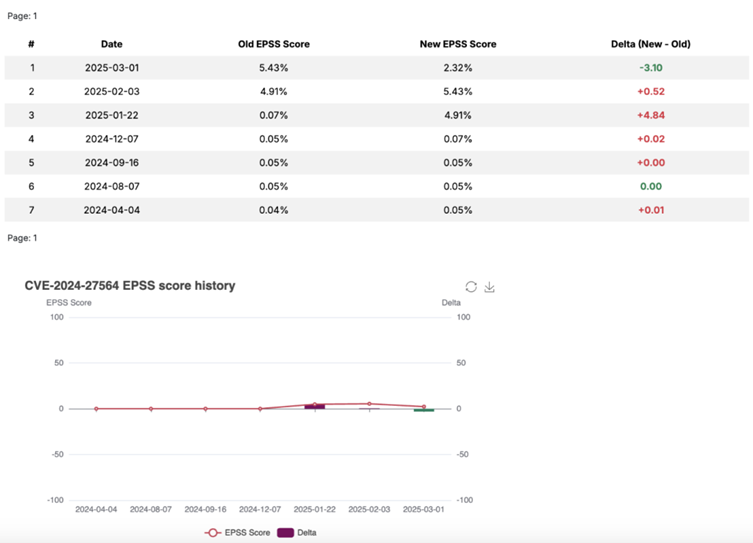

Veriti raporuna göre, CVE-2024-27564 olarak tanımlanan güvenlik açığı, gerçek dünya saldırılarında saldırganlar tarafından silahlandırıldı ve orta yüzlük güvenlik açıklarını hafife almanın tehlikelerini vurguladı.

CVE-2024-27564: tehdidi anlamak

CVE-2024-27564, saldırganların uygulama giriş parametrelerine kötü amaçlı URL’ler enjekte etmelerini sağlar ve sistemi istenmeyen istekler yapmaya zorlar.

Veriti’nin araştırmasına göre, orta yüzlü bir güvenlik açığı olarak sınıflandırılmasına rağmen, tek bir kötü niyetli IP’den 10.479’dan fazla saldırı denemesinde kullanılmıştır.

Temel bulgular

- Saldırı Denemeleri: Bir hafta içinde 10.000’den fazla saldırı denemesi gözlemlendi ve öncelikle ABD’deki hükümet kuruluşlarını hedef aldı

- Korumasız sistemler: Analiz edilen şirketlerin yaklaşık% 35’inin, saldırı önleme sistemlerindeki (IPS), Web Uygulama Güvenlik Duvarları (WAF) ve güvenlik duvarı ayarlarındaki yanlış yapılandırmalar nedeniyle savunmasız olduğu bulunmuştur.

- Sektör hedefleme: Finansal kurumlar, SSRF saldırılarına eğilimli olan AI odaklı hizmetlere ve API entegrasyonlarına güvenmeleri nedeniyle kilit hedeflerdir.

Finansal kurumlar, yapay zeka ile çalışan hizmetlere ve API entegrasyonlarına büyük ölçüde güvendiği için özellikle savunmasızdır.

Bu SSRF saldırıları veri ihlallerine, yetkisiz işlemlere, düzenleyici cezalara ve itibar hasarına yol açabilir. Orta yüzeysel güvenlik açıklarının göz ardı edilmesi, özellikle yüksek değerli finansal kuruluşlar için maliyetli sonuçlara sahip olabilir.

Güvenlik ekipleri genellikle kritik ve yüksek şiddetli güvenlik açıklarını yamaya odaklanır ve orta şiddetli olanlara göz ardı eder.

Bununla birlikte, saldırganlar, sıralanan ciddiyetine bakılmaksızın mevcut herhangi bir güvenlik açığından yararlanmaktadır. Sömürü eğilimleri sık sık değişir; Bir zamanlar ihmal edilen bir güvenlik açığı hızla tercih edilen bir saldırı vektörü haline gelebilir.

Otomatik saldırılar, şiddet skorları değil, zayıflıklar için tarama taraması ve yanlış yapılandırılmış sistemler, iyi güvenli ağlar için bile kolay giriş noktaları sağlar.

Azaltma

CVE-2024-27564, hiçbir güvenlik açığının göz ardı edilemeyecek kadar küçük olmadığını kesin bir hatırlatma görevi görür. Saldırganlar, bulabilecekleri zayıflıklardan yararlanırlar, bu da kuruluşların ciddiyet derecelerine bakılmaksızın tüm güvenlik açıklarını düzeltmelerini çok önemli hale getirir.

Vurgu, tüm sistemlerin, özellikle finansal kurumlar gibi kritik verilere sahip olanların SSRF saldırılarını önlemek için uygun şekilde yapılandırılmasını sağlamak olmalıdır.

Bu, ortaya çıkan tehditlere karşı korumak için IPS, WAF ve güvenlik duvarı ayarlarının düzenli olarak gözden geçirilmesini ve güncellenmesini içerir.

CVE-2024-27564’ün sömürülmesi, proaktif siber güvenlik önlemlerinin önemini vurgulamaktadır.

Kuruluşlar, güvenlik açığı yönetimine kapsamlı bir yaklaşıma öncelik vermelidir ve orta yüzlük güvenlik açıklarının bile sömürülürse önemli tehditler haline gelebileceğini kabul etmelidir.

Bunu yaparak, altyapılarını koruyabilir ve hassas bilgileri yanlış ellere düşmekten koruyabilirler.

Are you from SOC/DFIR Teams? – Analyse Malware Incidents & get live Access with ANY.RUN -> Start Now for Free.