Geçen yıl, kötü niyetli aktörler, tehlikeye atılmış JavaScript, Python ve Ruby paketlerinden yararlanarak veri sızdırma, C2 kanalı oluşturma ve çok aşamalı saldırılar için OAST hizmetlerini kötüye kullanıyor.

Başlangıçta etik araştırmacıların ağ etkileşimlerini gerçekleştirmesi için tasarlanan OAST araçları, tehdit aktörleri tarafından veri sızdırma ve pivot noktası tanımlama gibi kötü amaçlarla da kullanılabilir.

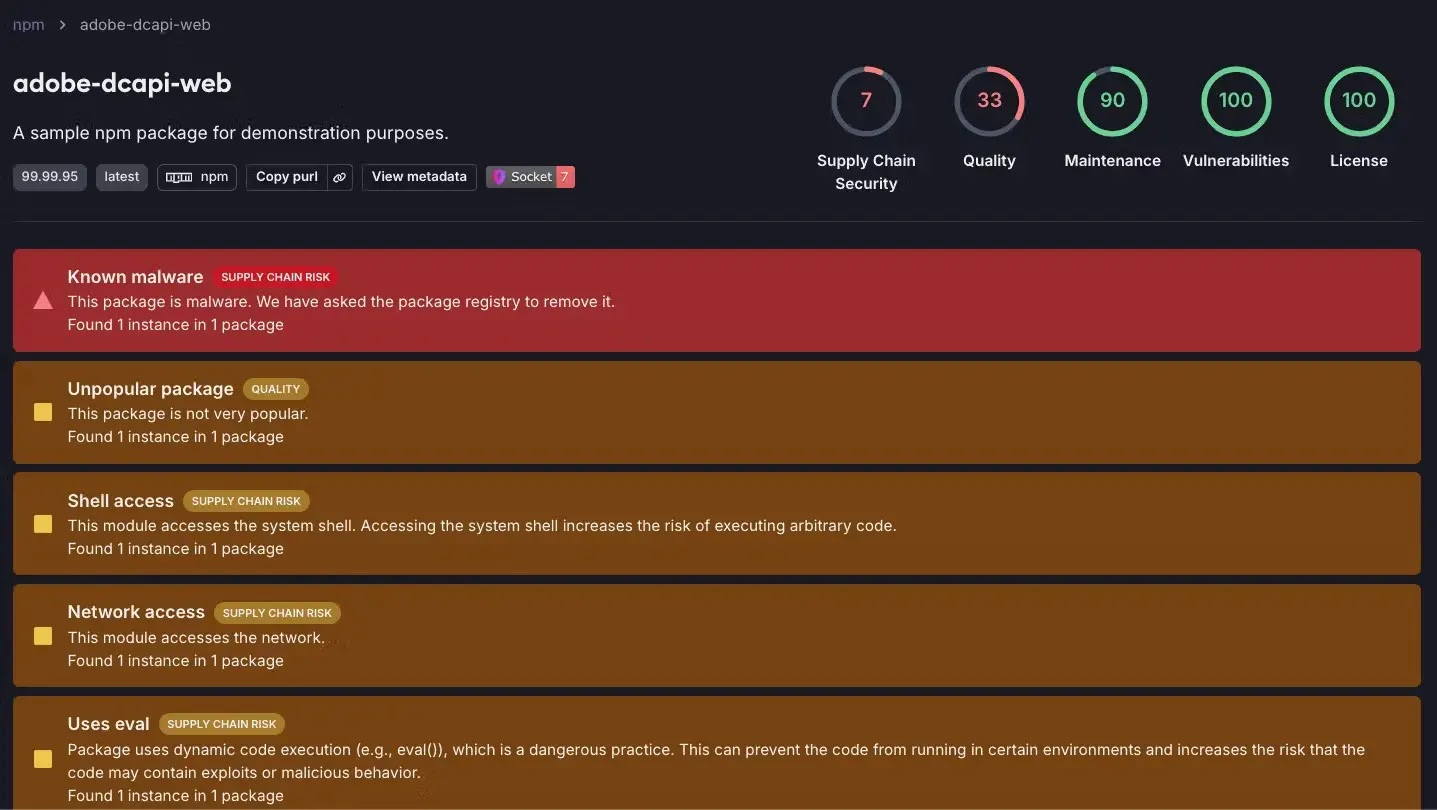

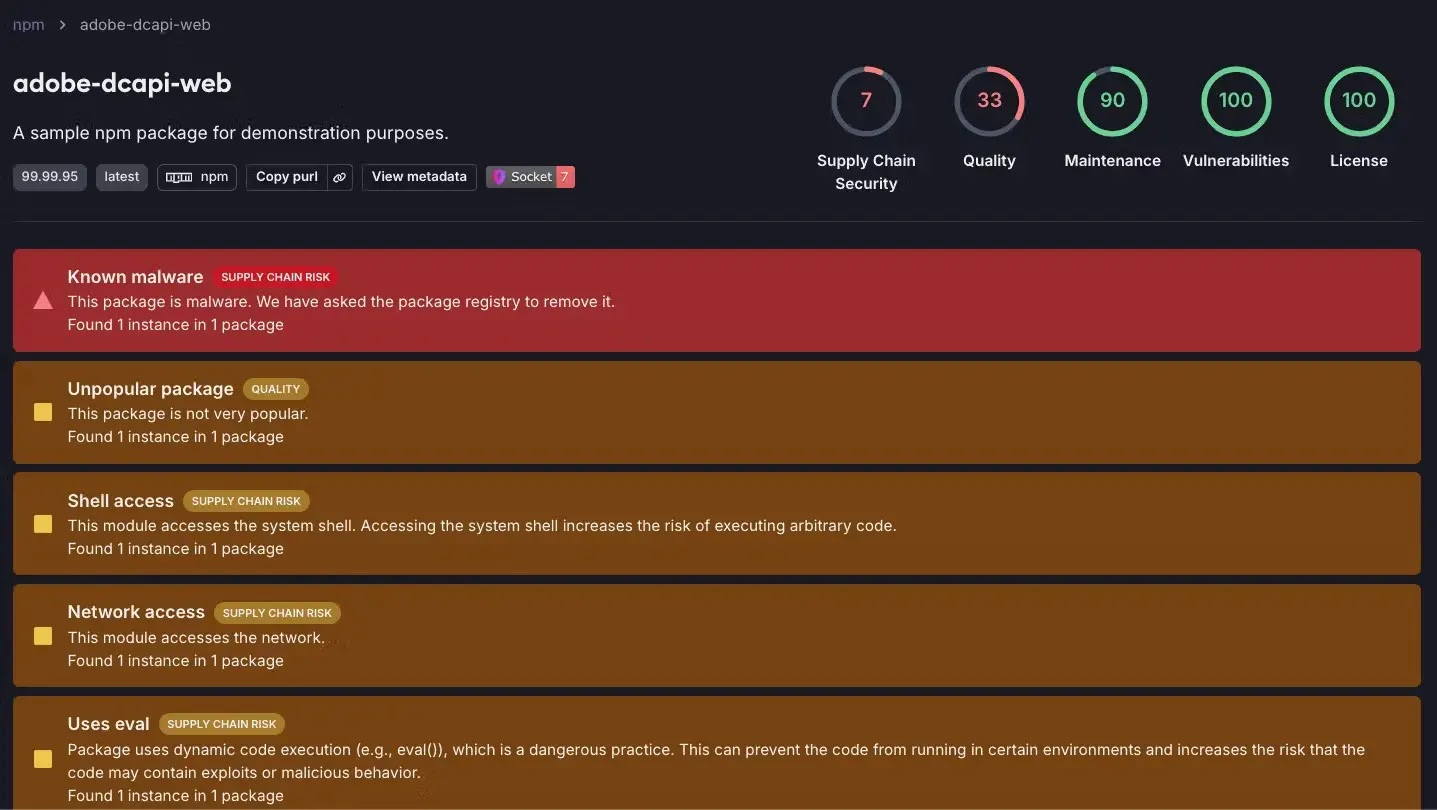

Yüksek sürümlü bir npm paketi (adobe-dcapi-web), verileri çalmak için Adobe API kılığına giriyor; bu paket, coğrafi konum kontrollerini atlamak ve Rusya dışındaki bir ortama ulaştıktan sonra verileri oastify.com’a sızdırmak için gizlenmiş JavaScript kullanıyor.

Kod, kullanıcının konumunu belirlemek amacıyla genel IP adresini alır ve harici bir hizmete (ipwhois.app) bir sorgu iletir.

Konumun Rusya (ülke_kodu “RU”) olduğu tespit edilirse kod, kötü amaçlı yazılımın o bölgede yürütülmesini önlemek için işlemi sonlandırır.

Bu teknik, tehdit aktörleri tarafından tespit edilmekten kaçınmak veya saldırılarının belirli ülkelerdeki etkisini sınırlamak için kullanılıyor.

İşletim sistemini tanımlar ve Rusya’daki tehdit aktörleri tarafından tespit ve analizden kaçmak için sıklıkla kullanılan sanallaştırılmış ortamları tespit etmek amacıyla VirtualBox ve VMware ile ilişkili belirli süreçleri kontrol eder.

Kötü amaçlı komut dosyası, hem Linux/macOS hem de Windows sistemlerindeki genel IP adresiyle birlikte kullanıcı ve sistem bilgilerini toplar, ardından verileri oastify.com uç noktasına sızdırır ve izlerini kapatmak için geçici dosyaları kaldırır.

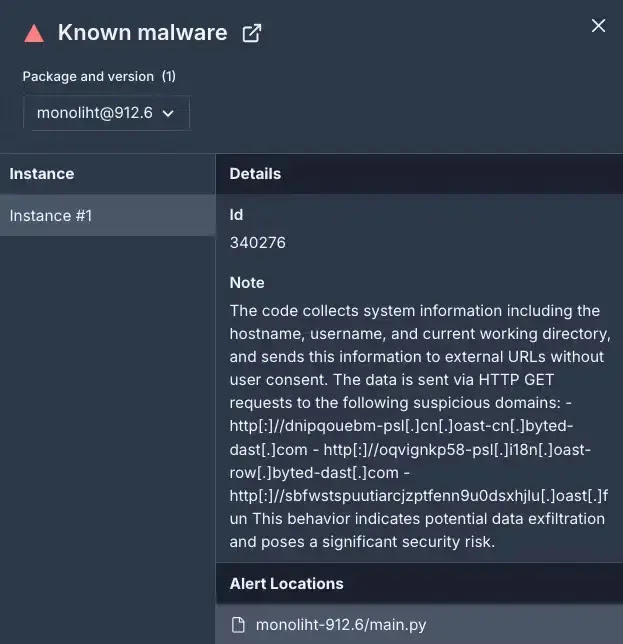

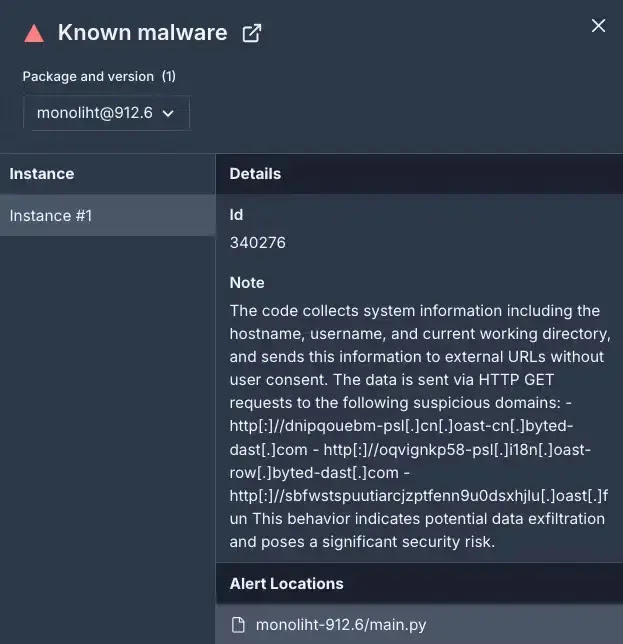

Aktör “drv0s”, kurbanın ana bilgisayar adını, kullanıcı adını ve mevcut çalışma dizinini kötü amaçlı alanlar aracılığıyla çalmak için meşru “monolith” paketini PyPI’de “monoliht” ile yazım hatası yaptı.

Ana bilgisayar adı, kullanıcı adı ve geçerli çalışma dizini gibi sistem bilgilerini toplayarak verileri sızma için sabit kodlu URL’lere gönderir. Bu taktik, saldırganların sızıntıyı birden fazla alana dağıtarak kalıcılığını korumasına yardımcı olur.

Kötü niyetli RubyGems adı verildi chauuuyhhn, nosvemosssadfsdVe holaaaaaafasdf Saldırganın kontrolündeki bir alana DNS istekleri aracılığıyla hassas bilgileri sızdırmak, oastify.comTemel saldırı tespit sistemlerini atlayarak.

Kötü amaçlı komut dosyası, kurbanın harici IP adresini ve ana bilgisayar adı, kullanıcı adı, çalışma dizini ve klasör adı gibi sistem bilgilerini alır.

Daha sonra bu bilgiyi içeren bir DNS sorgusu oluşturur ve bunu saldırganın sunucusuna gönderir; bu sunucu muhtemelen daha sonraki saldırılar için potansiyel hedefler hakkında bilgi toplamak amacıyla ilk keşif amacıyla kullanılır.

Socket’e göre OAST, geliştiricilere ve güvenlik mühendislerine güvenlik açıklarını proaktif olarak bulma ve düzeltme yeteneği sağlayarak son derece değerli güvenlik avantajları sağlıyor.

Tehdit aktörleri, savunmasız sistemleri gizlice tanımlamak, kullanmak ve bunlara erişimi sürdürmek için OAST tekniklerinden yararlanıyor.

Devam eden çabalar, OAST’ın faydalarından savunma amacıyla yararlanmak ve aynı zamanda saldırganlar tarafından kötüye kullanılması riskini azaltmak açısından çok önemlidir.

ANY.RUN Threat Intelligence Lookup - Extract Millions of IOC's for Interactive Malware Analysis: Try for Free

Uzlaşma Göstergeleri (IOC’ler):

Kötü amaçlı npm Paketi:

Kötü Amaçlı PyPI Paketi:

Kötü Amaçlı RubyGems Paketleri:

chauuuyhhnnosvemosssadfsdholaaaaaafasdf

Kötü Amaçlı OAST Uç Noktaları:

- gbv6crrcecvsm77b41bxoih8wz2rqie7.oastify[.]iletişim

- sbfwstspuutiarcjzptfenn9u0dsxhjlu.oast[.]eğlence

- dnipqouebm-psl.cn.oast-cn.byted-dast[.]iletişim

- oqvignkp58-psl.i18n.oast-row.byted-dast[.]iletişim

- kc0262r8oypagq3e8f89uaqmodu4i16q.oastify[.]iletişim