Finansal motivasyona sahip bir grup Türk bilgisayar korsanı, kurbanların dosyalarını Mimic (N3ww4v3) fidye yazılımıyla şifrelemek için dünya çapındaki Microsoft SQL (MSSQL) sunucularını hedef alıyor.

Devam eden bu saldırılar RE#TURGENCE olarak takip ediliyor ve Avrupa Birliği, ABD ve Latin Amerika’daki hedeflere yönlendiriliyor.

Kampanyayı tespit eden Securonix Tehdit Araştırma ekibi, “Analiz edilen tehdit kampanyası iki yoldan biriyle sona eriyor gibi görünüyor; ya ele geçirilen ana makineye “erişim” satılması ya da fidye yazılımı yüklerinin nihai teslimi.”

“Olayların zaman çizelgesi, MIMIC fidye yazılımının kurban alanına ilk erişiminden itibaren yaklaşık bir ay sürdü.”

Güvenli olmayan yapılandırmalara sahip MSSQL sunucuları

Tehdit aktörleri, kaba kuvvet saldırılarında çevrimiçi olarak açığa çıkan MSSQL veritabanı sunucularını tehlikeye attı. Daha sonra, SQL Server hizmet hesabıyla aynı güvenlik haklarına sahip bir Windows komut kabuğu oluşturmalarına olanak tanıyan, sistemde depolanan xp_cmdshell prosedürünü kullandılar.

xp_cmdshell varsayılan olarak devre dışıdır çünkü kötü niyetli aktörler bunu genellikle ayrıcalıklarını yükseltmek için kullanır ve kullanımı genellikle güvenlik denetim araçlarını tetikler.

Bir sonraki aşamada saldırganlar, bir dizi PowerShell betiği ve bellek içi yansıtma teknikleri kullanarak, oldukça karmaşık bir Cobalt Strike verisi yerleştirdi ve nihai hedefi, bunu Windows’un yerel işlemi olan SndVol.exe sürecine enjekte etmekti.

Ayrıca hizmet olarak AnyDesk uzak masaüstü uygulamasını indirip başlattılar ve ardından Mimikatz kullanılarak çıkarılan açık metin kimlik bilgilerini toplamaya başladılar.

Gelişmiş Bağlantı Noktası Tarayıcı yardımcı programını kullanarak yerel ağı ve Windows etki alanını taradıktan sonra, ağdaki diğer aygıtları hacklediler ve daha önce çalınan kimlik bilgilerini kullanarak etki alanı denetleyicisinin güvenliğini tehlikeye attılar.

AnyDesk aracılığıyla bırakıldı

Daha sonra Mimic fidye yazılımı yüklerini AnyDesk aracılığıyla kendi kendine açılan arşivler olarak konuşlandırdılar ve ilk kez Ocak 2023’te gözlemlenen bir teknik olan meşru Everything uygulamasını kullanarak şifrelenecek dosyaları aradılar.

Securonix, “Mimic, şifreleme sürecine yardımcı olmak için kullanılan Herşey ikili dosyalarını bırakacak. Bizim durumumuzda ‘red25.exe’deki Mimic bırakıcısı, ana fidye yazılımı yükünün hedeflerini tamamlaması için gerekli tüm dosyaları bıraktı.” dedi.

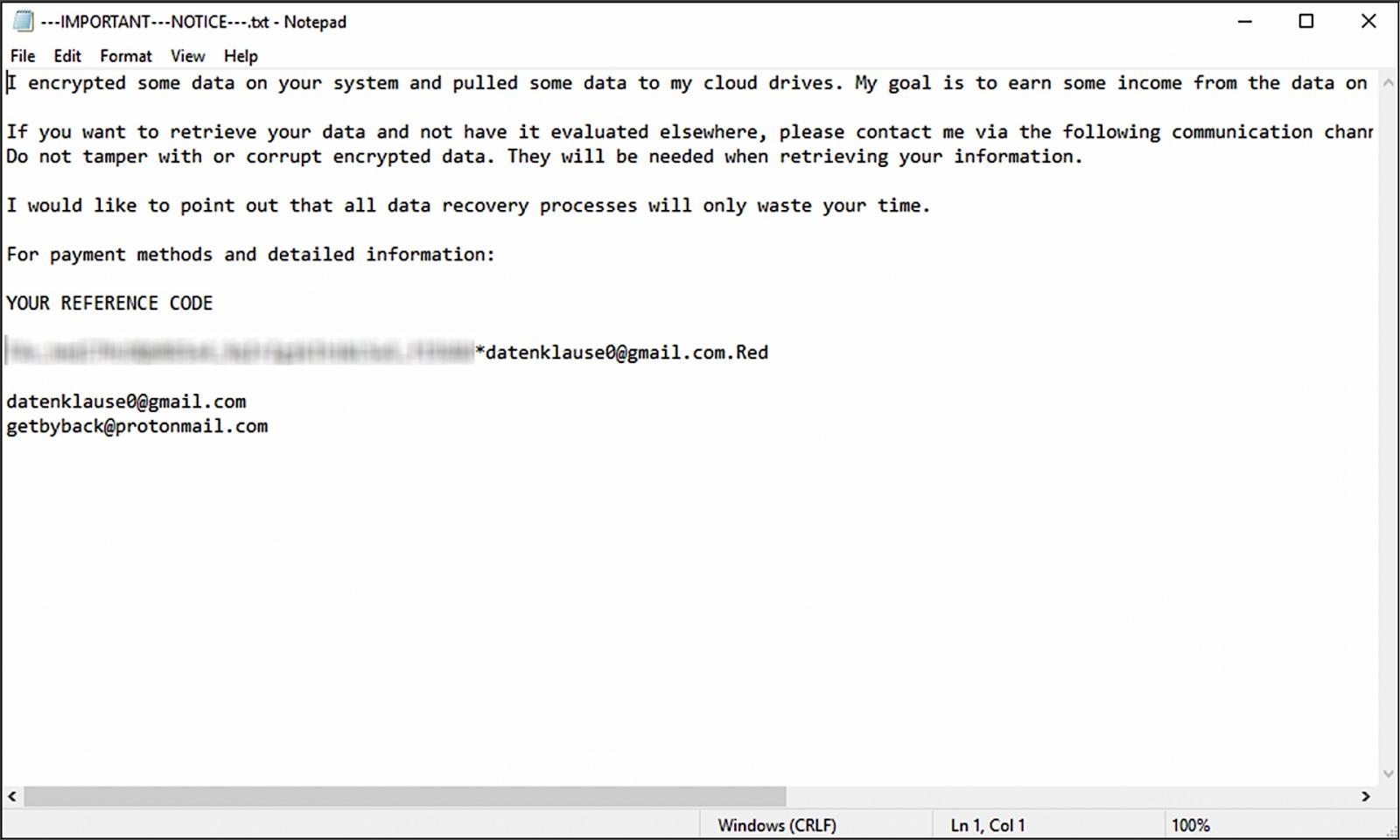

“Şifreleme işlemi tamamlandıktan sonra red.exe işlemi, kurbanın C:\ sürücüsüne ‘—ÖNEMLİ—BİLDİRİM—.txt’ olarak kaydedilen şifreleme/ödeme bildirimini yürüttü.”

BleepingComputer’ın keşfettiği gibi fidye notunda kullanılan e-posta ([email protected]) aynı zamanda bu tehdit grubunu Phobos fidye yazılımı saldırılarına da bağlıyor. Phobos ilk olarak 2018 yılında Crysis fidye yazılımı ailesinden türetilen bir hizmet olarak fidye yazılımı olarak ortaya çıktı.

Securonix, geçen yıl aynı kaba kuvvet ilk erişim saldırı vektörünü kullanarak ve FreeWorld fidye yazılımını (Mimic fidye yazılımının başka bir adı) dağıtarak MSSQL sunucularını hedef alan (DB#JAMMER olarak takip edilen) başka bir kampanyayı açığa çıkardı.