Tamamen Windows kayıt defterinden çalışan çok aşamalı bir çok aşamalı kötü amaçlı yazılım kampanyası dağıtmak için VBScript kodlu (.VBE) dosyalarını kullanan MassLogger kimlik bilgisi stealer’ın sofistike yeni bir varyantı ortaya çıktı.

Bu gelişmiş tehdit, siber suçluların tekniklerini geleneksel güvenlik önlemlerini atlamak ve enfekte olmuş sistemlerde kalıcılığı korumak için nasıl adapte ettiğini gösteren bilgi çalan kötü amaçlı yazılımlarda önemli bir evrimi temsil eder.

Kötü amaçlı yazılım kampanyası, muhtemelen ilk enfeksiyon vektörü olarak hizmet veren spam e-posta kampanyaları veya sürücü-by indirmeler yoluyla .vbe dosyalarının dağıtılmasıyla başlar.

.png

)

Yürütüldükten sonra, bu kodlanmış VBScript dosyaları, kapsamlı bir kimlik bilgisi hasat işlemi oluşturmak için tasarlanmış birden fazla gizleme ve sofistike modüler rutin katmanını ortaya çıkarır.

Saldırı, Chrome, Firefox ve Edge dahil olmak üzere popüler web tarayıcılarında depolanan hassas bilgileri ve e -posta istemcilerini hedefliyor ve bu da hem bireysel kullanıcılar hem de kuruluşlar için özellikle tehlikeli hale getiriyor.

Seqrite araştırmacıları, son zamanlarda yapılan bir araştırma sırasında bu filessiz varyantı belirlediler ve sofistike kayıt defteri tabanlı depolama mekanizması ve çok aşamalı dağıtım sürecini not ettiler.

.webp)

Kötü amaçlı yazılımların diske yürütülebilir dosyalar yazmadan çalışabilme yeteneği, geleneksel antivirüs çözümleri için dosya tabanlı algılama yöntemlerine dayanan önemli bir zorluğu temsil eder.

Kötü amaçlı yazılımın etkisi, anahtarlık özelliklerini, pano izlemeyi, ekran yakalama işlevselliğini ve sistem keşif özelliklerini içeren basit kimlik hırsızlığının ötesine uzanır.

Buna ek olarak, tehdit aktörleri, özellikle Fransız kullanıcılar için coğrafi hedefleme işlevselliği uyguladılar ve hedef sistemde Fransızca dil ayarları tespit edildiğinde uzak sunuculardan ek yükler indirmeye çalıştılar.

Kayıt Defteri Tabanlı Enfeksiyon ve Kalıcılık Mekanizması

Kötü amaçlı yazılımın en belirgin özelliği, Windows kayıt defterinin hem depolama hem de yürütme platformu olarak sofistike kullanımında yatmaktadır.

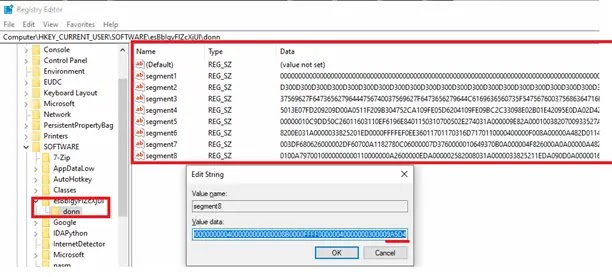

İlk yürütme sonrasında, VBScript, yol altında sistematik olarak birden fazla kayıt defteri girişi oluşturur HKEY_CURRENT_USER\SOFTWARE\esBbIgyFlZcXjUlçok aşamalı enfeksiyon süreci için gerekli olan powerShell komutlarını, .NET montajlarını ve konfigürasyon verilerini saklar.

Kötü amaçlı yazılım, son MassLogger yükünü 25.000 karakterlik parçalara ayıran ve bunları birden çok kayıt defteri değerine dağıtarak akıllı bir segmentasyon stratejisi kullanır. HKEY_CURRENT_USER\SOFTWARE\esBbIgyFlZcXjUl\donn\seg.

.webp)

Bu yaklaşım, saldırının sözsüz doğasını korurken boyut sınırlamalarını etkili bir şekilde atlar. Kötü amaçlı yazılım sistematik olarak bu segmentli yükleri kayıt defteri konumlarına yazar.

Kalıcılığı sağlamak için, kötü amaçlı yazılım, her dakika yürütülen Windows planlı bir görev oluşturur ve kimlik bilgisi çalma yükünü ne zaman dağıtacağını belirlemek için kayıt defteri değerlerini sürekli olarak izler.

Görev Zamanlayıcı komut dosyası, gelişmiş kullanıcı giriş simülasyon tekniklerini içerir. .SendKeys Meşru kullanıcı etkinliği olarak görünen PowerShell komutlarını yürütme yöntemi, güvenlik izleme sistemlerinin algılama çabalarını daha da karmaşıklaştırır.

Herhangi biriyle erken tehdit tespiti, yükseltme ve hafifletme güçlendirin. 50 deneme araması alın.