LNK Stomping adlı sofistike bir saldırı tekniği, Windows güvenliği için kritik bir tehdit olarak ortaya çıktı ve işletim sisteminin güvenlik kontrollerini atlamak için kısayol dosyalarını nasıl işlediğinde temel bir kusurdan yararlandı.

CVE-2024-38217 olarak adlandırılan ve 10 Eylül 2024’te yamalı olan bu güvenlik açığı, saldırganların Web (MOTW) güvenlik özelliğinin işaretini atlatmak için Windows kısayollarını (LNK dosyaları) nasıl manipüle edebileceğini gösterir, bu da güvenlik uyarılarını tetiklemeden kötü niyetli kod yürütmesine izin verir.

Saldırı tekniği, Windows Gezgini’nin yol normalleştirme işleminden yararlanır ve sistemin MOTW meta verilerini yanlış amaçlı dosyalardan yanlışlıkla kaldırmasına neden olur.

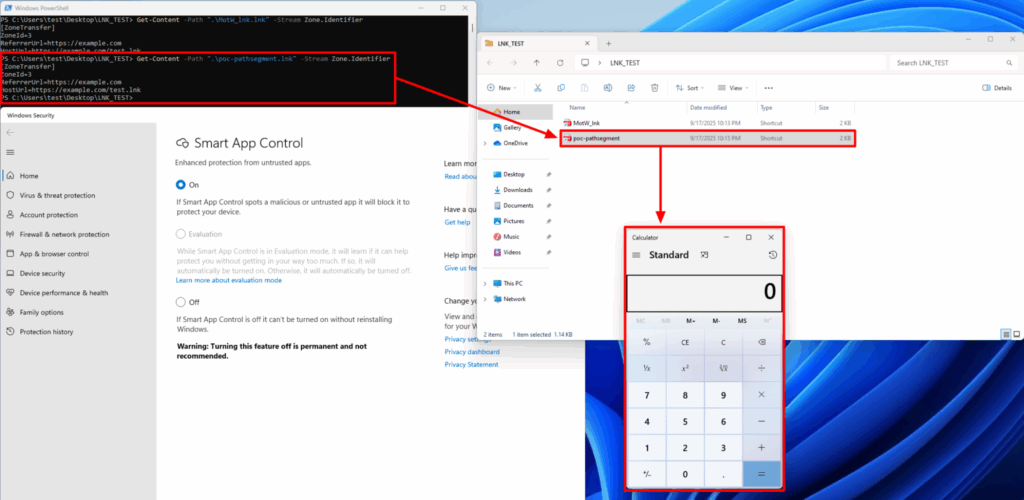

Bu baypas, kullanıcıları güvenilmeyen indirmelerden korumak için tasarlanmış iki kritik Windows güvenlik bileşeni olan Smart App Control (SAC) ve SmartScreen’den algılamadan kaçarken saldırganların yükleri yürütmelerini sağlar.

Lnk stomping sömürüsü

ASEC, LNK stompinginin, özellikle LinkTget Idlist bileşenini hedefleyen Windows kısayol dosyalarının karmaşık ikili yapısını kullandığını bildirdi.

Bu bölüm, Windows Shell ad alanındaki hedef dosyaların hiyerarşik konumunu belirten kabuk öğesi kimlikleri içerir.

Saldırganlar, kanonikleştirme işlemlerini gerçekleştirmek için explor.exe’yi tetikleyen standart olmayan yol yapılandırmaları oluşturarak bu yapıyı manipüle eder.

Saldırı, bir kullanıcı anormal yol yapıları içeren kötü niyetli bir şekilde hazırlanmış bir LNK dosyasını tıkladığında, Windows Gezgini standart olmayan yapılandırmayı algılar ve normalleştirmeye çalıştığında belirli bir diziyi takip eder.

Bu işlem sırasında, sistem, MOTW meta verilerini içeren Zone.Indenticifier adlı NTFS alternatif veri akışını (ADS) yanlışlıkla kaldırırken, orijinal LNK dosyasının üzerine yazar.

Bu kaldırma, güvenlik kontrolleri yapılmadan önce gerçekleşir ve kötü niyetli yükün savunma mekanizmalarını tetiklemeden yürütülmesine izin verir.

Üç birincil manipülasyon tekniği tanımlanmıştır, PathSegment tipi saldırılar, tüm dosya yollarını düzgün bir şekilde segmentli bileşenlerden ziyade tek bir idlist dizisi öğesine yerleştirir, nokta tipi saldırılar, yürütme hedef yollarına ve nispi tip saldırıları, tam yol spesifikasyonları olmadan sadece dosya adlarını kullanır, hepsi normalleştirme kırılganlığını tetikleyen yapısal tutarsızlıklar yaratır.

Elastik Güvenlik Laboratuarlarındaki güvenlik araştırmacıları, Virustotal’da çok sayıda LNK stomping örneği tespit ettiler, en eski başvurular altı yıl öncesine dayanıyor ve bu tekniğin resmi açıklamasından çok önce vahşi doğada kullanıldığını gösteriyor.

Tekniğin etkinliği, meşru sistem davranışı olarak görünme yeteneğinden kaynaklanmaktadır. LNK dosyaları yürütüldüğünde, güvenilir Windows yardımcı programlarını çağırırlar ve kötü amaçlı etkinliklerin normal sistem işlemleriyle sorunsuz bir şekilde karışmasını sağlar.

CISA, bilinen sömürülen güvenlik açıklarına (KEV) kataloğuna CVE-2024-38217 ekledi ve tehdit aktörlerinin aktif sömürüsünü doğruladı.

Bu yaklaşım, Microsoft’un 2022’de uygulanan makro engelleme politikalarının ardından, saldırganları e -posta ekleri veya sıkıştırılmış arşivler aracılığıyla dağıtılan ISO, RAR ve LNK dosyaları aracılığıyla alternatif başlangıç erişim vektörleri aramaya zorladı.

Kuruluşlar önemli tespit zorluklarıyla karşı karşıyadır, çünkü saldırı harici güvenlik açıklarından ziyade temel Windows dosya işleme mekanizmalarını kullanır.

Geleneksel imza tabanlı algılama yöntemleri, meşru sistem süreçlerinden ve dosya yapılarından yararlandıkları için bu saldırıları tanımlayamayabilir.

Keşiften önceki yıllar boyunca bu kırılganlığın kalıcılığı, tanıdık dosya türlerinde daha önce bilinmeyen kaçınma tekniklerini tanımlamak için format düzeyinde güvenlik araştırması ve davranış temelli analizin önemini vurgulamaktadır.

Günlük siber güvenlik güncellemeleri için bizi Google News, LinkedIn ve X’te takip edin. Hikayelerinizi öne çıkarmak için bizimle iletişime geçin.