LLMJacking Saldırıları Deepseek’i hedefleyerek büyük bulut maliyetlerini artırıyor. SYSDIG, LLM Access için bir karaborsa ortaya çıktığını, ORP operatörlerinin çalınan hesaplara yetkisiz erişim sağladığını ortaya koyuyor. Saldırganların nasıl erişim çaldığını ve LLM kullanımından nasıl para kazandığını öğrenin.

Sysdig Tehdit Araştırma Ekibi (TRT), LLMJacking saldırılarının hızlı evrimini gözlemledi. ilk keşif Mayıs 2024’te, Deepseek gibi yeni büyük dil modellerine (LLMS) genişleme dahil. Deepseek-V3’ün yayınlanmasından sadece birkaç gün sonra, bildirildiğine göre, saldırganların uyum sağlama hızını gösteren ORP örneklerine entegre edildi.

Deepseek API anahtarlarının sömürülmesi ve llmjacking’in para kazanması

Araştırmacılara göre, benzer şekilde, Deepseek-R1 piyasaya sürüldükten kısa bir süre sonra bu platformlara dahil edildi. Bu yeni modelin aktif olarak kullanıldığını gösteren Deepseek API anahtarlarıyla doldurulmuş çoklu ORP’ler bulunmuştur.

Bulut tabanlı LLM kullanımı ile ilişkili yüksek maliyetler tarafından yönlendirilen llmjacking, bu pahalı hizmetleri ödemeden kullanmak için hesaplardan ödün veren saldırganları içerir. TRT’nin güncellenen bulgularına göre, LLMJacking iyi kurulmuş bir saldırı vektörü haline geldi ve çevrimiçi topluluklar aktif olarak araç ve teknikleri paylaşıyor.

LLM erişiminin ORP’lerden (Openai Ters Proxy’ler) satıldığı LLMJacking’in para kazanmasında bir artış gözlemlediler ve bir örnek ayda 30 dolara erişim sattığı bildirildi. Operatörler genellikle LLM kullanımı ile ilişkili maliyetleri hafife alırken, araştırmacılar bir örnekte sadece 4.5 günlük bir çalışma süresiyle, yaklaşık 50.000 dolarlık maliyet üretildiğini, Claude 3 Opus’un en pahalı.

Kaynak sömürüsü ölçeği

Gözlemlenen ORP’ler arasında toplam jeton (LLM tarafından üretilen kelimeler, karakter setleri veya kelimeler/noktalama kombinasyonları) kullanımı, kaynak sömürüsü ölçeğini vurgulayarak iki milyarı aştı. Kurbanlar, kimlik bilgileri çalınan meşru hesap sahipleridir.

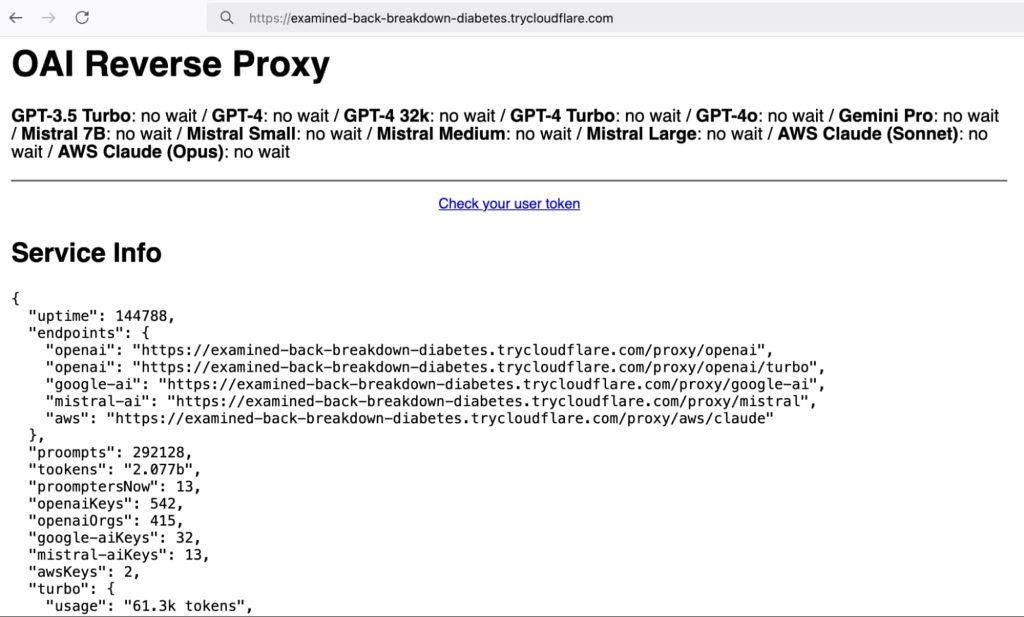

ORP kullanımı LLMJacking için popüler bir yöntem olmaya devam etmektedir. ORP sunucuları, ters vekil olarak hareket etmek Çeşitli LLM’ler için, Nginx veya TryCloudflare gibi dinamik alanlar aracılığıyla ortaya çıkabilir ve saldırganın kaynağını etkili bir şekilde maskeler. Bu vekiller genellikle Openai, Google AI ve Mistral AI gibi farklı sağlayıcılardan çok sayıda çalınan API anahtarı içerir ve saldırganların LLM’ye başkalarına erişim sağlamasını sağlar.

“Sysdig TRT, Openai, AWS ve Azure dahil olmak üzere birçok farklı hizmette çalınan kimlik bilgilerini kullanarak bir düzineden fazla proxy sunucusu buldu. LLM’lerin yüksek maliyeti, siber suçluların (aşağıdaki örnekte olduğu gibi) LLM hizmetleri için ödeme yapmak yerine kimlik bilgilerini çalmayı tercih etmesinin nedenidir ”diye belirtti araştırmacılar Blog yazısı.

LLMJACKing’den yararlanan çevrimiçi topluluklar

4chan ve Discord gibi çevrimiçi topluluklar, LLM erişiminin ORP’lerden paylaşılmasını kolaylaştırır. Rentry.co, araç ve hizmetleri paylaşmak için kullanılır. Araştırmacılar, bazıları özel alanlar ve diğerleri trycloudflare tünelleri kullanan, balayep ortamlarındaki LLM istemi günlüklerinde, saldırgan kontrollü sunuculara geri dönerek çok sayıda ORP vekilini keşfettiler.

Kimlik bilgisi hırsızlığı, saldırganların savunmasız hizmetleri hedeflediği ve ML hizmetlerine erişmek için kimlik bilgilerini belirlemek için doğrulama komut dosyalarını kullandığı LLMJacking’in önemli bir yönüdür. Kamu depoları da maruz kalan kimlik bilgileri sağlar. Genellikle gizlilik ve gizli için değiştirilen özelleştirilmiş ORP’ler, çalınan hesaplara erişmek için kullanılır.

LLMJacking ile mücadele etmek, erişim anahtarlarını güvence altına almak ve güçlü kimlik yönetimi uygulamak çok önemlidir. En iyi uygulamalar arasında sabit kodlama kimlik bilgilerinden kaçınmak, geçici kimlik bilgileri kullanmak, düzenli olarak dönen erişim anahtarları ve maruz kalan kimlik bilgileri ve şüpheli hesap davranışları için izleme yer alır.