Teknik detayların kamuoyuna açıklanmasının üzerinden bir gün geçtikten sonra, hackerlar WordPress’in yanıt sürelerini hızlandırmak için kullanılan eklentisi LiteSpeed Cache’i etkileyen kritik önemdeki güvenlik açığını istismar etmeye başladılar.

Güvenlik sorunu CVE-2024-28000 olarak izleniyor ve WordPress eklentisinin 6.3.0.1’e kadar tüm sürümlerinde kimlik doğrulaması olmadan ayrıcalıkların artırılmasına izin veriyor.

Güvenlik açığı, eklentinin kullanıcı simülasyonu özelliğindeki zayıf bir karma kontrolünden kaynaklanıyor ve saldırganlar, karma değerini kaba kuvvetle kullanarak sahte yönetici hesapları oluşturabiliyor.

Bu durum, etkilenen web sitelerinin tamamen ele geçirilmesine, kötü amaçlı eklentilerin yüklenmesine, kritik ayarların değiştirilmesine, trafiğin kötü amaçlı sitelere yönlendirilmesine ve kullanıcı verilerinin çalınmasına yol açabilir.

Patchstack’ten Rafie Muhammad, dün paylaştığı gönderide hash oluşturma işleminin nasıl tetikleneceğine dair detayları paylaştı ve hash’i kaba kuvvetle kırarak ayrıcalıkları nasıl artıracağınızı ve ardından REST API üzerinden yeni bir yönetici hesabı nasıl oluşturacağınızı gösterdi.

Muhammad’in yöntemi, saniyede üç istekle tüm 1 milyon olası güvenlik karma değerini tarayan bir kaba kuvvet saldırısının, birkaç saat gibi kısa bir sürede veya bir hafta gibi kısa bir sürede herhangi bir kullanıcı kimliğiyle siteye erişim elde edebileceğini gösterdi.

LiteSpeed Cache 5 milyondan fazla site tarafından kullanılıyor. Bu yazının yazıldığı tarih itibarıyla, eklentinin yalnızca yaklaşık %30’u güvenli bir sürümünü çalıştırıyor ve milyonlarca savunmasız web sitesinin saldırı yüzeyini bırakıyor.

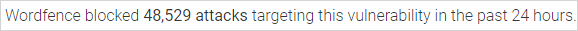

WordPress güvenlik firması Wordfence, son 24 saatte CVE-2024-28000’i hedef alan 48.500’den fazla saldırıyı tespit edip engellediğini bildirdi; bu rakam yoğun bir istismar faaliyetini yansıtıyor.

Wordfence’ten Chloe Charmberland dün bu senaryo hakkında uyarıda bulunarak, “Bu güvenlik açığının çok yakında aktif olarak istismar edileceğinden şüphemiz yok.” dedi.

Bu, hackerların LiteSpeed Cache’i hedef aldığı bu yılki ikinci sefer. Mayıs ayında, saldırganlar sahte yönetici hesapları oluşturmak ve savunmasız web sitelerini ele geçirmek için bir çapraz site betik hatası (CVE-2023-40000) kullandı.

O dönemde WPScan, tehdit aktörlerinin Nisan ayında hedefler için tarama yapmaya başladığını ve tek bir kötü amaçlı IP adresinden 1,2 milyondan fazla araştırma tespit edildiğini bildirmişti.

LiteSpeed Cache kullanıcılarının en son sürüm olan 6.4.1’e mümkün olan en kısa sürede yükseltmeleri veya eklentiyi web sitelerinden kaldırmaları önerilir.