Siber suçlular, C ve C++ gibi geleneksel programlama dillerini giderek daha fazla terk ederek Rust, Golang ve Nim gibi modern alternatifleri tercih ediyor.

Bu stratejik değişim, tehdit aktörlerinin kötü amaçlı kodu bir kez yazıp minimum değişiklikle hem Windows hem de Linux için derlemesine olanak tanıyor.

Bu eğilimin başında, tamamen Rust’ta oluşturulmuş ve açık kaynak kodu olarak halka açık olarak piyasaya sürülen, yeni tanımlanan, bilgi hırsızlığı yapan kötü amaçlı yazılım “Luca Stealer” yer alıyor.

Pas Kaynaklı Tehditlerin Yükselişi

Golang’da yazılan kötü amaçlı yazılımlar nispeten yaygın hale gelirken, Rust’un benimsenmesi henüz başlangıç aşamasında olmasına rağmen hızla artıyor.

Luca Stealer, BlackCat fidye yazılımı gibi diğer önemli Rust tabanlı tehditlere katılarak bu evrimde önemli bir dönüm noktasına işaret ediyor.

Luca Stealer’ın kaynak kodunun kamuya açık olması, daha az deneyimli siber suçlular için bir plan görevi görüyor ve Rust’un nasıl silah haline getirilebileceğini incelemelerine olanak tanıyor.

Bu açık kaynaklı model, yeni kötü amaçlı yazılım çeşitlerinin geliştirilmesini hızlandırarak güvenlik savunucularını, analiz tekniklerini bu platformlar arası tehditleri hızla tespit edecek şekilde uyarlamaya zorluyor.

Rust kötü amaçlı yazılımını analiz etmek, güvenlik araştırmacıları için benzersiz zorluklar sunar. Standart programlardan farklı olarak Rust ikili dosyaları, metin dizelerini farklı şekilde işler ve genellikle bilgisayar kodunda bir cümlenin sonunu işaretleyen “boş sonlandırıcılar”dan yoksundur.

İkili Savunma’ya göre bu, analiz araçlarının verileri yanlış yorumlamasına neden olarak örtüşen metinlere ve bozuk çıktılara neden oluyor.

Ayrıca Rust derleyicisi, kodu karmaşık yollarla düzenleyerek, kötü amaçlı programın ana giriş noktasının bulunmasını zorlaştırır.

Araştırmacılar, std::rt::lang_start_internal gibi belirli dahili işlevleri tanımlamanın artık kötü amaçlı yazılımın temel davranışını başarılı bir şekilde analiz etmek için kritik öneme sahip olduğunu buldu.

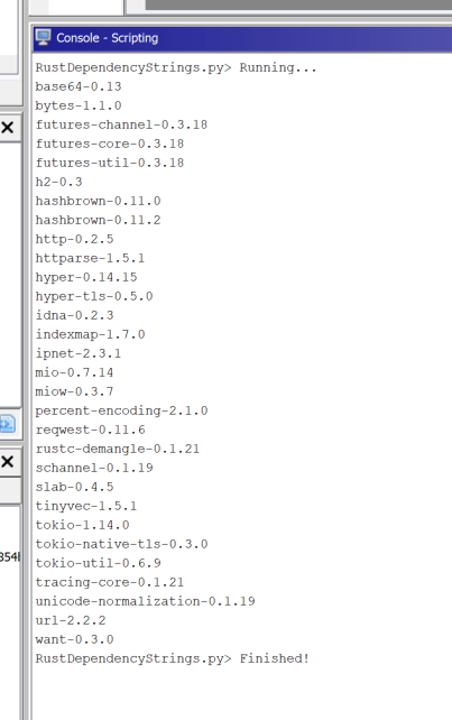

Bu savunma engellerine rağmen Rust kötü amaçlı yazılımı, araştırmacıların yararlanabileceği farklı dijital parmak izlerini geride bırakıyor. “Kargo” olarak bilinen Rust derleme sistemi, “sandıklar” adı verilen harici yazılım kitaplıklarını yönetir.

Kötü amaçlı yazılım derlendiğinde, bu kasaların kanıtları genellikle doğrudan nihai dosyaya gömülür.

Analistler, bu gömülü metin dizelerini inceleyerek, kötü amaçlı yazılımın hangi üçüncü taraf kitaplıklarını kullandığını tam olarak belirleyebilir.

Örneğin, reqwest kutusunun varlığı, kötü amaçlı yazılımın verileri çalmak için HTTP istekleri yapabileceğini gösterir.

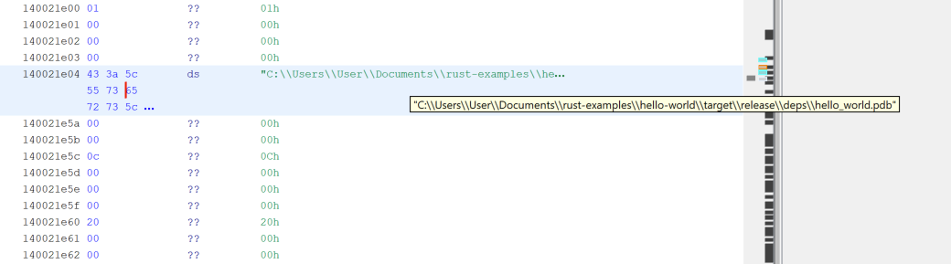

Ek olarak, dikkatsiz geliştiriciler genellikle kendi bilgisayarlarındaki “PDB yolları” dosya konumlarını arkalarında bırakırlar ve bu konumlar, oluşturma işlemi sırasında kötü amaçlı yazılıma kaydedilir.

Bu yollar, saldırganın kullanıcı adını ve geliştirme makinesinin dizin yapısını ortaya çıkarabilir.

Bilinmeyen bir Rust örneği üzerinde yakın zamanda yapılan bir analizde, araştırmacılar bu göstergeleri kötü amaçlı yazılımın yeteneklerini haritalandırmak ve kökenlerini izlemek için kullandılar; bu da Rust kötü amaçlı yazılımının karmaşık olmasına rağmen görünmez olmadığını kanıtladı.

Uzlaşma Göstergeleri (IoC)

| Gösterge Türü | Değer | Tanım |

|---|---|---|

| SHA256 | 8f47d1e39242ee4b528fcb6eb1a89983c27854bac57bc4a15597b37b7edf34a6 |

Rust tabanlı kötü amaçlı yazılım örnek karması |

| Sandık Bağımlılığı | reqwest |

HTTP ağ istekleri için kullanılan kitaplık |

| Sandık Bağımlılığı | base64 |

Veri kodlama için kullanılan kütüphane |

| Dosya Yolu | library\std\src\sys\windows\stdio.rs |

Analizde gözlemlenen dahili Rust kitaplığı yolu |

Anında Güncellemeler Almak ve GBH’yi Google’da Tercih Edilen Kaynak Olarak Ayarlamak için bizi Google Haberler, LinkedIn ve X’te takip edin.