Şirket Pazartesi günü yayınlanan bir danışma belgesinde, tehdit aktörlerinin kurumsal ağları ihlal etmek için devam eden bir kampanyayla Check Point Uzaktan Erişim VPN cihazlarını hedef aldığı konusunda uyardı.

Uzaktan Erişim, tüm Check Point ağ güvenlik duvarlarına entegre edilmiştir. VPN istemcileri aracılığıyla kurumsal ağlara erişim için istemciden siteye VPN olarak yapılandırılabilir veya web tabanlı erişim için SSL VPN Portalı olarak kurulabilir.

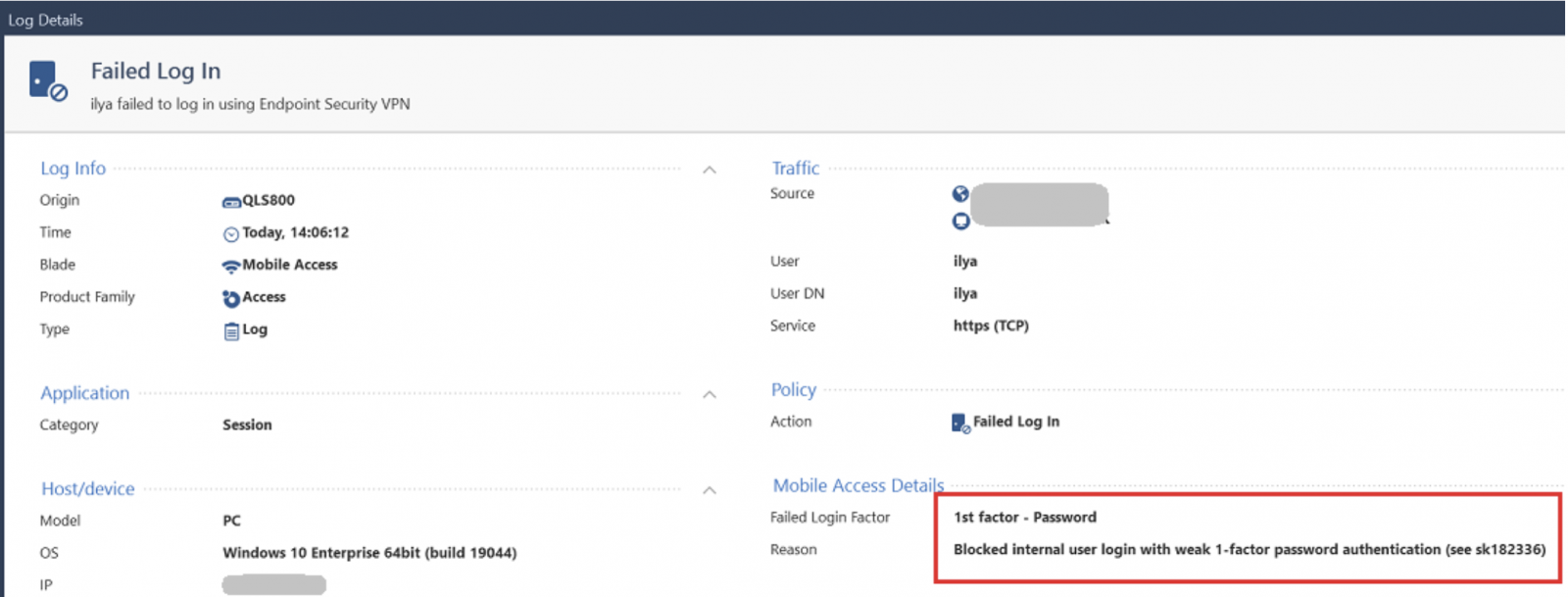

Check Point, saldırganların eski yerel hesaplara sahip güvenlik ağ geçitlerini, ihlalleri önlemek için sertifika kimlik doğrulamasıyla birlikte kullanılması gereken güvenli olmayan yalnızca parola kimlik doğrulamasını kullanarak hedeflediğini söylüyor.

“Yakın zamanda çeşitli siber güvenlik satıcıları da dahil olmak üzere VPN çözümlerinin güvenliğinin ihlal edildiğine tanık olduk. Bu olayların ışığında, Check Point müşterilerinin VPN’lerine yetkisiz erişim elde etme girişimlerini izliyoruz. 24 Mayıs 2024 itibarıyla az sayıda oturum açma girişimi tespit ettik. Şirket, “tavsiye edilmeyen yalnızca parola kimlik doğrulama yöntemine dayanan eski VPN yerel hesaplarını kullanmak” dedi.

“Buna benzer 3 girişim gördük ve daha sonra, bir araya getirdiğimiz özel ekiplerle bunu daha detaylı analiz ettiğimizde, potansiyel olarak aynı model olduğuna inandığımız şeyi gördük (yaklaşık aynı sayıda). Yani, genel olarak küresel olarak birkaç girişim var. Bir Check Point sözcüsü BleepingComputer’a, “Bu, bir trendi anlamaya yetecek kadar ve özellikle de onun başarısız olduğundan emin olmanın oldukça basit bir yolu” dedi.

Devam eden bu saldırılara karşı savunma yapmak için Check Point, müşterilerini Quantum Security Gateway ve CloudGuard Network Security ürünleri ile Mobil Erişim ve Uzaktan Erişim VPN yazılım blade’lerinde bu tür savunmasız hesapları kontrol etmeleri konusunda uyardı.

Müşterilere, kullanıcı kimlik doğrulama yöntemini daha güvenli seçeneklerle değiştirmeleri (bu destek belgesindeki talimatları kullanarak) veya güvenlik açığı bulunan yerel hesapları Security Management Server veritabanından silmeleri önerilir.

Şirket ayrıca tüm yerel hesapların parolayla kimlik doğrulamasını engelleyecek bir Güvenlik Ağ Geçidi düzeltmesi de yayınladı. Kurulumdan sonra, yalnızca parola kimlik doğrulaması zayıf olan yerel hesapların Uzaktan Erişim VPN’inde oturum açması engellenecektir.

Müşteriler, yetkisiz erişim girişimlerine yanıt verme konusunda yönergelerin de paylaşıldığı bu destek makalesinde VPN’lerinin güvenliğini iyileştirme konusunda daha fazla bilgi bulabilirler.”

Cisco VPN cihazları da yoğun şekilde hedefleniyor

Check Point, VPN cihazlarının son aylarda devam eden saldırılarda hedef alındığı konusunda uyarıda bulunan ikinci şirket oldu.

Nisan ayında Cisco ayrıca Cisco, Check Point, SonicWall, Fortinet ve Ubiquiti cihazlarındaki VPN ve SSH hizmetlerini hedef alan yaygın kimlik bilgisi kaba kuvvet saldırıları konusunda da uyardı.

Bu kampanya 18 Mart 2024 civarında, TOR çıkış düğümlerinden kaynaklanan ve blokları atlatmak için çeşitli diğer anonimleştirme araçları ve proxy’ler kullanan saldırılarla başladı.

Bir ay önce Cisco, muhtemelen ilk aşama keşif faaliyetinin bir parçası olan, Uzaktan Erişim VPN (RAVPN) hizmetlerini çalıştıran Cisco Güvenli Güvenlik Duvarı cihazlarını hedef alan bir parola püskürtme saldırıları dalgası hakkında uyarıda bulunmuştu.

Güvenlik araştırmacısı Aaron Martin, bu etkinliği, bulut hizmetleri ve konut ağları genelinde en az 20.000 IP adresini kontrol eden, “Brutus” adını verdiği, belgelenmemiş bir kötü amaçlı yazılım botnet’ine bağladı.

Geçtiğimiz ay şirket ayrıca, UAT4356 (diğer adıyla STORM-1849) devlet destekli bilgisayar korsanlığı grubunun, o tarihten bu yana dünya çapındaki hükümet ağlarını ihlal etmek için Cisco Adaptive Security Appliance (ASA) ve Firepower Threat Defense (FTD) güvenlik duvarlarındaki sıfır gün hatalarını kullandığını ortaya çıkardı. en azından Kasım 2023’te ArcaneDoor olarak takip edilen bir siber casusluk kampanyasında.

Güncelleme 27 Mayıs 14:28: EDT: Kontrol Noktası beyanı eklendi.