Bilgisayar korsanları, nesne depolama sistemlerini ihlal etmek ve özel bilgilere erişmek, rastgele kod yürütmek ve potansiyel olarak sunucuları ele geçirmek için iki yeni MinIO güvenlik açığından yararlanıyor.

MinIO, Amazon S3 ile uyumluluk sunan ve boyutu 50 TB’a kadar olan yapılandırılmamış verileri, günlükleri, yedeklemeleri ve kapsayıcı görüntülerini depolama olanağı sunan açık kaynaklı bir nesne depolama hizmetidir.

Özellikle büyük ölçekli AI/ML ve data lake uygulamalarına yönelik yüksek performansı ve çok yönlülüğü, MinIO’yu popüler ve uygun maliyetli bir seçim haline getiriyor.

Security Joes’un olay müdahale ekiplerinin saldırılarında zincirleme olarak bulunan iki güvenlik açığı CVE-2023-28432 ve CVE-2023-28434’tür; bunlar RELEASE.2023-03-20T20-16-18Z’den önceki tüm MinIO sürümlerini etkileyen yüksek önem derecesine sahip iki sorundur.

İki güvenlik açığı, 3 Mart 2023’te satıcı tarafından açıklandı ve düzeltildi.

Kötü MinIO saldırıları

Bir olay müdahalesi sırasında Security Joes analistleri, saldırganların MinIO uygulamasının, GitHub’da bulunan Evil MinIO adlı değiştirilmiş bir sürümünü yüklemeye çalıştıklarını keşfetti.

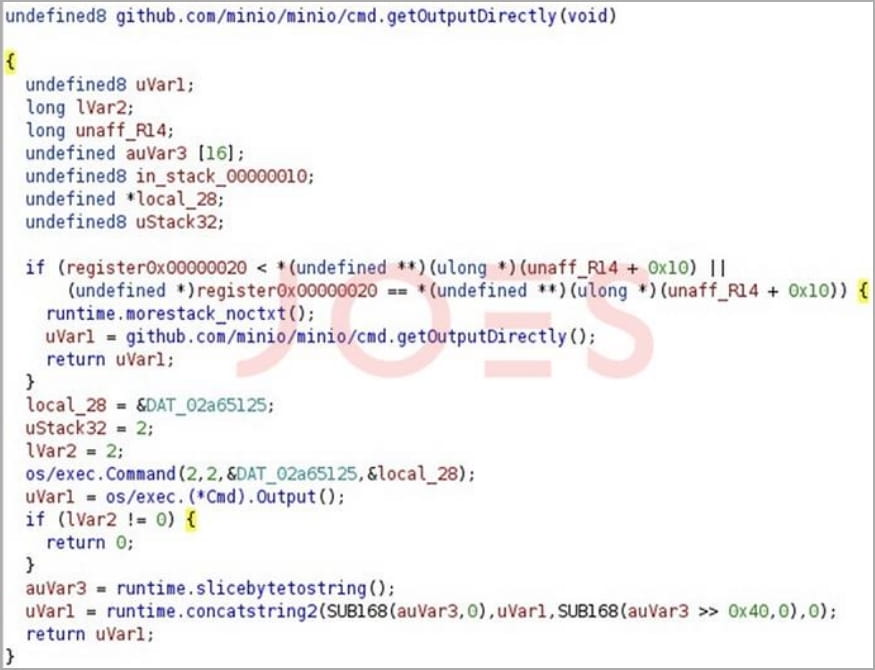

Saldırının bir parçası olarak Evil MinIO, MinIO yazılımını uzaktan erişilebilen bir arka kapı ekleyen değiştirilmiş kodla değiştirmek için hem CVE-2023-28432 bilgi ifşasını hem de CVE-2023-28434 kusurlarını zincirliyor.

Saldırı, saldırganların bir DevOPS mühendisini MinIO yazılımının iki güvenlik açığından etkilenen önceki bir sürümüne düşürmeye ikna etmek için bazı sosyal mühendislik çalışmaları yapmasıyla başladı.

Bilgisayar korsanları kurulduktan sonra CVE-2023-28432’yi kullanarak sunucunun ortam değişkenlerine uzaktan erişim sağladılar. MINIO_SECRET_KEY Ve MINIO_ROOT_PASSWORD değişkenler.

Bu yönetici kimlik bilgileri, bilgisayar korsanlarının MinIO istemcisini kullanarak MinIO yönetici konsoluna erişmesine olanak tanır. Tehdit aktörleri, bu istemciyi kullanarak, kötü amaçlı bir güncelleme göndermek için yazılım güncelleme URL’sini kontrol ettikleri bir URL ile değiştirir.

Bu sürecin bir parçası olarak, yararlanma zinciri meşru .go kaynak kodu dosyasını tahrif edilmiş bir dosyayla değiştirmek için CVE-2023-28434 kusurunu kullanır.

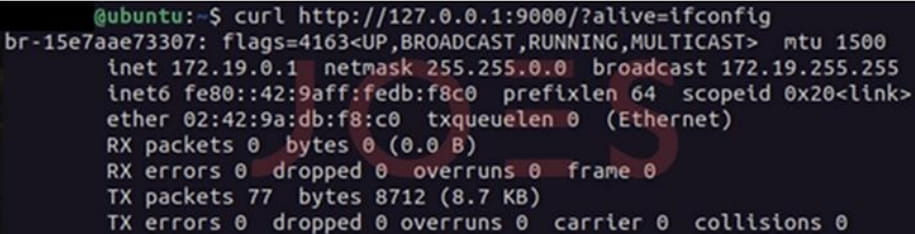

Bu kötü amaçlı güncelleme, meşru MinIO uygulamasıyla aynıdır ancak aşağıdaki URL’ler aracılığıyla güvenliği ihlal edilmiş bir sunucuda komutların uzaktan yürütülmesine olanak tanıyan ek kod içerir:

http://vulnerable.minio.server/?alive=[CMD_TO_EXECUTE]

http://vulnerable.minio.server/anything?alive=[CMD_TO_EXECUTE]

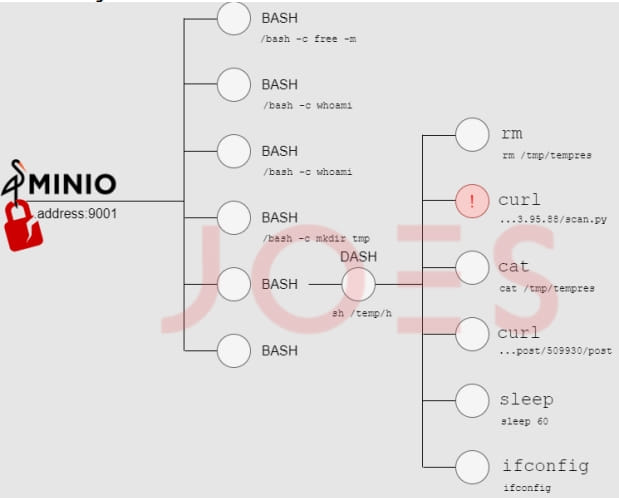

Security Joes tarafından görülen olayda analistler, tehdit aktörlerinin Bash komutlarını çalıştırmak ve Python komut dosyalarını indirmek için bu arka kapıyı kullandığını gördü.

Araştırmacılar, “Bu uç nokta, yetkisiz kişilere uygulamayı çalıştıran ana bilgisayarda komutları yürütme olanağı veren yerleşik bir arka kapı görevi görüyor” diye açıklıyor.

Analistler, “Özellikle yürütülen komutlar, uygulamayı başlatan kullanıcının sistem izinlerini devralır. Bu örnekte, yetersiz güvenlik uygulamaları nedeniyle, uygulamayı başlatan DevOps mühendisi kök düzeyinde izinlere sahipti” diye ekledi.

Security Joes, aracın bir ay önce yayınlanmasına rağmen Evil MinIO’daki arka kapının Virus Total tarama platformundaki motorlar tarafından tespit edilmediğini bildirdi.

Uzlaşma sonrası aktivite

Nesne depolama sistemini ihlal eden saldırganlar, komuta ve kontrol (C2) sunucusuyla bir iletişim kanalı kurar ve buradan, uzlaşma sonrası aktiviteyi destekleyen ek yükleri alır.

Veriler Linux’ta ‘curl’ veya ‘wget’ aracılığıyla, Windows’ta ise ‘winhttpjs.bat’ veya ‘bitsadmin’ aracılığıyla indirilir ve aşağıdakileri içerir:

- Sistem profili oluşturma komut dosyası – kullanıcı ayrıntıları, bellek, cronjobs ve disk kullanımı gibi sistem bilgilerini toplar.

- Ağ keşif komut dosyası – erişilebilir ağ arayüzlerini, ana bilgisayarları ve bağlantı noktalarını tanımlar.

- Windows hesabı oluşturma komut dosyası – ele geçirilen sistemlerde “support” veya “servicemanager” olarak adlandırılan kullanıcı hesapları oluşturur.

- PING tarama komut dosyası – asyncio Python modülünü kullanarak güvenliği ihlal edilmiş ağ içindeki erişilebilir varlıkları tanımlar.

- China Chopper benzeri web kabuğu – China Chopper ile benzerlikler gösteren tek satırlık bir web kabuğu.

Security Joes, halka açık internette 52.125 MinIO örneğinin açığa çıktığı ve bunların yaklaşık %38’inin güvenlik açığı olmayan bir yazılım sürümünü çalıştırdığının doğrulandığı konusunda uyarıyor.

Bununla birlikte, bulut sistemi yöneticilerinin, varlıklarını Evil MinIO operatörlerinden korumak amacıyla mevcut güvenlik güncellemesini uygulamak için hızlı hareket etmeleri gerekmektedir.