Kötü amaçlı yazılım dağıtım taktiklerinde yeni bir evrimi temsil eden hileli bulutflare doğrulama ekranları aracılığıyla şüphesiz kullanıcıları hedeflemeyi hedefleyen sofistike bir sosyal mühendislik kampanyası ortaya çıktı.

Bu saldırı yöntemi, kurbanları sistemlerinde kötü amaçlı kod yürütmeye ve yerleşik güvenlik sağlayıcılarına doğal güvenden yararlanmak için meşru web güvenlik hizmetlerinin güvenilir görünümünden yararlanır.

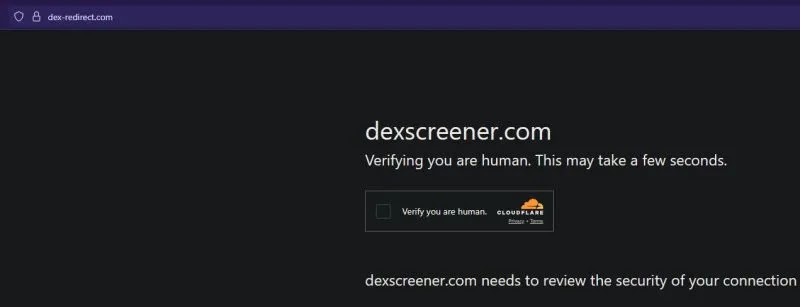

Kötü amaçlı yazılım kampanyası, CloudFlare’nin otantik güvenlik kontrollerini taklit etmek için tasarlanmış ikna edici bir sahte Captcha doğrulama sayfası ile başlayan çok aşamalı bir saldırı vektörü kullanır.

Kullanıcılar bu aldatıcı arayüzle karşılaştıklarında, bilmeden karmaşık bir kötü amaçlı yazılım kurulum dizisi başlatarak rutin bir doğrulama süreci gibi görünen şeyleri tamamlamaları istenir.

Shaquib Izhar analistleri de dahil olmak üzere güvenlik araştırmacıları, bu kampanyayı sofistike sosyal mühendislik yaklaşımı ve ileri kaçırma teknikleri nedeniyle özellikle tehlikeli olarak tanımladılar.

Saldırı, siber suçluların geleneksel güvenlik farkındalık eğitimini atlamak ve ağlara sızmak için kullanıcıların meşru güvenlik mekanizmalarına aşinalıklarını giderek daha fazla kullandıklarını göstermektedir.

“Doğrula” düğmesini tıkladıktan sonra, kötü amaçlı web sayfası PowerShell kodunu doğrudan kullanıcının panosuna enjekte ederken IP adreslerini keşif amacıyla aynı anda yakalar.

.webp)

Sistem daha sonra kurbanları ek bir doğrulama adımı gerçekleştirmeye teşvik ederek yanlış bir meşruiyet duygusu yaratırken, eylemlerini tuş vuruşu izleme özellikleri yoluyla gizlice izler.

Gelişmiş enfeksiyon mekanizması ve yük teslimatı

Saldırının enfeksiyon mekanizması, tespit sistemlerinden kaçınmak ve operasyonel güvenliği korumak için tasarlanmış sofistike teknik uygulamayı ortaya koymaktadır.

Kullanıcılar Windows Run istemine eriştiğinde, kötü amaçlı web sayfası, mağdurun eylemleri hakkında gerçek zamanlı bildirimler göndererek, Saldırgan’ın komutu ve kontrol altyapısı ile iletişim kurar.

Yapıştırılan PowerShell komutu, Pastesio’dan Base64 kodlu bir yük alır[.]com, daha sonra Axiomsniper’dan sabit kodlu bir yarasa dosyasını indirir ve yürütür[.]bilgi.

Bu yarasa dosyası, anti-analiz özelliklerini içerir, özellikle sanal makine ortamlarını kontrol eder ve tespit edilirse yürütmeyi sonlandırır, böylece otomatik güvenlik analiz sistemlerinden ve sanal alan ortamlarından kaçınır.

Şu anda, BAT dosyası Virustotal tarayıcılar arasında sıfır tespiti sürdürerek, kampanyanın geleneksel imza tabanlı tespit yöntemlerinden kaçınmasında etkinliğini vurgulamakta ve modern siber güvenlik savunma stratejilerindeki davranışsal analiz yaklaşımlarına yönelik kritik ihtiyacı vurgulamaktadır.

Canlı kötü amaçlı yazılım davranışını araştırın, bir saldırının her adımını izleyin ve daha hızlı, daha akıllı güvenlik kararlarını alın -> Herhangi birini deneyin. Şimdi