“ClickFix” olarak adlandırılan yeni bir sosyal mühendislik tekniği, ESET telemetri verileri tarafından bildirildiği gibi, 2024’ün ikinci yarısı ile 2025’in ilk yarısı arasında endişe verici bir% 517 arttı.

Kimlik avından sonra en yaygın olan ikinci olan bu manipülatif saldırı vektörü, Recaptcha zorlukları gibi tanıdık çevrimiçi doğrulama süreçlerine kullanıcı güvenini kullanıyor.

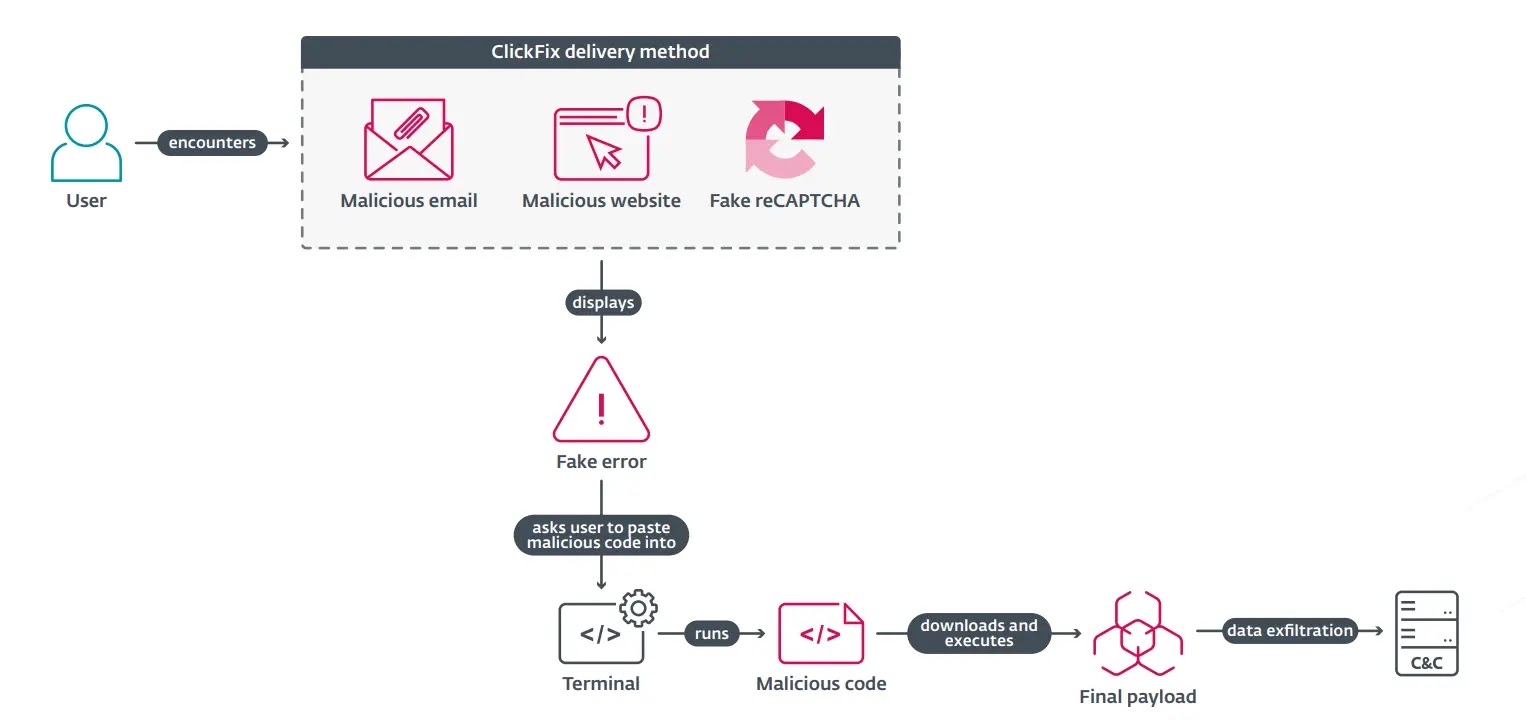

ClickFix, kurbanları sahte hataları çözme veya doğrulama kontrollerini tamamlama kisvesi altında kötü niyetli komut dosyalarını kopyalamaya ve yapıştırmaya kandırır ve sonuçta ciddi sistem uzlaşmalarına yol açar.

.png

)

Yeni bir sosyal mühendislik tehdidi ortaya çıkıyor

HTML/Fakecaptcha etiketi altındaki tespitler, bloke edilen tüm saldırıların yaklaşık% 8’ini oluştururken, bu tehdidin gerçek ölçeği, çeşitli yükler ve gizleme tekniklerini içeren çok aşamalı doğası nedeniyle daha da büyük olabilir.

ClickFix, kullanıcılara genellikle kimlik avı e -postaları veya tehlikeye atılan web siteleri aracılığıyla teslim edilen Microsoft Word, OneDrive, Booking.com veya Google Meet gibi meşru hizmetleri taklit eden sahte istemler sunarak çalışır.

Bu, kullanıcıları, kötü niyetli bir PowerShell komutunu panolarına kopyalayan bir “Düzelt” düğmesini tıklamaya çalışır.

Daha sonra kurbanlara, bu komutu bir terminalde yürütmeleri, farkında olmadan Lumma Stealer ve Vidarstealer, Venomrat, Ransomware gibi Interlock (eski Rhysida) gibi uzaktan erişim truva atları da dahil olmak üzere bir dizi tehdit kuran bir indirme zinciri başlatmaları talimatı verilir.

Sahte hatalardan yıkıcı yüklere kadar

İlk olarak Mart 2024’te Clearfake ve TA571 gibi tehdit aktörlerini içeren kampanyalarda Proofpoint tarafından belgelenen ClickFix, Kuzey Kore’nin Kimuky ve Rusya’nın Callisto gibi ulus devlet uyumlu grupları ile pencereler, macolar ve linux platformlarına ilk erişim için kabul etti.

Japonya, Peru ve Polonya, en yüksek tespit oranlarını bildiriyor, sadece Japonya olayların% 23’ünü oluşturuyor ve bu sinsi taktiğin küresel erişimini vurguluyor.

ClickFix’in sofistike olması, sadeliği ve psikolojik manipülasyonunda yatmakta ve kullanıcıların rutin çevrimiçi zorluklara koşullu yanıtlarını avlamaktır.

ESET Kıdemli Tespit Mühendisi Dušan Lacika’nın belirttiği gibi, tekniğin etkinliği inandırıcı öncülünden ve kurbanların yürüttükleri komutların kötü niyetli doğasını göz ardı etme olasılığından kaynaklanmaktadır.

Bireysel kullanıcıların ötesinde, kurumsal ortamlar artan risklerle karşı karşıyadır, burada uç nokta algılama ve yanıt (EDR) araçlarının anormal güç kullanımını işaretlemede kritik bir rol oynayabileceği.

Bununla birlikte, Tıklama İnşaatçılarının Karanlık Web’deki çoğalması, daha az vasıflı saldırganların bile silahlandırılmış açılış sayfaları oluşturmasını sağlayan, bu tehdidin endişe verici bir demokratikleşmesine işaret ediyor.

Ek olarak, tekniğin uyarlanabilirliği, Interlock gibi fidye yazılımı operatörleri tarafından kullanıldığında, BT araçlarını gizli görünen ön plan faaliyetleriyle dikkat dağıtırken, yükleri gizlice dağıtmak için taklit eden araçları taklit eder.

Bu tehdit büyümeye devam ettikçe, Microsoft ve Apple gibi teknoloji devlerinin, açık kaynaklı topluluğun yanı sıra, kullanıcıları potansiyel komut dosyası yürütme risklerine karşı uyarmak için makro veya internet indirimli dosyalara benzer güvenlik uyarıları getirebileceği spekülasyonları var.

Şimdilik, uyanıklık, kullanıcıların istenmeyen herhangi bir “tek tıklamayla” düzeltmeleri incelemeleri gerekir ve kuruluşlar bu hızla artan siber tehditlere karşı savunmaları desteklemelidir.

Bu haberi ilginç bul! Anında güncellemeler almak için bizi Google News, LinkedIn ve X’te takip edin