Tehdit aktörleri, Kubernetes iş yüklerine yetkisiz erişim sağlamak ve bunları kripto para madenciliği faaliyetleri için kullanmak amacıyla OpenMetadata’daki kritik güvenlik açıklarından aktif olarak yararlanıyor.

Microsoft Tehdit İstihbaratı ekibine göre bu, kusurların Nisan 2024’ün başından bu yana silah haline getirildiğini söyledi.

OpenMetadata, meta veri yönetimi aracı olarak çalışan ve veri varlığı keşfi, gözlemlenebilirlik ve yönetişim için birleşik bir çözüm sunan açık kaynaklı bir platformdur.

Tamamı keşfedilen ve güvenlik araştırmacısı Alvaro Muñoz’a atfedilen söz konusu kusurlar aşağıda listelenmiştir:

- CVE-2024-28847 (CVSS puanı: 8,8) – PUT /api/v1/events/subscriptions dosyasında bir Spring Expression Language (SpEL) enjeksiyon güvenlik açığı (sürüm 1.2.4’te düzeltildi)

- CVE-2024-28848 (CVSS puanı: 8,8) – GET /api/v1/policies/validation/condition/ dosyasında bir SpEL enjeksiyon güvenlik açığı

(1.2.4 sürümünde düzeltildi) - CVE-2024-28253 (CVSS puanı: 8.8) – PUT /api/v1/policies’te bir SpEL enjeksiyon güvenlik açığı (1.3.1 sürümünde düzeltildi)

- CVE-2024-28254 (CVSS puanı: 8,8) – GET /api/v1/events/subscriptions/validation/condition/ dosyasında bir SpEL enjeksiyon güvenlik açığı

(1.2.4 sürümünde düzeltildi) - CVE-2024-28255 (CVSS puanı: 9.8) – Kimlik doğrulamayı atlama güvenlik açığı (1.2.4 sürümünde düzeltildi)

Güvenlik açıklarının başarıyla kullanılması, bir tehdit aktörünün kimlik doğrulamayı atlamasına ve uzaktan kod yürütmesine olanak tanıyabilir.

Microsoft tarafından ortaya çıkarılan çalışma şekli, OpenMetadata görüntüsünü çalıştıran kapsayıcıda kod yürütme elde etmek için yama yapılmadan bırakılan, internete açık OpenMetadata iş yüklerinin hedeflenmesini gerektiriyor.

Tehdit aktörlerinin ilk tutunma noktasını elde ettikten sonra ele geçirilen ortama erişim düzeylerini belirlemek ve ağ ve donanım yapılandırması, işletim sistemi sürümü, aktif kullanıcı sayısı ve ortam değişkenleri hakkında ayrıntıları toplamak için keşif faaliyetleri yürüttüğü gözlemlendi. .

Güvenlik araştırmacıları Hagai Ran Kestenberg ve Yossi Weizman, “Bu keşif adımı genellikle kamuya açık bir hizmetle iletişime geçmeyi içerir” dedi.

“Bu özel saldırıda saldırganlar sonu oast ile biten alan adlarına ping istekleri gönderiyor[.]ben ve doğu[.]Pro, bant dışı etkileşimleri tespit etmek için açık kaynaklı bir araç olan Interactsh ile ilişkilidir.”

Bunu yaparken amaç, sızılan sistemden saldırgan tarafından kontrol edilen altyapıya kadar olan ağ bağlantısını herhangi bir tehlike işareti çıkarmadan doğrulamak, böylece tehdit aktörlerine komuta ve kontrol (C2) iletişimleri kurma ve ek yükler dağıtma konusunda güven vermektir.

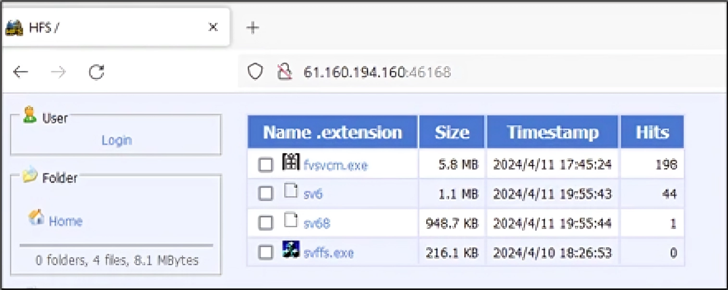

Saldırıların nihai amacı, işletim sistemine bağlı olarak Çin’de bulunan uzak bir sunucudan kripto madenciliği zararlı yazılımının Windows veya Linux versiyonunu alıp dağıtmaktır.

Madenci başlatıldığında, ilk yükler iş yükünden kaldırılır ve saldırganlar, Netcat aracını kullanarak uzak sunucuları için sistemi ele geçirmelerine izin veren bir ters kabuk başlatır. Kalıcılık, cron işlerinin kötü amaçlı kodu önceden tanımlanmış aralıklarla çalıştıracak şekilde ayarlanmasıyla sağlanır.

İlginçtir ki, tehdit aktörü aynı zamanda fakir olduklarını ve bir araba ve daire satın almak için paraya ihtiyaçları olduğunu söyleyen kişisel bir not da bırakıyor. Notta “Yasadışı bir şey yapmak istemiyorum” yazıyor.

OpenMetadata kullanıcılarının güçlü kimlik doğrulama yöntemlerine geçmeleri, varsayılan kimlik bilgilerini kullanmaktan kaçınmaları ve görsellerini en son sürüme güncellemeleri önerilir.

Araştırmacılar, “Bu saldırı, uyumlu kalmanın ve konteynerleştirilmiş ortamlarda tam yama uygulanmış iş yüklerini çalıştırmanın neden önemli olduğunu gösteren değerli bir hatırlatma görevi görüyor” dedi.

Bu gelişme, kimlik doğrulama özelliği devre dışı bırakılmış veya düzeltme eki uygulanmamış kusurları olan, kamuya açık Redis sunucularının, kullanım sonrası için Metasploit Meterpreter yüklerini yüklemesinin hedeflenmesiyle ortaya çıkıyor.

AhnLab Güvenlik İstihbarat Merkezi (ASEC), “Metasploit yüklendiğinde, tehdit aktörü virüslü sistemin kontrolünü ele geçirebilir ve aynı zamanda kötü amaçlı yazılımın sunduğu çeşitli özellikleri kullanarak bir kuruluşun iç ağına hakim olabilir.” dedi.

Ayrıca WithSecure’un Docker dizinlerindeki arama izinlerinin ayrıcalık yükseltme amacıyla nasıl kötüye kullanılabileceğini ayrıntılı olarak açıklayan bir raporunun ardından geldi. Sorunun (CVE-2021-41091, CVSS puanı: 6.3) daha önce Şubat 2022’de CyberArk tarafından işaretlendiğini ve Docker tarafından 20.10.9 sürümünde giderildiğini belirtmekte fayda var.

WithSecure, “/var/lib/docker/ ve alt dizinlerdeki diğer kullanıcılar için aranabilir bitin ayarlanması, düşük ayrıcalıklı bir saldırganın çeşitli kapsayıcıların dosya sistemlerine erişmesine izin verebilir” dedi.