Devam eden bir Kubernetes kripto madenciliği kampanyasında saldırganlar, kritik uzaktan kod yürütme ve kimlik doğrulama güvenlik açıklarını kullanarak OpenMetadata iş yüklerini hedefliyor.

OpenMetadata, veri mühendislerinin ve bilim adamlarının, veritabanları, tablolar, dosyalar ve hizmetler dahil olmak üzere kuruluşları içindeki veri varlıklarını kataloglamalarına ve keşfetmelerine yardımcı olan açık kaynaklı bir meta veri yönetimi platformudur.

Bu saldırılarda (CVE-2024-28255, CVE-2024-28847, CVE-2024-28253, CVE-2024-28848 ve CVE-2024-28254) kullanılan güvenlik açıkları bir ay önce, 15 Mart’ta yamalı olarak kapatılmıştı. OpenMedata’nın 1.2.4 ve 1.3.1 sürümleri.

Saldırıları ilk fark eden Microsoft, bu beş kusurun Nisan başından bu yana yama yapılmadan bırakılan İnternet’e açık OpenMedata iş yüklerini ele geçirmek için aktif olarak kullanıldığını söylüyor.

Microsoft tehdit istihbaratı araştırmacıları Hagai Ran Kestenberg ve Yossi Weizman, “Uygulamanın savunmasız bir sürümünü tespit ettikten sonra, saldırganlar, savunmasız OpenMetadata görüntüsünü çalıştıran kapsayıcıda kod yürütmek için söz konusu güvenlik açıklarından yararlanıyor” dedi.

“Saldırganlar erişimlerini onayladıktan ve bağlantıyı doğruladıktan sonra, uzak bir sunucudan kripto madenciliği ile ilgili kötü amaçlı yazılım olan yükü indirmeye devam ediyorlar. Saldırganları Çin’de bulunan uzak bir sunucuyu kullanırken gözlemledik.”

Kötü amaçlı yazılım yüklerini barındıran sunucu, hem Linux hem de Windows platformları için ek kripto madenciliği kötü amaçlı yazılımları da içeriyor.

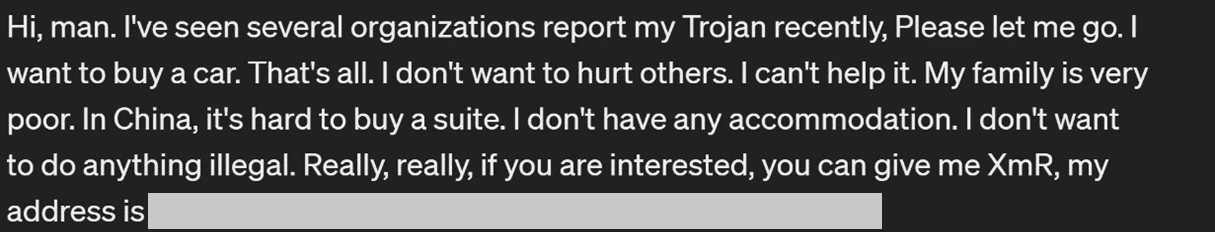

Saldırganlar ayrıca ele geçirilen sistemler hakkında bir not bırakacak ve kurbanlardan Çin’de bir araba veya bir “süit” satın almalarına yardımcı olmak için Monero kripto para birimini bağışlamalarını isteyecek.

Bir sonraki aşamada, ele geçirilen Kubernetes uygulamasından ilk yükleri kaldırıyorlar ve Netcat aracını kullanarak bir ters kabuk bağlantısı kuruyorlar. Bu onlara konteynere uzaktan erişim sağlayarak sistemin kontrolünü ele geçirmelerine olanak tanır.

Ayrıca, kalıcı erişimi sürdürmek için saldırganlar, önceden belirlenmiş aralıklarla kötü amaçlı kod çalıştıracak görevleri planlamak için cronjobs’ı kullanır.

OpenMedata iş yüklerini çevrimiçi olarak açığa çıkarmak zorunda olan yöneticilere, varsayılan kimlik bilgilerini değiştirmeleri ve uygulamalarının yakın zamanda açıklanan güvenlik açıklarına karşı her zaman yamalandığından emin olmaları önerilir.

Kubernetes ortamınızda çalışan tüm OpenMetadata iş yüklerinin bir listesini almak için aşağıdaki komutu kullanabilirsiniz:

kubectl get pods --all-namespaces -o=jsonpath="{range .items[*]}{.spec.containers[*].image}{"\n"}{end}" | grep 'openmetadata'

Kestenberg ve Weizman, “Bu saldırı, uyumlu kalmanın ve konteynerleştirilmiş ortamlarda tamamen yama uygulanmış iş yüklerini çalıştırmanın neden önemli olduğunu gösteren değerli bir hatırlatma görevi görüyor” dedi.