Bilgisayar korsanları, konteynerli dağıtımlarda yönetici şifrelerini, posta sunucusu kimlik bilgilerini ve lisans anahtarlarını açığa çıkaran, CVE-2023-49103 olarak takip edilen kritik bir ownCloud güvenlik açığından yararlanıyor.

ownCloud, verileri kendi kendine barındırılan bir platform aracılığıyla yönetmek ve paylaşmak isteyenler için tasarlanmış, yaygın olarak kullanılan açık kaynaklı bir dosya senkronizasyonu ve paylaşım çözümüdür.

21 Kasım’da yazılımın geliştiricileri, veri ihlallerine yol açabilecek üç güvenlik açığına yönelik güvenlik bültenleri yayınlayarak ownCloud yöneticilerini önerilen azaltıcı önlemleri hemen uygulamaya çağırdı.

Üç kusurdan CVE-2023-49103, uzaktaki bir tehdit aktörünün kendi Cloud ‘graphapi’ uygulaması aracılığıyla phpinfo() uygulamasını çalıştırmasına izin verdiği için maksimum CVSS ciddiyet puanı 10,0 aldı; bu, sunucunun ortam değişkenlerini, içlerinde saklanan kimlik bilgileri de dahil olmak üzere ortaya çıkarır. .

CVE-2023-49103 danışma belgesinde “Konteynerli dağıtımlarda, bu ortam değişkenleri ownCloud yönetici şifresi, posta sunucusu kimlik bilgileri ve lisans anahtarı gibi hassas verileri içerebilir” yazıyor.

Ayrıca, aynı ortamdaki diğer hizmetler aynı varyantları ve yapılandırmaları kullanıyorsa, aynı kimlik bilgileri bu hizmetlere erişmek için de kullanılabilir ve bu da ihlali genişletir.

Aktif sömürü sürüyor

Ne yazık ki veri hırsızlığı saldırıları için CVE-2023-49103’ten yararlanmak karmaşık değil ve tehdit aktörlerinin saldırılardaki kusurdan yararlandığı zaten keşfedildi.

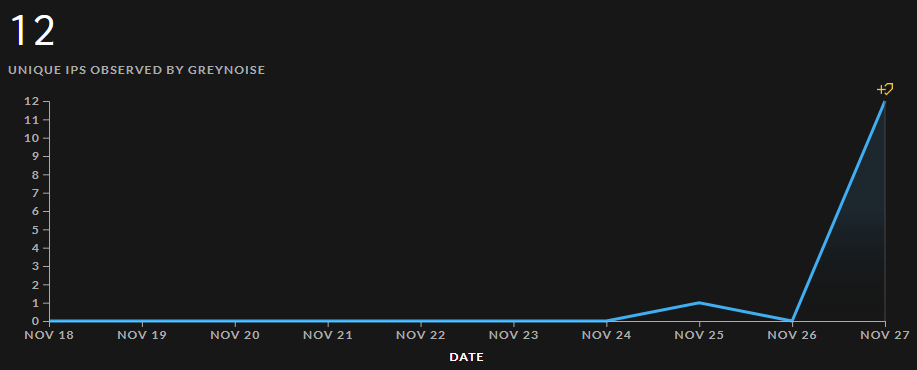

Tehdit izleme firması Greynoise dün, kusurun 25 Kasım 2023’ten itibaren artan bir gidişatla kitlesel olarak sömürüldüğünü gözlemlediğini bildirdi. Greynoise, CVE-2023-49103’ten yararlanan 12 benzersiz IP adresini takip etti.

Kaynak: Gri Gürültü

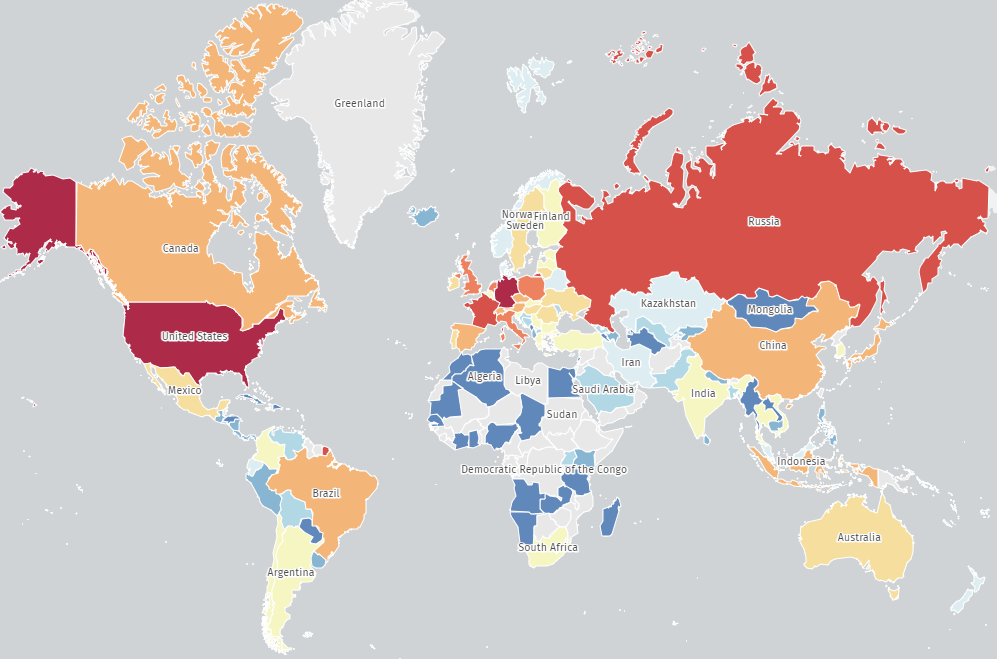

Shadowserver da benzer gözlemler bildiriyor ve çoğu Almanya, Amerika Birleşik Devletleri, Fransa ve Rusya’da olmak üzere şu anda 11.000’den fazla savunmasız örnek tespit ettiği uyarısında bulunuyor.

Kaynak: Shadowserver

Bu kusurdan daha fazla yararlanılması nedeniyle, ownCloud yöneticilerinin riski ortadan kaldırmak için derhal harekete geçmeleri önerilir.

Önerilen düzeltme, ‘owncloud/apps/graphapi/vendor/microsoft/microsoft-graph/tests/GetPhpInfo.php’ dosyasını silmek, Docker kapsayıcılarında ‘phpinfo’ işlevini devre dışı bırakmak ve ownCloud yönetici şifresi gibi potansiyel olarak açığa çıkan sırları değiştirmektir. , posta sunucusu, veritabanı kimlik bilgileri ve Object-Store/S3 erişim anahtarları.

Grapapi uygulamasını devre dışı bırakmanın, hem kapsayıcıya alınmış hem de kapsayıcıya alınmamış ortamlar için eşit derecede ciddi olan tehdidi azaltmadığını unutmamak önemlidir.

Kimlik bilgilerinin açıklanması sorununa dirençli tek durum Şubat 2023’ten önce oluşturulan Docker konteynerleridir.