Bilgisayar korsanları, şüphelenmeyen müşterilerin kredi kartlarını çalmak için modern, gerçekçi görünen sahte ödeme formları sergilemek üzere çevrimiçi mağazaları ele geçiriyor.

Bu ödeme formları, ana web sayfasının üstüne bindirilmiş kalıcı bir HTML içeriği olarak gösterilir ve kullanıcının sayfadan ayrılmadan oturum açma formları veya bildirim içeriğiyle etkileşime girmesine olanak tanır.

Kipler etkin olduğunda, kipsel içeriğe dikkat çekmek için arka plan içeriği bazen karartılır veya bulanıklaştırılır.

Malwarebytes’in yeni bir raporuna göre, MageCart korsanları artık müşterilerin kredi kartlarını çalmak için kendi sahte ödeme formlarını göstermek üzere yasal çevrimiçi mağazanın ödeme sayfalarını ele geçiriyor.

Bu modeller, bazen orijinalinden daha iyi göründükleri ve gerçek olmadıklarına dair şüphe uyandıracak hiçbir görsel işarete sahip olmadıkları için öne çıkıyor.

Gerçeğinden daha iyi

Malwarebytes’in raporunda vurgulanan bir vaka, yeni Kritec kampanyası tarafından tehlikeye atılan PrestaShop tabanlı Parisli bir seyahat aksesuarları mağazasıyla ilgilidir.

Kritec, Malwarebytes’in ilk olarak Mart 2022’de Magento mağazalarında tespit ettiği bir JavaScript kredi kartı temizleyicisidir, dolayısıyla arkasında muhtemelen aynı tehdit aktörü vardır.

Malwarebytes, sayfaya bulaşan skimmer’ın oldukça karmaşık olduğunu ve kodunun base64 kodlamasıyla büyük ölçüde karıştırıldığını bildiriyor.

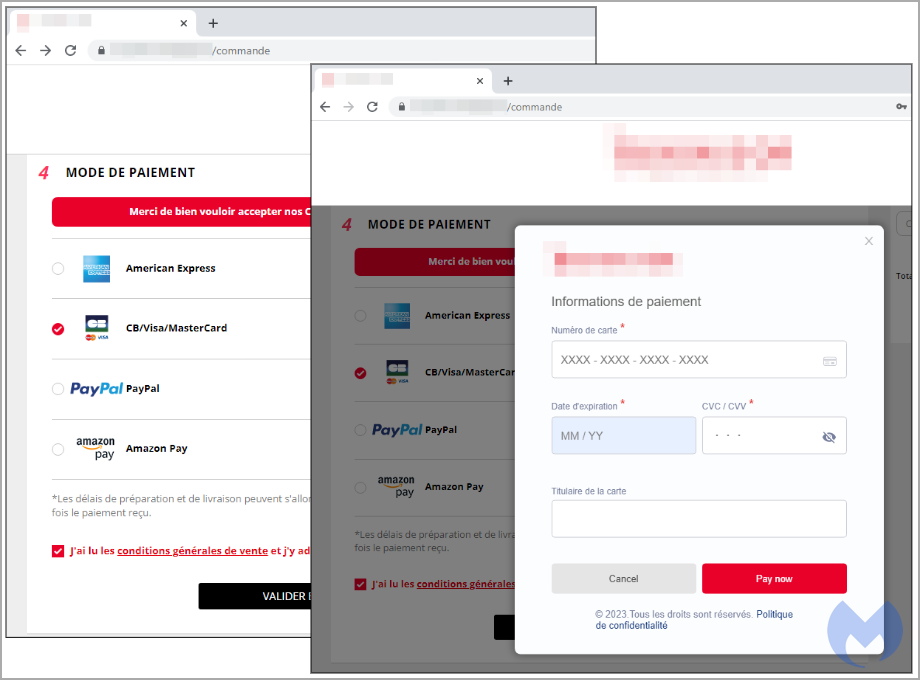

Kötü amaçlı komut dosyası, virüs bulaşmış sitenin ödeme sayfasına ulaştığında, sitenin ödeme formu yerine markanın logosunu, doğru dili (Fransızca) ve zarif arayüz öğelerini içeren bir model görüntüler.

Ancak bu sahte ödeme formu, müşterilerin kredi kartı bilgilerini çalmak ve bilgisayar korsanlarına geri göndermek için tasarlanmıştır.

Alıcılar modele ayrıntılarını girdikten sonra, anlık olarak sahte bir yükleyici görüntüler ve ardından kullanıcıyı gerçek ödeme URL’sine yönlendiren sahte bir hata gösterir.

Ancak arka planda, tehdit aktörleri kredi kartı numarası, son kullanma tarihi, CVV numarası ve kart sahibinin adı dahil olmak üzere girilen tüm bilgileri çoktan çalmıştır.

Ayrıca, skimmer, kötü amaçlı modelin aynı veya başka bir siteye tekrar yüklenmesini önlemek için başarılı bir şekilde hedeflenen kullanıcılara bir çerez bırakır. Bu, yinelenen verilerin toplanmasını önlemek ve işlemin açığa çıkmasını en aza indirmek içindir.

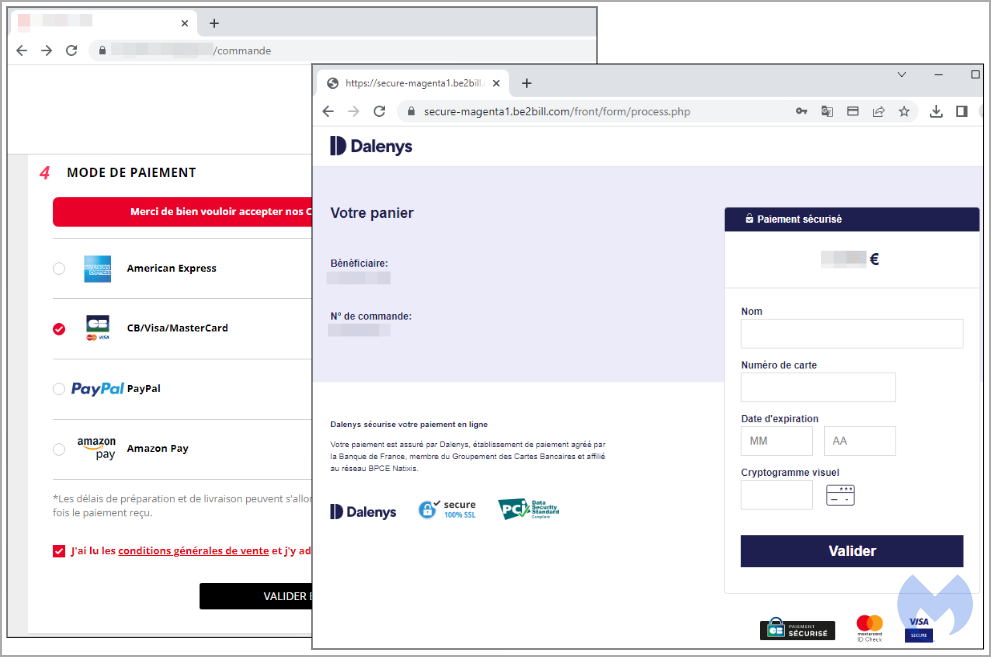

Malwarebytes’in analistleri, orijinal ödeme formunun yüklenmesine izin vermek için kredi kartı skimmer komut dosyasını bloke etti ve ikisi arasındaki karşılaştırma, orijinal olanı estetik açıdan mağlup etti.

Gerçek ödeme sayfası, ziyaretçileri üçüncü taraf bir işlemciye yönlendirir ve banka bilgileri girildikten sonra müşteri, mağazanın sayfasına geri döner.

Harici bir siteye yönlendirme, çevrimiçi ödemelerde tipik bir adım olsa da, doğrudan sayfada gösterilen kalıcı forma kıyasla ziyaretçide daha az güven uyandırır.

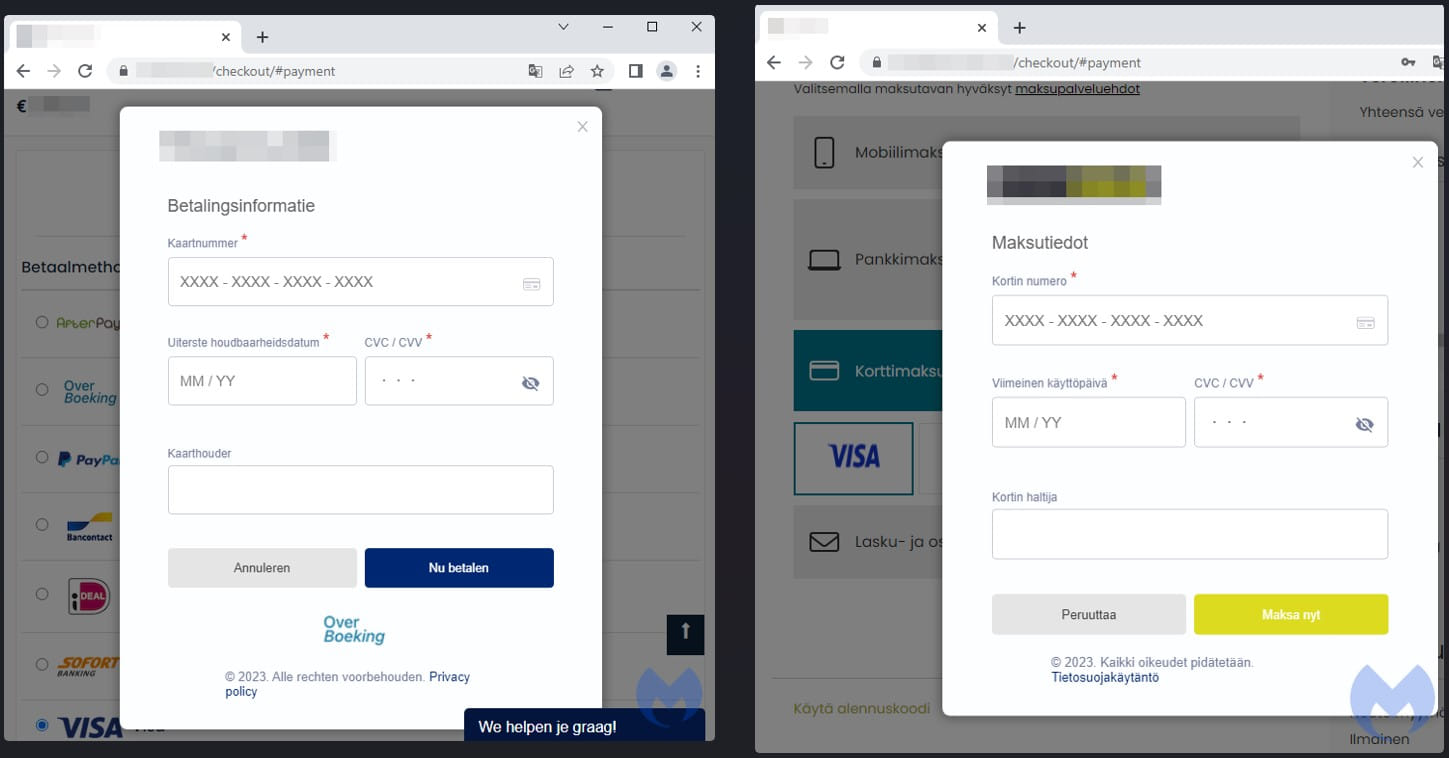

Ne yazık ki Malwarebytes, modal formları kullanma eğiliminin Magecart siber suç topluluğunda ilgi görmeye başladığına dair kanıtlar gözlemledi.

Ziyaretçilere sahte ödeme yöntemleri sunan web sitelerinin diğer örnekleri arasında, her ikisi de orijinalmiş gibi görünmelerine yardımcı olan zarif bir tasarıma sahip olan bir Hollanda ve bir Finlandiya e-ticaret sitesi yer alır.

Raporda, “Bu kampanyalara birden fazla tehdit aktörünün dahil olması ve yağmacıları buna göre özelleştirmesi mümkündür” deniyor.

“Saldırıya uğrayan birçok mağazanın jenerik bir skimmer’ı olsa da, görünüşe göre özel modeller oldukça yakın bir zamanda, belki bir veya iki ay önce geliştirildi.”

Çevrimiçi alışveriş yapanların son derece dikkatli olması ve elektronik ödeme yöntemlerini veya siber suçluların elinde hiçbir işe yaramayan ödeme limitleri olan tek seferlik özel kartları tercih etmesi gerekir.