Yeni bir Proofpoint raporu, saldırganların dahili görünümlü kimlik avı e-postalarını göndermek için Microsoft 365’in doğrudan gönderme ve teminatsız SMTP rölelerini nasıl kullandıklarını ortaya koyuyor.

Siber güvenlik firması Proofpoint’in son araştırması, insanları kötü niyetli e -postalar açmaya yönlendirmek için meşru bir Microsoft 365 özelliği kullanan akıllı bir kimlik avı kampanyasını ortaya koyuyor. Saldırının, bir şirketin içinden görünen mesajlar gönderdiği ve çalışanlara son derece güvenilir görünmelerini sağladığı bildiriliyor.

ProofPoint araştırmacıları, saldırganların Microsoft 365’te Direct Send adlı bir ortamdan yararlandığını gözlemledi. Bu özellik, ofis yazıcılar gibi şeylerin faks göndermesi ve doğrudan bir e -posta gelen kutusuna parola olmadan taramaları için tasarlanmıştır. Ancak, bilgisayar korsanları bir kuruluştan gelen sahte e -postalar göndermek için bunu kötüye kullanıyor. Bu, olağan güvenlik kontrollerinin çoğunu atlamalarını sağlar.

Saldırı nasıl çalışır

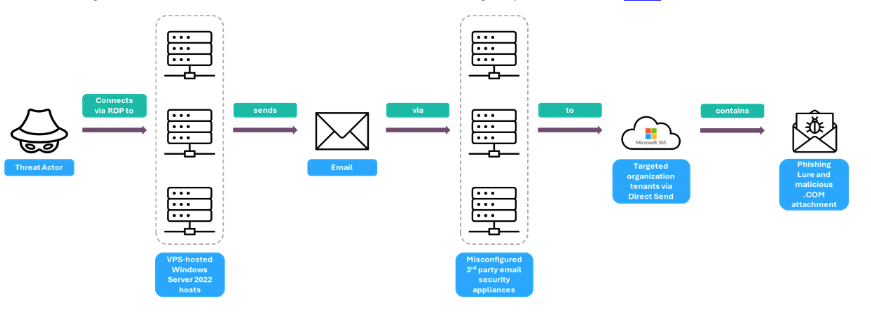

Kötü niyetli kampanya, yükünü sunmak için sofistike bir zincir kullanır. Aşağıdaki bir akış tablosunda gösterildiği gibi, bir tehdit aktörü ilk olarak Windows Server 2022’yi çalıştıran bir bilgisayar sunucusuna bağlanır. Oradan, mesajları iletmek için e-postaları bir sunucudan diğerine ileten bir hizmet olan SMTP röleleri olarak işlev gören üçüncü taraf e-posta güvenlik cihazları aracılığıyla bir e-posta gönderirler. E -postalar meşru görünecek şekilde tasarlanmıştır ve gönderme altyapısı bile geçerli Digicert SSL sertifikaları güvenilir görünmek için sunar.

Bununla birlikte, cihazların kendileri teminatsız bırakıldı, belirli iletişim portları (8008, 8010 ve 8015) açıklandı. Bu bağlantı noktaları sadece süresi dolmuş veya kendi kendine imzalanmış sertifikalarla korundu, bu da onları savunmasız hale getirdi.

Mesaj, bir iş arkadaşı tarafından, sahte veya sahte bir “from” adresi ile gönderilmiş gibi görünecek şekilde tasarlanmıştır. Bu e -postalar genellikle kullanıcıyı tıklamaya ikna etmek için “Görev Hatırlatıcıları”, “Tel Yetkilendirmeleri” ve “Sesli mesajlar” gibi bir iş temasına sahiptir. Bu mesajların bazıları Microsoft’un iç güvenliği tarafından potansiyel bir parodi olarak işaretlenmiş olsa da, hala bir kullanıcının önemsiz klasörüne teslim edilir ve bunları saldırıya karşı savunmasız bırakırlar.

Kuruluşunuzu Koruma

Proofpoint’in raporu, bu tür bir saldırının, siber suçluların programlarını başlatmak için güvenilir bulut hizmetlerini kötüye kullandıkları büyüyen bir trendin bir parçası olduğunu vurgulamaktadır. Araştırmacıların raporda belirttiği gibi, “Microsoft 365’in doğrudan gönderme özelliğinin kötüye kullanılması sadece teknik bir kusur değildir. Bir kuruluşun güven ve itibarı için stratejik bir risktir.”

Bu, şirketlerin güvenlik ayarlarını ve yapılandırmalarını yeniden değerlendirmelerini çok önemli hale getirir. Araştırmacılar, bu sahte mesajları engellemek için e -posta sistemlerini denetlemeyi ve daha katı e -posta kimlik doğrulamasını uygulamanızı önerir. Ayrıca, bir kuruluşa ihtiyaç duymadığı takdirde doğrudan gönder özelliğini devre dışı bırakma önerilir.